Redazione RHC : 28 julio 2025 18:29

Sygnia informa que el vector de ataque inicial de Fire Ant, CVE-2023-34048, explota una vulnerabilidad de escritura fuera de límites en la implementación de vCenter Server del protocolo DCERPC, lo que permite la ejecución remota de código no autenticado. Investigadores de seguridad han identificado fallos sospechosos del proceso ‘vmdird‘ en servidores vCenter, lo que indica la explotación de esta vulnerabilidad crítica.

Tras lograr una vulneración, los actores de amenazas implementan herramientas sofisticadas, incluido el script de código abierto vCenter_GenerateLoginCookie.py, para suplantar las cookies de autenticación y eludir los mecanismos de inicio de sesión. Los atacantes recopilan sistemáticamente las credenciales de vpxuser, que son cuentas del sistema creadas automáticamente por vCenter con privilegios administrativos completos en hosts ESXi.

Este robo de credenciales permite el movimiento lateral en toda la infraestructura de virtualización, ya que las cuentas de vpxuser permanecen exentas de las restricciones del modo de bloqueo. Los actores de amenazas también están explotando CVE-2023-20867, una vulnerabilidad en VMware Tools que permite la ejecución de comandos de host a invitado sin autenticación mediante el cmdlet Invoke-VMScript de PowerCLI.

Fire Ant demuestra impresionantes capacidades de persistencia mediante múltiples técnicas de implementación de puerta trasera. El grupo instala paquetes de instalación de vSphere (VIB) maliciosos con niveles de aceptación establecidos en «partner» y se distribuyen utilizando el indicador -force para eludir la validación de firmas. Estos VIB maliciosos contienen archivos de configuración que hacen referencia a binarios en la carpeta ‘/bin‘ y scripts personalizados incrustados en ‘/etc/rc.local.d/’ para ejecutarse durante el arranque.

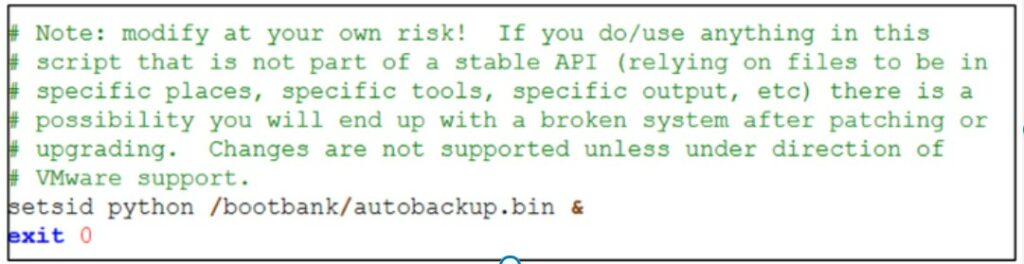

Además, los atacantes implementan una puerta trasera HTTP basada en Python llamada autobackup.bin que se enlaza al puerto 8888 y proporciona capacidades de ejecución remota de comandos. Este malware modifica ‘/etc/rc.local.d/local.sh’ en hosts ESXi para una ejecución persistente. Para evadir aún más la detección, Fire Ant elimina el proceso vmsyslogd, el demonio de syslog nativo de VMware, lo que desactiva eficazmente tanto la escritura de registros locales como el reenvío de registros remotos.

Los actores de amenazas demuestran una sofisticación capacidades de manipulación de red al comprometer los balanceadores de carga F5 a través de la explotación CVE-2022-1388 e implementar webshell en ‘ /usr/local/www/xui/common/css/css.php ‘ para puentear la red. Utilizan el shell web de tunelización Neo-reGeorg en servidores web internos basados en Java e implementan el rootkit Medusa en puntos pivote de Linux para la recolección de credenciales y el acceso persistente.

Fire Ant utiliza comandos netsh portproxy para redireccionar puertos a través de endpoints de confianza, evadiendo eficazmente las listas de control de acceso y las restricciones del firewall. El grupo también aprovecha el tráfico IPv6 para eludir las reglas de filtrado centradas en IPv4, lo que demuestra un profundo conocimiento de los entornos de red de doble pila y las vulnerabilidades de seguridad comunes en las infraestructuras organizacionales.

Las organizaciones deben priorizar urgentemente la protección de sus entornos VMware mediante la aplicación integral de parches y la monitorización avanzada. de la actividad del hipervisor y la implementación de capacidades de detección avanzadas que van más allá de las soluciones tradicionales de seguridad de endpoints.

Redazione

Redazione

Google se acerca a la presentación oficial de Gemini 3.0 , el nuevo modelo de inteligencia artificial que representa uno de los pasos más significativos en la estrategia de la compañía. Según inf...

La búsqueda de la inmortalidad es una obsesión generalizada en Silicon Valley. Asimismo, la idea de perfeccionar a los niños mediante la modificación genética es otra. Sam Altman, el hombre que p...

El quishing es una forma emergente de ciberataque que combina el phishing tradicional con el uso de códigos QR , herramientas ya conocidas por muchos. El término « quishing » es una combinación d...

Las operaciones psicológicas, comúnmente conocidas como PsyOps, constituyen un elemento significativo y a menudo poco comprendido de la estrategia militar y de seguridad . Estas operaciones implican...

En el mundo de la ciberseguridad, los cortafuegos constituyen la primera línea de defensa contra las ciberamenazas y los ciberataques. Diariamente, empresas y usuarios domésticos se exponen a riesgo...