Redazione RHC : 30 octubre 2025 15:30

Los investigadores de Varonis han descubierto la plataforma Atroposia MaaS (malware como servicio) . Por 200 dólares al mes, sus clientes reciben un troyano de acceso remoto con amplias funcionalidades, incluyendo escritorio remoto, gestión del sistema de archivos, robo de información, credenciales, contenido del portapapeles, monederos de criptomonedas, secuestro de DNS y un escáner de vulnerabilidades local integrado.

Según los analistas, Atroposia tiene una arquitectura modular. El malware se comunica con los servidores de comando y control a través de canales cifrados y es capaz de eludir el Control de cuentas de usuario (UAC) para escalar privilegios en Windows.

Una vez infectado, proporciona acceso persistente e indetectable al sistema de la víctima. Los módulos clave de Atroposia son:

HRDP Connect inicia una sesión de escritorio remoto oculta en segundo plano, lo que permite a los atacantes abrir aplicaciones, leer documentos y correos electrónicos, e interactuar con el sistema sin mostrar signos visibles de actividad maliciosa. Los investigadores señalan que las herramientas estándar de monitorización de acceso remoto podrían no detectar esta actividad.

El administrador de archivos funciona como el Explorador de Windows: los atacantes pueden ver, copiar, eliminar y ejecutar archivos. El componente de captura busca datos por extensión o palabra clave, los comprime en archivos ZIP protegidos con contraseña y los envía al servidor de comando y control mediante métodos en memoria, minimizando así el rastro del ataque en el sistema.

El programa malicioso recopila información de inicio de sesión guardada, datos de monederos de criptomonedas y archivos de chat. El gestor del portapapeles intercepta en tiempo real todo lo que el usuario copia ( contraseñas, claves API, direcciones de monederos) y lo almacena para los atacantes.

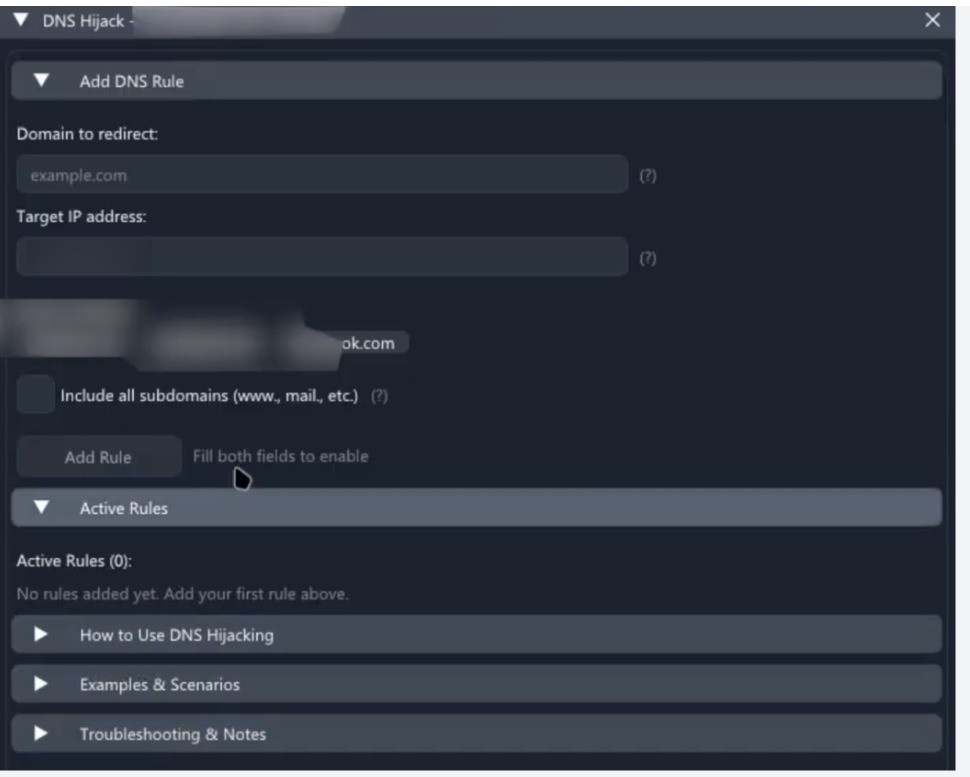

El módulo de suplantación de DNS reemplaza los dominios con las direcciones IP de los atacantes a nivel de host, redirigiendo silenciosamente a las víctimas a servidores controlados por el hacker. Esto facilita el phishing, los ataques de intermediario (MitM), las actualizaciones falsas, la inyección de adware o malware y el robo de datos mediante consultas DNS.

El escáner de vulnerabilidades integrado analiza el sistema de la víctima en busca de vulnerabilidades sin parchear, configuraciones inseguras y software desactualizado. Los resultados se envían a los operadores de malware como una puntuación, que los atacantes pueden usar para planificar ataques posteriores.

Los investigadores advierten que este módulo es especialmente peligroso en entornos corporativos: el malware podría detectar un cliente VPN desactualizado o una vulnerabilidad de escalada de privilegios, que luego podría explotarse para obtener información más detallada sobre la infraestructura de la víctima. El escáner también analiza los sistemas vulnerables cercanos para detectar cualquier movimiento lateral.

Varonis señala que Atroposia continúa la tendencia hacia la democratización del cibercrimen.

Junto con otras plataformas MaaS (como SpamGPT y MatrixPDF) , reduce la barrera técnica de entrada, permitiendo incluso a atacantes poco cualificados llevar a cabo “ataques de suscripción” efectivos.

Redazione

Redazione

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...