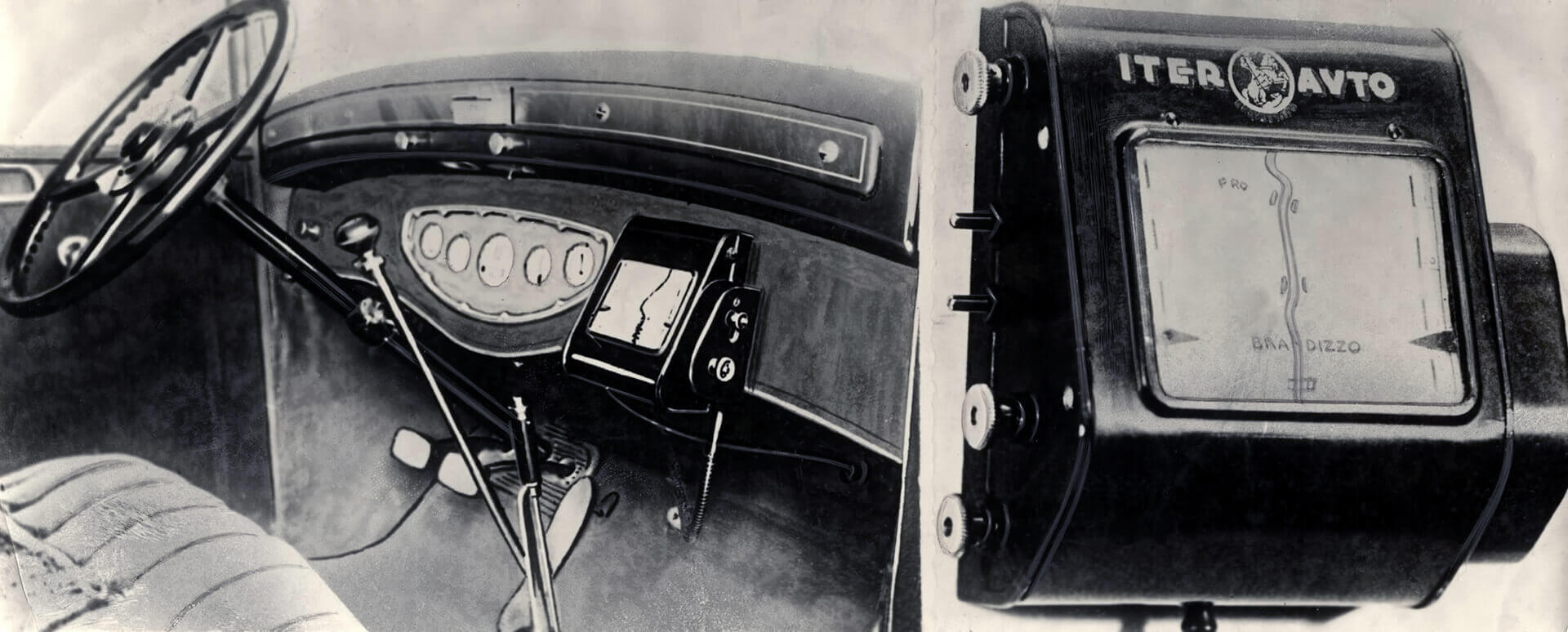

Historia del GPS: Historia de la navegación por satélite

Es asombroso lo mucho que hemos avanzado en la navegación por satélite en los últimos 40 años. El GPS (Sistema de Posicionamiento Global) es uno de los avances tecnológicos más útiles de la historia, y ahora está integrado en todos los teléfonos móviles y es equipamiento de serie en casi todos los coches. El navegador del coche Sin embargo, en los inicios del automóvil, ir del punto A al punto B resultaba algo complicado. Las carreteras estaban en pañales, las autopistas eran muy diferentes a las de hoy en día y la señalización era primitiva, por lo que cualquiera podía perderse. Los