Redazione RHC : 24 noviembre 2025 12:12

Investigadores del Grupo de Inteligencia de Amenazas de Google (GTIG) han descubierto detalles de una campaña de espionaje llevada a cabo por el grupo chino APT24. Esta actividad lleva aproximadamente tres años en curso, y los hackers utilizan el malware BadAudio, previamente no documentado, en sus ataques.

APT24 (también conocido como Pitty Tiger) ataca a agencias gubernamentales , así como a organizaciones de los sectores de la salud, la construcción y la ingeniería, la minería, las organizaciones sin fines de lucro y las telecomunicaciones en Estados Unidos y Taiwán. Según Google, el grupo se especializa en el robo de propiedad intelectual, en particular información que permite a las organizaciones ser competitivas en sus sectores.

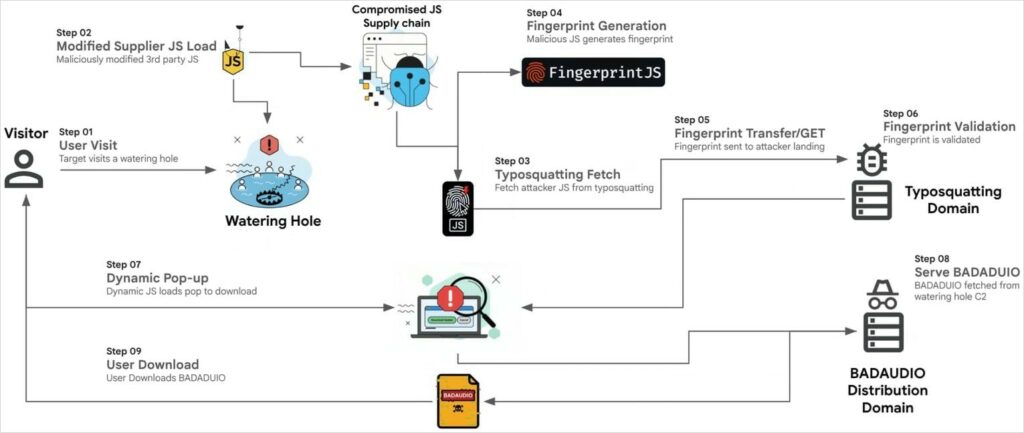

Según los expertos, desde 2022, el malware se ha propagado a las víctimas a través de diversos métodos, entre ellos , phishing selectivo, compromiso de la cadena de suministro y ataques de abrevadero.

Entre noviembre de 2022 y septiembre de 2025, APT24 comprometió más de 20 sitios web legítimos en varios dominios mediante la inyección de JavaScript malicioso. El script registró las huellas digitales de los visitantes (solo en sistemas Windows) y mostró una ventana emergente falsa que informaba a las víctimas de la necesidad de actualizar su software (en realidad, la ventana descargaba el malware BadAudio).

Los investigadores también escriben que, desde julio de 2024, los atacantes han pirateado repetidamente una empresa de marketing taiwanesa anónima que proporciona bibliotecas JavaScript a sus clientes. Los atacantes inyectaron código malicioso en una biblioteca ampliamente utilizada y registraron un nombre de dominio camuflado como una CDN legítima. Esta combinación les permitió comprometer más de 1000 dominios.

Desde finales de 2024 hasta julio de 2025, APT24 volvió a atacar a la misma empresa taiwanesa, pero esta vez los atacantes inyectaron código JavaScript ofuscado en un archivo JSON modificado. Una vez ejecutado, el script recopiló información sobre los visitantes del sitio web y envió un informe base64 al servidor de comando y control.

Paralelamente a esta actividad, a partir de agosto de 2024, el grupo lanzó ataques de phishing selectivo mediante correos electrónicos. En estos mensajes, los hackers se hacían pasar por organizaciones de rescate de animales. Los correos electrónicos de APT24 contenían píxeles de seguimiento ocultos, lo que ayudaba a confirmar que el destinatario había abierto el mensaje.

Los investigadores informan que algunos ataques utilizaron Google Drive y OneDrive (en lugar de los servidores de los hackers) para recopilar datos, aunque estos abusos a menudo fueron bloqueados. También señalan que, en al menos un caso, se distribuyó una baliza de Cobalt Strike a través de BadAudio.

El malware BadAudio es un descargador muy ofuscado que utiliza una técnica de búsqueda de DLL que permite que las aplicaciones legítimas descarguen la carga maliciosa.

El malware también utiliza una sofisticada técnica de ofuscación que fragmenta el código lineal en bloques discretos controlados por un » despachador » central. Esto dificulta el análisis tanto automático como manual.

Una vez ejecutado, BadAudio recopila datos básicos del sistema (nombre de host, nombre de usuario, información de arquitectura), los cifra con una clave AES reforzada y los transmite al servidor de los atacantes. La carga útil cifrada se descarga y, tras descifrarse, se ejecuta en memoria mediante la carga lateral de DLL.

Los expertos señalan que, de las ocho muestras de BadAudio detectadas, solo dos son reconocidas por más de 25 soluciones antivirus incluidas en VirusTotal. Las muestras restantes (creadas el 7 de diciembre de 2022) son detectadas por hasta cinco soluciones de seguridad.

Redazione

Redazione

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...