Redazione RHC : 4 agosto 2025 15:24

A través de la función Modelo de objetos componentes (COM) de BitLocker, los atacantes pueden implementar una innovadora técnica de pivoteo para ejecutar código malicioso en los sistemas objetivo. Este enfoque, demostrado mediante una herramienta de prueba llamada BitLockMove, supone un avance significativo en las estrategias de movimiento lateral, evadiendo con éxito los métodos de detección estándar mediante el uso de elementos auténticos de Windows.

Normalmente habilitado en estaciones de trabajo y portátiles para evitar el acceso no autorizado en caso de robo o pérdida del dispositivo, la protección integral de BitLocker lo ha convertido en un objetivo atractivo para los atacantes que buscan abusar de su infraestructura subyacente.

Durante su presentación, el investigador Fabian Mosch explicó que añadir cada aplicación o función a Windows supone un aumento sustancial de objetos, incluyendo procesos, archivos y claves de registro, que, en conjunto, amplían la superficie de ataque. A pesar de la eficacia de BitLocker para proteger datos inactivos, los expertos han descubierto que su implementación incluye aspectos que pueden ser explotados por atacantes sofisticados para crear herramientas ofensivas.

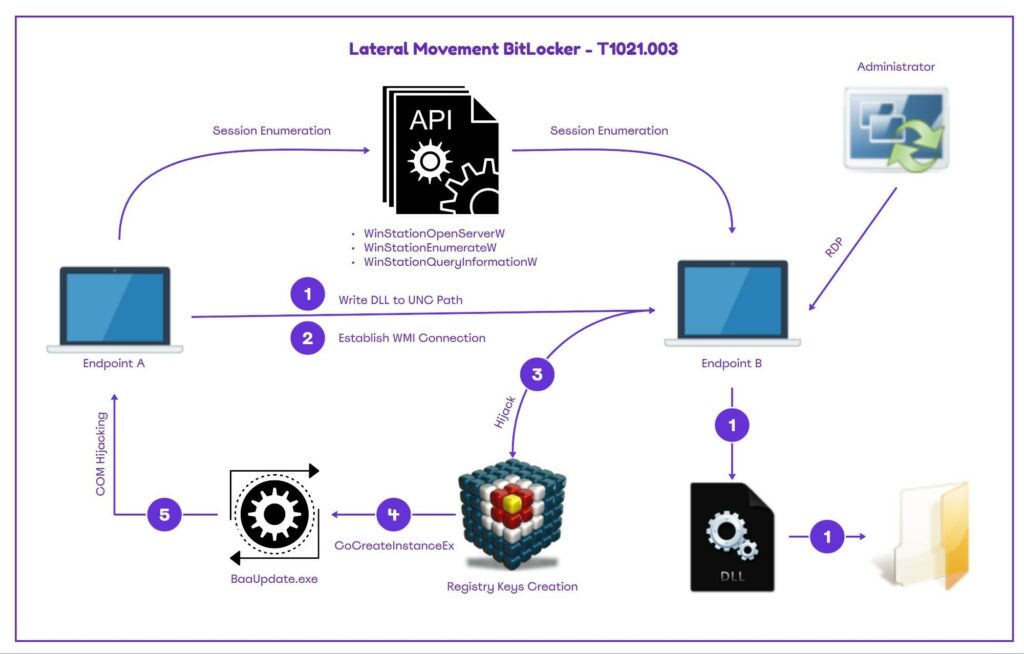

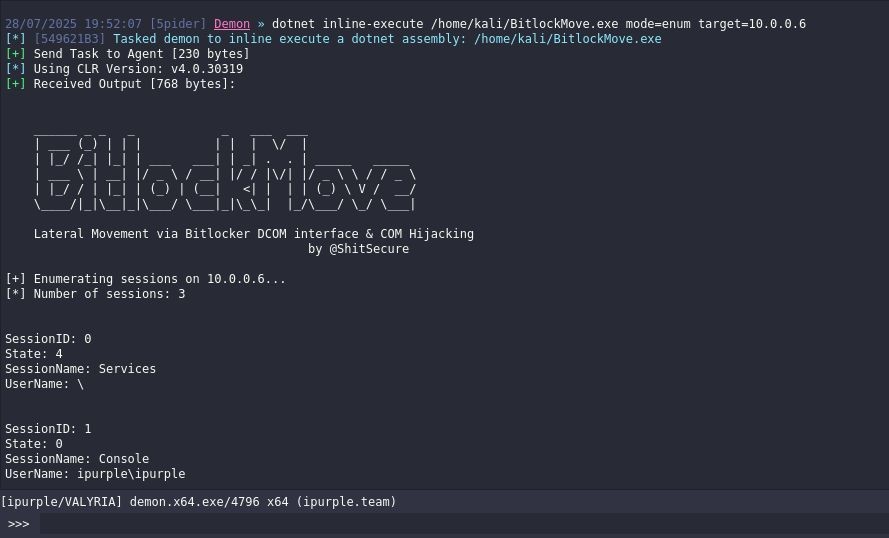

La técnica recientemente descubierta busca manipular remotamente las claves de registro de BitLocker a través de Instrumental de Administración de Windows (WMI) para secuestrar objetos COM específicos. Este enfoque permite a los atacantes ejecutar código en el contexto del usuario interactivo en los hosts objetivo, lo que podría provocar una escalada de dominio si el usuario comprometido tiene privilegios elevados, como derechos de administrador de dominio.

El ataque explota una vulnerabilidad crítica en la jerarquía de objetos COM de BitLocker, que ataca directamente a la clase BDEUILauncher a través de la interfaz IBDEUILauncher. Los atacantes pueden usar tres métodos principales que ofrece esta interfaz para explotarla:

El proceso de explotación se centra en el CLSID ab93b6f1-be76-4185-a488-a9001b105b94, que genera cuatro procesos diferentes como un usuario interactivo. Entre estos, el proceso BaaUpdate.exe es particularmente vulnerable al secuestro de COM cuando se ejecuta con parámetros de entrada. El ataque se dirige específicamente al CLSID faltante A7A63E5C-3877-4840-8727-C1EA9D7A4D50, que el proceso BaaUpdate.exe intenta cargar.

Al crear una entrada de registro para este CLSID y establecer las subclaves adecuadas, los atacantes pueden redirigir el proceso para que cargue código malicioso en lugar del componente legítimo, explicó Fabin. La herramienta BitLockMove demuestra la implementación práctica de esta técnica mediante dos modos de funcionamiento:

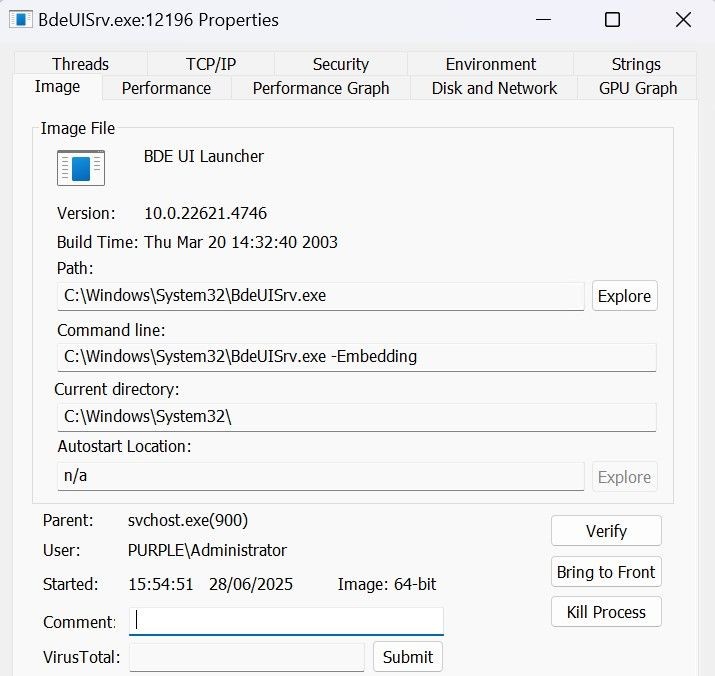

El proceso BdeUISrv.exe permanece activo en el sistema, a diferencia del proceso BaaUpdate.exe, vulnerable al secuestro de COM, que se cierra.

Es importante tener en cuenta que el proceso BdeUISrv.exe se ejecutaba bajo el contexto del usuario Administrador, que era el usuario que tenía la sesión interactiva en el host y fue el objetivo.

Aunque la técnica intenta mimetizarse con el entorno, dado que el comando arbitrario se ejecuta en el contexto de un proceso BitLocker confiable (BdeUISrv.exe), existen múltiples oportunidades de detección en distintas etapas. Analizar el comportamiento de la herramienta puede revelar las características de la técnica y las áreas en las que los ingenieros de detección deben centrarse.

La técnica de movimiento lateral mediante el secuestro del modelo de objetos del componente BitLocker implica varios pasos, pero también ofrece numerosas oportunidades de detección. Las organizaciones deben evaluar qué registros son seguros para habilitar en sus entornos y enfocar sus esfuerzos de ingeniería de detección en consecuencia.

Enriquecer el SIEM con todos los registros asociados y ejecutar consultas de búsqueda de amenazas a intervalos cortos permite una detección con un alto nivel de confianza.

Redazione

Redazione

Hoy en día, muchos se preguntan qué impacto tendrá la expansión de la Inteligencia Artificial en nuestra sociedad. Entre las mayores preocupaciones se encuentra la pérdida de millones de empleos ...

Análisis de RHC de la red “BHS Links” y la infraestructura global automatizada de SEO Black Hat. Un análisis interno de Red Hot Cyber sobre su dominio ha descubierto una red global de SEO Black ...

Recientemente publicamos un artículo en profundidad sobre el «robo del siglo» en el Louvre , en el que destacamos cómo la seguridad física ( acceso, control ambiental, vigilancia ) está ahora es...

Los usuarios que buscan optimizar al máximo el espacio en Windows han batido un nuevo récord. El entusiasta @XenoPanther ha logrado reducir el tamaño de una copia en ejecución de Windows 7 a tan s...

El informe financiero de Microsoft indica que OpenAI podría haber perdido 12.000 millones de dólares en su último trimestre fiscal. Un gasto en el informe de ganancias de Microsoft (517,81, -7,95, ...