Redazione RHC : 15 septiembre 2025 08:31

Se ha presentado una herramienta innovadora conocida como BitlockMove, que destaca una novedosa técnica de movimiento lateral. Esta prueba de concepto (PoC) aprovecha las interfaces DCOM y el secuestro de COM, ambos funcionales para BitLocker.

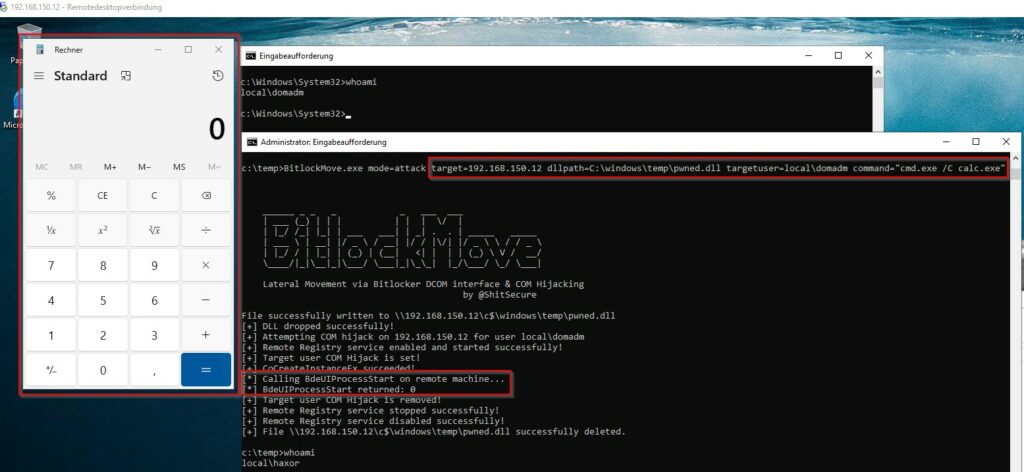

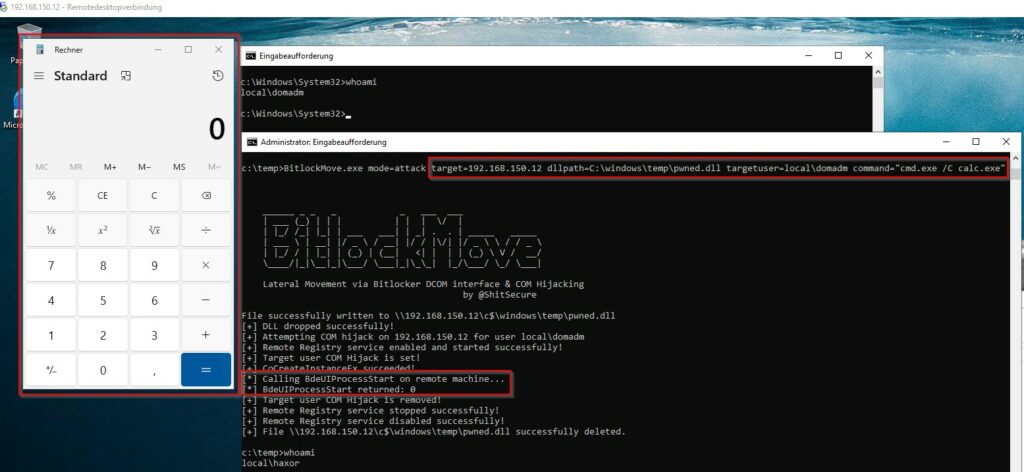

Publicada por el investigador de seguridad Fabian Mosch de r-tec Cyber Security, la herramienta permite a los atacantes ejecutar código en sistemas remotos dentro de la sesión de un usuario que ya ha iniciado sesión, evitando así el robo de credenciales o la suplantación de cuentas.

Esta técnica es particularmente sutil porque el código malicioso se ejecuta directamente en el contexto del usuario objetivo, lo que genera menos indicadores de vulnerabilidad que los métodos tradicionales, como el robo de credenciales de LSASS.

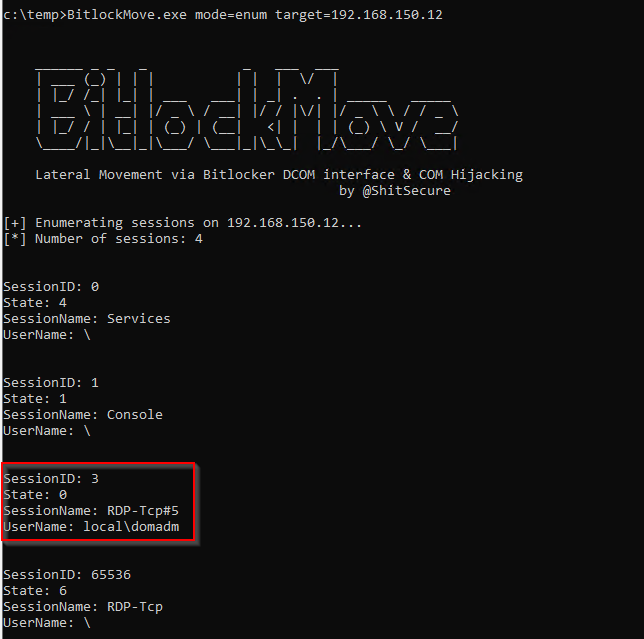

La prueba de concepto (PoC) se dirige específicamente a la clase BDEUILauncher (CLSID) ab93b6f1-be76-4185-a488-a9001b105b94), que puede iniciar varios procesos. Uno de ellos, BaaUpdate.exe, es vulnerable al secuestro de COM si se inicia con parámetros específicos. La herramienta, escrita en C#, opera en dos modos distintos: enumeración y ataque.

Al monitorear patrones de comportamiento específicos, los defensores pueden detectar esta técnica. Los indicadores clave incluyen el secuestro remoto de COM CLSID asociado con BitLocker, que busca cargar una DLL recién creada desde la ubicación comprometida a través de BaaUpdate.exe.

Los procesos secundarios sospechosos generados por BaaUpdate.exe o BdeUISrv.exe son indicadores claros de un posible ataque. Su uso con fines legítimos es poco frecuente, por lo que los expertos en seguridad pueden realizar búsquedas específicas del proceso BdeUISrv.exe para detectar su posible naturaleza maliciosa.

Redazione

Redazione

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...