Paolo Galdieri : 24 septiembre 2025 12:15

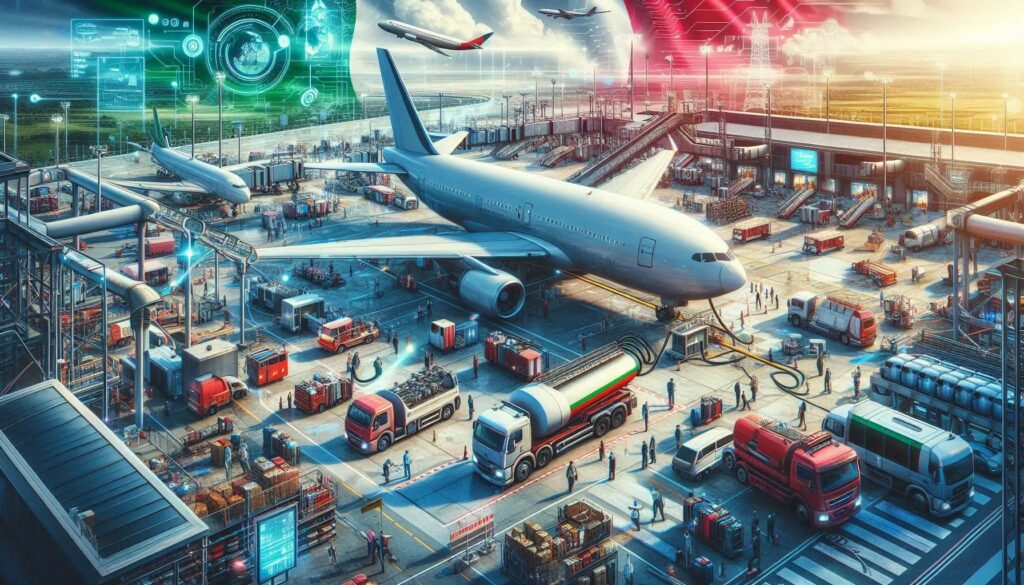

El 20 de septiembre de 2025, un ciberataque afectó a tres de los principales aeropuertos de Europa: Londres-Heathrow, Bruselas y Berlín. Los sistemas digitales que gestionaban la facturación y la gestión del equipaje quedaron inutilizables, lo que provocó retrasos, cancelaciones e imposibilidad de garantizar un tráfico aéreo regular.

Durante días, miles de pasajeros quedaron atrapados en un caos que puso de relieve la dependencia que tienen los viajes aéreos del funcionamiento continuo de los sistemas informáticos.

La causa no debería buscarse en aeropuertos individuales, sino en Collins Aerospace, una empresa estadounidense perteneciente al grupo RTX Corporation que proporciona software crítico a nivel mundial. El ataque tuvo como objetivo MUSE, un sistema que permite a las aerolíneas compartir la infraestructura de facturación y embarque. Esta arquitectura centralizada, diseñada para la eficiencia y las economías de escala, demostró ser un punto único de fallo capaz de cerrar simultáneamente varios aeropuertos. El ataque puso de manifiesto cómo la cadena de suministro es hoy el verdadero talón de Aquiles de la industria.

Según la Agencia de la Unión Europea para la Ciberseguridad (ENISA), el incidente está vinculado a ransomware. Más allá de la motivación económica, no se puede descartar un componente geopolítico. El ataque contra un proveedor global de infraestructura civil crítica podría tener como objetivo generar inestabilidad, poner a prueba las defensas occidentales o enmascarar actividades de exfiltración de datos. La línea entre el cibercrimen organizado y la estrategia estatal parece cada vez más difusa.

El impacto práctico fue severo. En Bruselas, se cancelaron aproximadamente el 40% de los vuelos, Heathrow sufrió retrasos en más del 90% de las salidas los domingos, y Berlín vio más de dos tercios de los vuelos afectados por interrupciones. El uso de procedimientos manuales, como etiquetas manuscritas y listas en papel, resultó insostenible para un centro de conexiones internacional. Quedó claro que la dependencia tecnológica era tal que era imposible volver, ni siquiera temporalmente, a métodos de trabajo «analógicos».

En los últimos años, la Unión Europea ha emprendido un proceso integral para fortalecer la ciberseguridad, con el objetivo de garantizar un nivel común de protección en todos los Estados miembros. La primera Directiva NIS representó el punto de partida, al introducir la idea de que los proveedores de servicios esenciales y los proveedores de servicios digitales debían cumplir obligaciones específicas de gestión de riesgos y notificación de incidentes. Sin embargo, la experiencia de implementación ha demostrado que el enfoque inicial fue desigual y fragmentado, con una implementación variable según el país y un nivel de protección no uniforme.

La respuesta fue la adopción de la Directiva NIS2, que amplió significativamente su ámbito de aplicación, incluyendo una gama más amplia de entidades consideradas estratégicas, como las infraestructuras de transporte, la energía, la sanidad y las administraciones públicas. La directiva también introdujo normas de gobernanza más estrictas, atribuyendo la responsabilidad directa a los órganos de administración de las empresas en la implementación de las medidas de seguridad. Esto no es solo un requisito técnico, sino una auténtica obligación de gestión que incide en la responsabilidad de los administradores y en la evaluación general del cumplimiento corporativo.

La referencia a la cadena de suministro es especialmente importante. Las nuevas normas buscan prevenir situaciones en las que la vulnerabilidad de un solo proveedor pueda comprometer todo el sistema. En este sentido, la NIS2 exige extender los controles y estándares de seguridad a las relaciones contractuales con socios comerciales, estableciendo un sistema de responsabilidad multinivel. Por lo tanto, el enfoque europeo avanza hacia un modelo que reconoce la ciberseguridad como un elemento estructural de la estabilidad económica y la seguridad colectiva.

El legislador italiano ha adaptado gradualmente su legislación a las novedades en el derecho europeo de ciberseguridad. La transposición de la primera Directiva NIS supuso la introducción de obligaciones de seguridad y notificación para los operadores de servicios esenciales y los proveedores de servicios digitales. Este modelo, si bien representa un avance, ha presentado importantes limitaciones, especialmente en cuanto a la coordinación y la eficacia de las medidas adoptadas.

La implementación de la NIS2 representa un paso crucial. Requiere no solo ampliar el alcance de las partes interesadas, sino también introducir mecanismos de rendición de cuentas gerencial más eficaces. En Italia, se asigna un papel central a la Agencia Nacional de Ciberseguridad, que asume funciones de orientación, coordinación y supervisión, garantizando una implementación uniforme. La transposición también implica fortalecer las competencias de las autoridades reguladoras sectoriales, que deben trabajar en sinergia con la Agencia.

Un aspecto especialmente relevante se refiere a la responsabilidad de los directores y gerentes de empresas. La legislación nacional, en consonancia con las disposiciones europeas, les asigna la obligación de supervisar y controlar la adopción de medidas de seguridad, lo que genera una posible responsabilidad no solo hacia la empresa, sino también por las consecuencias externas de cualquier deficiencia. Esto requiere una revisión de los modelos organizativos y las cláusulas contractuales con los proveedores, con el fin de garantizar que toda la cadena de suministro cumpla con los estándares adecuados.

Por lo tanto, la implementación italiana no se limita a traducir formalmente las normas europeas, sino que las integra en el marco regulatorio nacional, creando un sistema que tiende a aumentar la responsabilidad de los involucrados y refuerza la protección general contra las ciberamenazas. En este marco, la legislación italiana avanza hacia una convergencia cada vez mayor entre la protección de la seguridad, la regulación del mercado y la responsabilidad de los operadores económicos.

La industria aeronáutica ha centrado tradicionalmente sus esfuerzos en la protección física. El incidente de 2025 demuestra que la atención debe centrarse en la ciberseguridad. Es fundamental garantizar la monitorización constante de los sistemas de TI y TO, adoptar una arquitectura de seguridad que no presuponga la confianza automática y segmentar las redes para prevenir la propagación de ataques. Las relaciones contractuales con los proveedores deben incluir cláusulas que exijan auditorías periódicas, estándares mínimos de seguridad y procedimientos obligatorios de presentación de informes.

El uso de la improvisación manual ha confirmado que la continuidad de los servicios aéreos actuales no puede depender de soluciones de emergencia elementales. Se necesitan sistemas redundantes, planes alternativos verdaderamente viables y capacitación del personal en procedimientos digitales de emergencia. La tecnología de la información (TI) ya no es un sistema de apoyo, sino una parte integral del funcionamiento del transporte aéreo y, por lo tanto, de la propia seguridad nacional y económica.

El ataque a Collins Aerospace debe motivar la reflexión. La dependencia de unos pocos proveedores estratégicos, la centralización de funciones y la interconexión de sistemas han creado nuevas formas de vulnerabilidad. Europa, sus Estados miembros y las empresas deben reconocer que la protección de la infraestructura digital es ahora parte integral de la seguridad colectiva. La legislación proporciona un marco riguroso, pero debe ir acompañada de un compromiso efectivo con la adopción de medidas técnicas y organizativas sólidas. La seguridad digital ya no es una cuestión técnica, sino un componente clave de la estabilidad económica y la confianza pública.

Paolo Galdieri

Paolo Galdieri

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...