«Como podríamos pensar.» El ensayo visionario de Vannevar Bush

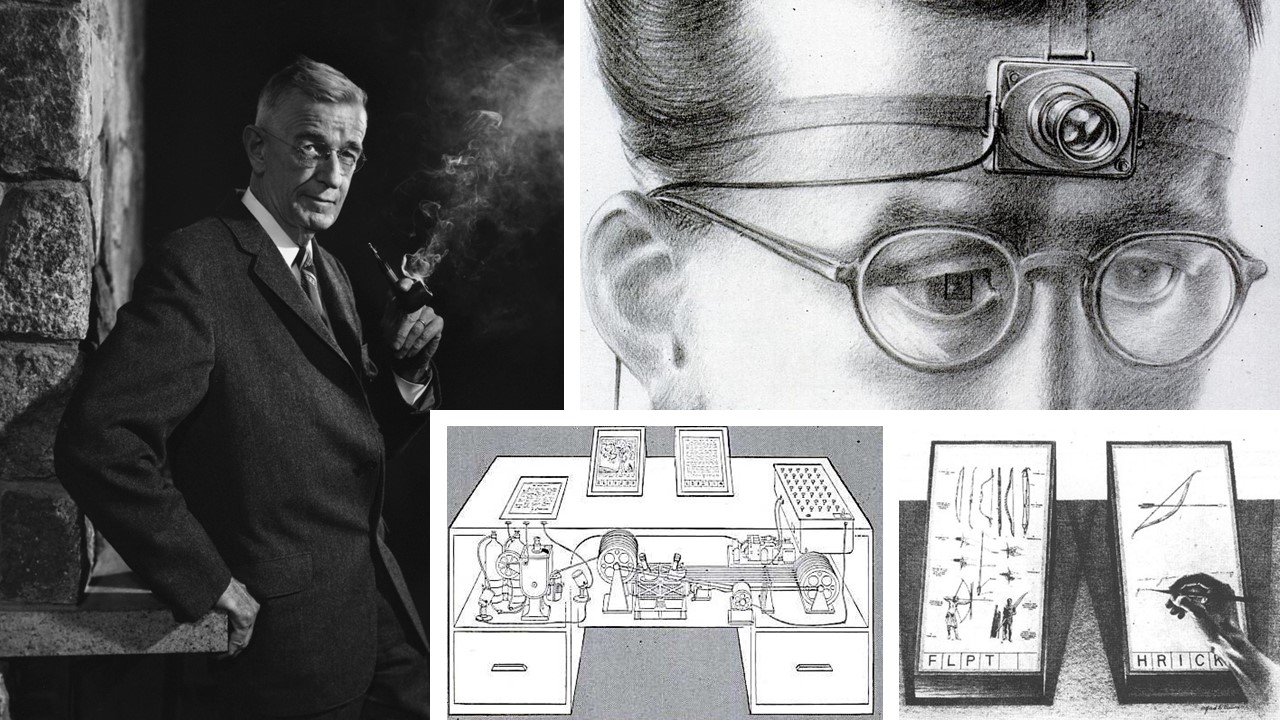

Hoy quisiera sacar a la luz un ensayo revolucionario, fuente de inspiración para muchos científicos que contribuyeron a la innovación tecnológica, especialmente en informática, en los años posteriores. Vannevar Bush Este ensayo, escrito en 1945 por Vannevar Bush, fue publicado por la revista The Atlantic Monthly e introdujo en la ciencia una nueva forma de concebir las cosas, dejando claro que durante años, todos los inventos solo habían tenido en cuenta el alcance de las capacidades físicas del hombre, en lugar de las capacidades de su mente. Vannevar Bush Vannevar Bush fue un ingeniero estadounidense, nacido el 11 de marzo de 1890,