Redazione RHC : 15 noviembre 2025 11:03

En el mundo de la ciberseguridad, los cortafuegos constituyen la primera línea de defensa contra las ciberamenazas y los ciberataques. Diariamente, empresas y usuarios domésticos se exponen a riesgos como el malware, el ransomware y las intrusiones no autorizadas . Un cortafuegos actúa como un auténtico guardián digital, filtrando el tráfico de red y bloqueando la actividad sospechosa antes de que pueda causar daños.

Pero, ¿qué es exactamente un cortafuegos y cómo funciona?

Esta herramienta de seguridad puede ser de hardware o software y funciona según reglas predefinidas para permitir o denegar la transmisión de datos a través de una red. Sin un cortafuegos, cualquier dispositivo conectado a internet sería vulnerable a ataques externos, lo que aumenta el riesgo de robo de datos y de que el sistema se vea comprometido.

En este artículo, exploraremos la importancia de los cortafuegos para la protección de las empresas, analizando los diferentes tipos disponibles y su función para contrarrestar las ciberamenazas. Comprenderemos por qué toda empresa, independientemente de su tamaño, debería adoptar una solución de cortafuegos eficaz para garantizar la seguridad de su infraestructura digital.

Un cortafuegos es un sistema de seguridad informática diseñado para supervisar, filtrar y controlar el tráfico de red , impidiendo el acceso no autorizado y protegiendo los dispositivos y datos confidenciales. Su nombre deriva de la idea de un muro o «cortafuegos», una barrera que impide la propagación de ciberamenazas entre diferentes redes.

Un cortafuegos funciona según un conjunto de reglas predefinidas que establecen qué conexiones se pueden aceptar y cuáles deben bloquearse. Este proceso se lleva a cabo analizando los paquetes de datos que viajan por la red y decidiendo si se permite o se deniega su transmisión en función de criterios específicos.

Los cortafuegos son esenciales para prevenir intrusiones maliciosas, proteger la información confidencial y garantizar la seguridad de las redes empresariales y domésticas. Sin un cortafuegos, un dispositivo conectado a internet estaría expuesto a numerosas amenazas, como malware, ataques DDoS e intentos de pirateo informático . En un entorno empresarial, su importancia es aún mayor: protegen los datos financieros, los archivos digitales y la infraestructura de TI crítica. Obtenga más información sobre cómo se integran los cortafuegos en las estrategias de ciberseguridad corporativas.

La evolución de las ciberamenazas ha impulsado el desarrollo de cortafuegos cada vez más sofisticados, capaces de reconocer y bloquear ataques avanzados. Actualmente, existen soluciones que combinan los cortafuegos tradicionales con inteligencia artificial y aprendizaje automático , mejorando la capacidad de detectar comportamientos sospechosos y responder a los ataques en tiempo real.

En resumen, un cortafuegos no solo es una opción recomendada, sino una necesidad absoluta para cualquiera que desee navegar de forma segura y evitar intrusiones en sus sistemas informáticos.

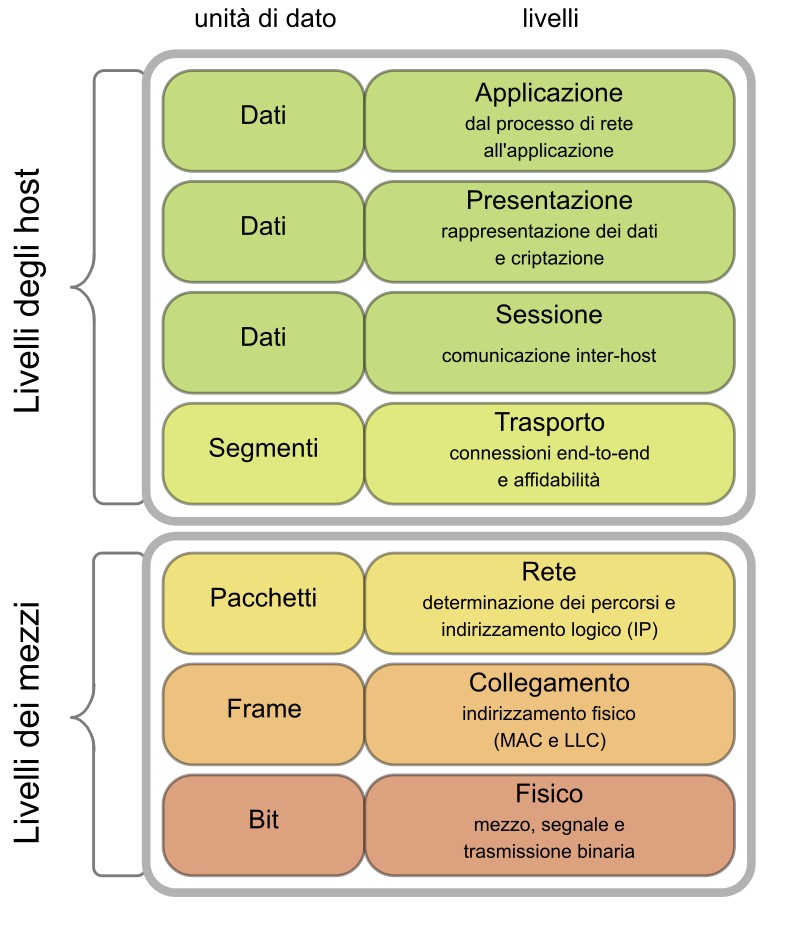

Para comprender mejor cómo funcionan los cortafuegos, es esencial conocer el modelo OSI (Interconexión de Sistemas Abiertos), un modelo de referencia que describe el funcionamiento de las comunicaciones de red dividiéndolas en siete capas .

Cada capa tiene una función específica y ayuda a transferir datos entre dispositivos conectados a una red. El modelo OSI se compone de las siguientes capas, comenzando desde la más baja:

Los cortafuegos operan principalmente en las capas de red, transporte y aplicación , filtrando paquetes de datos según reglas de seguridad predefinidas. Un cortafuegos de filtrado de paquetes , por ejemplo, funciona en la capa de red (capa 3) , mientras que un cortafuegos de inspección de estado también opera en la capa de transporte (capa 4) , analizando el estado de las conexiones.

Los firewalls de próxima generación (NGFW o WAF) son aún más avanzados, extendiendo la protección hasta la capa de aplicación (capa 7) , donde pueden reconocer y bloquear amenazas específicas de la aplicación y ataques sofisticados como la inyección SQL o los exploits de día cero .

Comprender el modelo OSI es fundamental para identificar vulnerabilidades en la red y mejorar el funcionamiento de los firewalls, lo que permite implementar estrategias de seguridad más efectivas . Un ciberataque puede producirse en diferentes capas del modelo OSI, y un firewall bien configurado puede bloquear las amenazas antes de que alcancen los datos confidenciales. Por ejemplo, un ataque DDoS puede mitigarse en la capa de Transporte , mientras que un ataque de phishing puede bloquearse en la capa de Aplicación .

La integración de firewalls con otras herramientas de seguridad, como sistemas de prevención de intrusiones (IPS) y soluciones de seguridad Zero Trust , permite proteger toda la infraestructura de red y garantizar la continuidad del negocio .

Existen distintos tipos de cortafuegos, cada uno diseñado para satisfacer necesidades de protección específicas. Entre los principales se encuentran los cortafuegos estándar , los cortafuegos de última generación (NGFW) y los cortafuegos de aplicaciones web (WAF) . Cada una de estas soluciones ofrece un nivel de protección diferente dentro del modelo OSI y se puede elegir en función de la complejidad de la red y la naturaleza de las amenazas a las que se enfrenta.

Los cortafuegos estándar o tradicionales son los más comunes y se utilizan para filtrar el tráfico según reglas predefinidas. Suelen operar en las capas de red (capa 3) y transporte (capa 4) del modelo OSI, analizando los paquetes de datos entrantes y salientes y decidiendo si permiten o bloquean la conexión. Estos cortafuegos son especialmente útiles para proteger redes sencillas y pequeñas empresas, donde el tráfico de red no es complejo y no se requieren funciones avanzadas.

Sin embargo, los cortafuegos tradicionales presentan algunas limitaciones, como su incapacidad para detectar ataques más sofisticados, como los ataques a la capa de aplicación o las amenazas más dirigidas. Además, no pueden analizar el contenido de los paquetes, limitándose a verificar las direcciones de origen y destino.

Los firewalls de última generación (NGFW) están diseñados para hacer frente a las amenazas modernas y más sofisticadas. Estos firewalls integran funciones avanzadas en comparación con los firewalls tradicionales, como la inspección profunda de paquetes (DPI) y el análisis de tráfico en la capa de aplicación (capa 7) . Los NGFW no solo filtran el tráfico basándose en reglas estáticas, sino que utilizan inteligencia artificial avanzada y algoritmos de aprendizaje automático para identificar y bloquear ataques complejos como malware, ransomware y exploits de día cero .

Además, los NGFW también admiten la gestión de identidades de usuario , lo que permite supervisar y controlar el tráfico en función de los usuarios, no solo de las direcciones IP. Estos cortafuegos también se integran con VPN y soluciones Zero Trust , lo que los hace ideales para proteger las redes empresariales modernas, donde los límites son más difusos y los ataques pueden provenir de múltiples fuentes.

Los cortafuegos de aplicaciones web ( WAF ) son un tipo de cortafuegos diseñado para proteger las aplicaciones web de ataques comunes dirigidos a esta capa, como la inyección SQL , el cross-site scripting (XSS) y la inclusión de archivos . A diferencia de los cortafuegos tradicionales que operan principalmente en redes y dispositivos, los WAF se centran en proteger sitios web y aplicaciones en línea filtrando el tráfico HTTP/HTTPS entrante.

Los WAF analizan el tráfico web en tiempo real para detectar y bloquear solicitudes sospechosas que podrían comprometer la seguridad de las aplicaciones. Estos cortafuegos son especialmente útiles para empresas con plataformas en línea, comercio electrónico o aplicaciones SaaS, ya que protegen contra vulnerabilidades específicas que los cortafuegos tradicionales no pueden bloquear. Los WAF también son fundamentales para protegerse contra ataques DDoS dirigidos a aplicaciones , cuyo objetivo es sobrecargar una plataforma web e inutilizarla.

La creciente sofisticación de los ciberataques hace que la protección de la red sea crucial para cualquier empresa, independientemente de su tamaño. Implementar un firewall ya no es solo una recomendación, sino una necesidad para garantizar la seguridad de los datos corporativos , proteger los recursos internos y mantener la fiabilidad operativa. Pero ¿por qué debería toda empresa invertir en un firewall? Aquí presentamos algunas razones clave.

En un mundo cada vez más conectado, las ciberamenazas son moneda corriente. Desde el acceso no autorizado a sistemas corporativos hasta el robo de datos confidenciales , incluyendo ataques como malware, ransomware y phishing , las empresas están constantemente bajo ataque. Un firewall bien configurado es la primera línea de defensa contra estas amenazas, bloqueando conexiones sospechosas e impidiendo que los ciberdelincuentes accedan a la red corporativa. Gracias a la monitorización en tiempo real, un firewall puede identificar comportamientos anómalos y bloquear el acceso a los sistemas antes de que el daño sea irreparable.

Toda empresa, grande o pequeña, maneja datos sensibles que deben protegerse. Estos datos pueden incluir información financiera, datos personales de clientes o documentos confidenciales de la empresa. Los cortafuegos están diseñados para prevenir el acceso no autorizado y el robo de datos . Al proteger las puertas de acceso a la red corporativa, un cortafuegos garantiza que solo los usuarios o dispositivos autorizados puedan acceder a la información crítica, evitando así las violaciones de la privacidad y reduciendo el riesgo de sanciones legales relacionadas con la protección de datos.

Un firewall no solo protege contra amenazas externas, sino que también proporciona un control preciso del tráfico de red. Las empresas pueden definir reglas personalizadas para permitir o bloquear tipos específicos de tráfico según sus necesidades. Por ejemplo, pueden restringir el acceso a ciertos sitios web, impedir la comunicación con determinadas redes o aplicaciones y supervisar la actividad en línea de los empleados para evitar el acceso a contenido malicioso o irrelevante. De este modo, el firewall ayuda a optimizar y controlar el uso de los recursos de red, mejorando la eficiencia y reduciendo el riesgo de incidentes de seguridad.

Numerosas normativas corporativas, como el RGPD (Reglamento General de Protección de Datos) en Europa y la CCPA (Ley de Privacidad del Consumidor de California) en Estados Unidos, exigen a las empresas proteger los datos de sus clientes e implementar medidas de seguridad adecuadas. Un cortafuegos bien configurado es una de las herramientas que ayuda a las empresas a cumplir con estos requisitos, evitando multas y daños a su reputación derivados de las brechas de seguridad de datos. Invertir en un cortafuegos también garantiza que la empresa cumpla con las leyes de protección de datos.

En un entorno empresarial, cualquier interrupción del servicio puede tener un impacto significativo en la productividad y las ganancias. Los ataques de denegación de servicio distribuido ( DDoS ), por ejemplo, están diseñados para sobrecargar los servidores corporativos con un flujo masivo de tráfico, causando interrupciones del servicio y tiempos de inactividad . Los firewalls, especialmente los firewalls de última generación (NGFW) , pueden filtrar el tráfico en tiempo real, evitando que estas amenazas paralicen los sistemas empresariales. La protección contra ataques DDoS es un ejemplo de cómo un firewall puede garantizar la continuidad del negocio y reducir el riesgo de pérdidas financieras.

Si bien los cortafuegos se encuentran entre las herramientas de seguridad más eficaces para proteger las redes corporativas, ni siquiera estos dispositivos son inmunes a las vulnerabilidades que pueden ser explotadas por atacantes maliciosos. Las vulnerabilidades en los cortafuegos pueden representar amenazas significativas para la seguridad de toda la infraestructura de TI corporativa, comprometer la confidencialidad de los datos y, en algunos casos, permitir que los hackers tomen el control total de la red. Una de las vulnerabilidades más graves es la ejecución remota de código (RCE) , que permite a los atacantes ejecutar código malicioso de forma remota en los dispositivos protegidos por el cortafuegos. Este tipo de vulnerabilidad es particularmente peligrosa porque ofrece a los atacantes la oportunidad de comprometer el propio cortafuegos y, en consecuencia, evadir las defensas de la red.

Las vulnerabilidades de ejecución remota de código (RCE) en los firewalls permiten a los hackers acceder a las funciones internas del dispositivo y manipular los parámetros de configuración, deshabilitando o eludiendo las políticas de seguridad predeterminadas. En algunos casos, esto puede permitirles abrir puertos no autorizados , ejecutar comandos remotos, recopilar datos confidenciales o, peor aún, comprometer por completo el sistema de defensa de la red. Por lo tanto, las empresas deben tener en cuenta que la protección que ofrece un firewall solo es válida mientras el dispositivo esté correctamente configurado y libre de vulnerabilidades explotables.

Otro aspecto crucial se refiere al acceso a las consolas de administración del firewall. Estas consolas son el punto de control principal para configurar y administrar la seguridad de la red, y permiten a los usuarios autorizados modificar la configuración del firewall. Si estas consolas son accesibles a través de Internet , la exposición a posibles ataques aumenta significativamente. Los atacantes pueden aprovechar los puertos de acceso abiertos para intentar obtener credenciales de administrador o explotar vulnerabilidades conocidas en el software de administración. Por lo tanto, es esencial deshabilitar el acceso a Internet a las consolas de administración y restringirlo a direcciones IP locales o a una red privada virtual (VPN), reduciendo así drásticamente el riesgo de que la seguridad se vea comprometida por ataques externos.

Además de la gestión de accesos, es fundamental monitorizar constantemente los cortafuegos. Pueden surgir fallos de seguridad , tanto nuevos como existentes, incluso en dispositivos aparentemente seguros. Los proveedores de cortafuegos publican con frecuencia actualizaciones de seguridad para corregir las vulnerabilidades recién descubiertas. La importancia de monitorizar y aplicar las actualizaciones con prontitud es crucial. El proceso de gestión de parches debe ser una actividad regular y automatizada para aplicar las correcciones necesarias sin demora. Ignorar las actualizaciones de seguridad deja el sistema vulnerable a ataques, poniendo en riesgo la red corporativa.

Los cortafuegos siguen siendo una de las herramientas fundamentales para garantizar la seguridad de las redes corporativas. Su capacidad para supervisar, filtrar y proteger el tráfico de red los convierte en elementos cruciales para defender las infraestructuras de TI del acceso no autorizado, el malware y los ataques de hackers. Sin embargo, es esencial comprender que un cortafuegos, si bien es potente, no es una solución infalible. Las vulnerabilidades que pueden afectar a los propios cortafuegos, como las de ejecución remota de código , y una gestión inadecuada del acceso a la consola pueden comprometer seriamente la seguridad corporativa.

Para proteger adecuadamente su negocio, es fundamental configurar correctamente los cortafuegos, deshabilitar el acceso remoto innecesario y supervisar constantemente la red en busca de amenazas. Además, el proceso de gestión de parches debe integrarse en la estrategia de seguridad de su empresa, garantizando que las vulnerabilidades se corrijan con prontitud.

En resumen, si bien un firewall es un elemento esencial de la ciberseguridad, su eficacia depende de la atención que se le preste. Las empresas deben ser conscientes de que la protección de la red requiere una combinación de tecnologías, estrategias de gestión y prácticas diarias para garantizar que los firewalls sigan siendo eficaces y no se conviertan en un punto débil de sus defensas de seguridad. Implementar un firewall sin una atención constante a su gestión y actualizaciones no es suficiente. De hecho, la seguridad es un proceso continuo que requiere atención constante.

Redazione

Redazione

Las operaciones psicológicas, comúnmente conocidas como PsyOps, constituyen un elemento significativo y a menudo poco comprendido de la estrategia militar y de seguridad . Estas operaciones implican...

En el mundo de la ciberseguridad, los cortafuegos constituyen la primera línea de defensa contra las ciberamenazas y los ciberataques. Diariamente, empresas y usuarios domésticos se exponen a riesgo...

Fortinet ha confirmado el descubrimiento de una vulnerabilidad crítica de ruta relativa (CWE-23) en dispositivos FortiWeb, identificada como CVE-2025-64446 y registrada como número IR FG-IR-25-910 ....

Los XV Juegos Nacionales de China se inauguraron con un espectáculo que combinó deporte y tecnología. Entre los aspectos más destacados se encontraban robots capaces de tocar antiguos instrumentos...

El panorama de la ciberseguridad nos ha acostumbrado a cambios constantes. Cada año surgen nuevas amenazas, nuevos escenarios y nuevas tácticas delictivas. Pero hoy en día, no es solo la tecnologí...