Redazione RHC : 1 octubre 2025 12:10

Un equipo de investigadores ha desarrollado una herramienta de hardware sencilla que desafía los principios fundamentales de la computación confiable en los entornos de nube modernos.

Utilizando un dispositivo que cuesta menos de 50 dólares, pudieron eludir las protecciones de hardware de Intel Scalable SGX y AMD SEV-SNP , que habilitan entornos de ejecución confiables (TEE).

Estas tecnologías son la base de la computación confidencial utilizada por los principales proveedores de la nube y protegen los datos en la memoria de ataques privilegiados y acceso físico, incluidos reinicios en frío e intercepciones del bus de memoria.

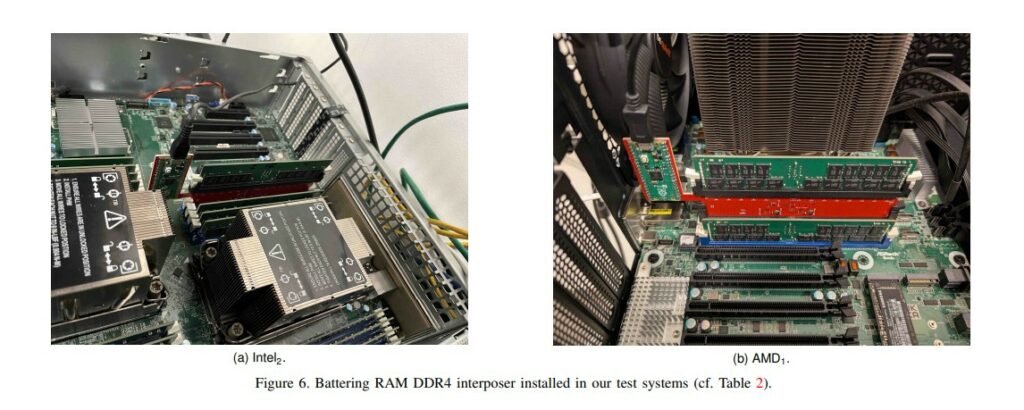

El dispositivo desarrollado es un intercalador DDR4 que se inserta entre el procesador y la memoria USB. Manipula las líneas de dirección y crea alias de memoria dinámicos indetectables por las herramientas de seguridad integradas. A diferencia de los ataques estáticos basados en la modificación de chips SPD, que Intel y AMD ya han abordado en su nuevo firmware, la naturaleza dinámica del intercalador le permite eludir las comprobaciones de arranque y operar en tiempo real . Esto transforma los costosos ataques de hardware, que cuestan cientos de miles de dólares, en un método accesible que requiere una inversión mínima y conocimientos básicos de ingeniería.

Utilizando sistemas Intel Scalable SGX, los científicos demostraron por primera vez que el uso de una única clave en todo el rango de memoria permite leer y escribir datos arbitrarios dentro de enclaves protegidos. También extrajeron experimentalmente la clave de seguridad de la plataforma que subyace al mecanismo de atestación remota. Esto compromete completamente la credibilidad del sistema: un atacante puede generar atestación falsa sin acceso al hardware real. Esto compromete el mecanismo fundamental de verificación de integridad en los servicios en la nube.

En el caso de AMD SEV-SNP, los investigadores demostraron una evasión de los nuevos mecanismos ALIAS_CHECK diseñados para proteger contra ataques de tipo BadRAM. Su método les permitió reproducir escenarios previamente seguros , incluyendo la sustitución y reproducción de bloques de texto cifrado . El ataque les permite crear máquinas virtuales falsas que pasan la verificación remota como legítimas, destruyendo así la confianza en el ecosistema SEV.

El dispositivo se construye con componentes fáciles de conseguir: una placa de circuito impreso, un microcontrolador Raspberry Pi Pico 2 y un par de interruptores analógicos. El proyecto completo costó menos de 50 $, lo que lo hace mucho más económico que los analizadores DDR4 profesionales. Además, los ataques son deterministas y rápidos, sin necesidad de equipos costosos ni condiciones complejas.

El estudio demostró que incluso las plataformas actualizadas con firmware de Intel y AMD son vulnerables a ataques físicos simples si un adversario obtiene acceso temporal al servidor . Este podría ser un empleado de un proveedor de nube, un agente de la cadena de suministro o incluso las fuerzas del orden con acceso al equipo. Los autores enfatizan que estas amenazas no pueden ignorarse, ya que el cifrado de memoria basado en hardware se introdujo precisamente para prevenirlas.

Los investigadores revelaron los detalles a Intel en enero de 2025 y a AMD en febrero. Ambas compañías reconocieron la vulnerabilidad , pero afirmaron que los ataques físicos excedían sus modelos de amenaza. Arm, tras recibir la notificación de la posible aplicabilidad del método a la arquitectura CCA, también declaró que el acceso físico no estaba cubierto por las garantías de sus soluciones. Tras el levantamiento del embargo, el proyecto, incluyendo el código fuente y el firmware del intercalador, se publicó en GitHub.

Los autores señalan que la transición a TEE escalables ha venido acompañada de un debilitamiento de las garantías criptográficas en favor del rendimiento y la compatibilidad total con la memoria. Esta solución, anteriormente considerada segura, ha demostrado ser vulnerable a ataques de hardware de bajo coste. La seguridad futura solo podrá reforzarse volviendo a métodos criptográficos más robustos o migrando a memoria integrada, donde el acceso físico al bus es imposible.

Redazione

Redazione

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...