Redazione RHC : 6 agosto 2025 07:12

En un artículo publicado el 5 de agosto de 2025 en el blog ISC SANS por Bojan Zdrnja, es posible robar claves de máquina de servidores IIS. El autor explora el mecanismo de estas claves y cómo pueden explotarse, especialmente a la luz de los recientes ataques de ToolShell para Microsoft SharePoint. El robo de claves de máquina representa una amenaza significativa, ya que permite a los atacantes eludir las medidas de protección de datos, como la validación de VIEWSTATE, y potencialmente obtener acceso persistente.

Una clave de máquina es una opción de configuración crucial en IIS y ASP.NET, que se utiliza para proteger datos confidenciales como el estado de vista, las cookies y el estado de la sesión. Su función principal es validar y cifrar estos datos para evitar la manipulación no autorizada. El autor explica cómo, en los formularios web ASP.NET, VIEWSTATE es un mecanismo diseñado para mantener el estado de los controles de página y los datos entre los postbacks al servidor.

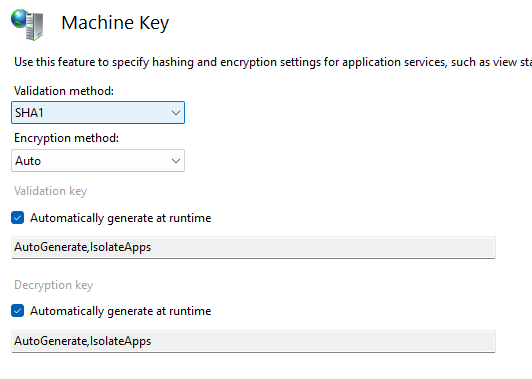

De forma predeterminada, IIS habilita la validación MAC (Código de autenticación de mensajes) de VIEWSTATE, pero el cifrado suele estar configurado en «Automático», lo que significa que no siempre está en uso. La clave de máquina es esencial para esta validación, que suele utilizar algoritmos como SHA1 o HMACSHA256. El autor enfatiza que si un atacante obtiene el control de la clave de máquina de un servidor, puede alterar los valores de VIEWSTATE y de las cookies a voluntad.

La posesión de una clave de máquina válida puede tener consecuencias muy graves, incluida la ejecución remota de código. El texto ilustra dos maneras comunes de almacenar una clave de máquina: generada automáticamente por IIS y guardada en el registro, o creada por el administrador y almacenada en texto plano en el archivo web.config. El autor señala que los atacantes que explotan vulnerabilidades como la inclusión de archivos o las entidades externas XML (XXE) a menudo pueden recuperar el archivo web.config para robar la clave.

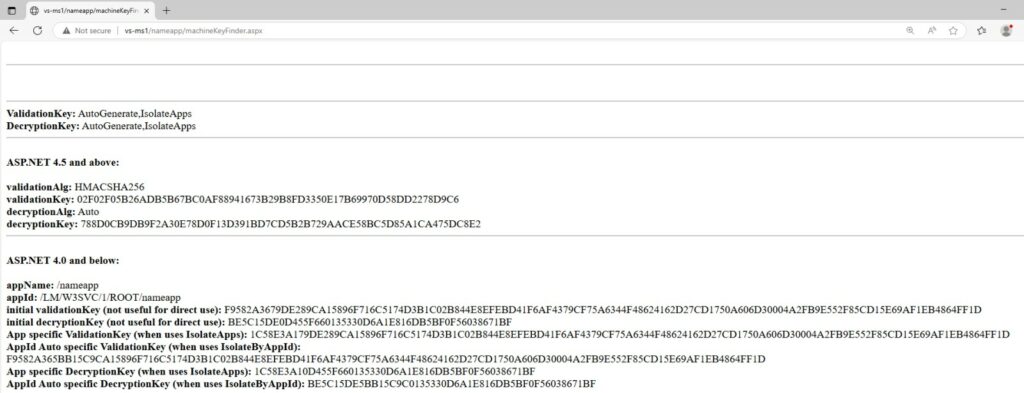

Incluso si la clave se genera automáticamente y se almacena en el registro, un atacante que ya haya ejecutado código en el servidor aún puede leerla. El artículo ofrece un ejemplo práctico, una «prueba de concepto», que demuestra cómo una clave de máquina robada puede explotarse para la ejecución remota de código. Usando una herramienta como ysoserial.net, un atacante puede crear un objeto VIEWSTATE malicioso.

Dado que el atacante tiene una clave de máquina válida, el servidor validará correctamente la MAC del objeto e intentará deserializarlo, activando así el código malicioso. El autor enfatiza que, una vez que un atacante tiene una clave de máquina válida, ha creado una «puerta trasera persistente» al servidor que funcionará en cualquier página ASPX dentro de la aplicación.

Finalmente, el artículo ofrece un consejo para los administradores: explica que pueden detectar este tipo de ataques monitoreando el código de evento 4009 en el registro de la aplicación de Windows. Este evento se genera cuando falla la deserialización de VIEWSTATE y se registra todo el objeto VIEWSTATE, lo que permite una inspección más profunda.

Redazione

Redazione

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...

Dos graves vulnerabilidades en el sistema operativo AIX de IBM podrían permitir a atacantes remotos ejecutar comandos arbitrarios en los sistemas afectados, lo que ha llevado a la compañía a public...

Masimo, una empresa estadounidense que desarrolla tecnologías de monitorización médica, ha ganado otra batalla legal contra Apple . Un jurado federal le otorgó 634 millones de dólares por infring...

El software espía (también conocido como aplicaciones espía) representa una de las amenazas más insidiosas y peligrosas de la era digital. Se trata de programas maliciosos diseñados para infiltra...

Google se acerca a la presentación oficial de Gemini 3.0 , el nuevo modelo de inteligencia artificial que representa uno de los pasos más significativos en la estrategia de la compañía. Según inf...