Redazione RHC : 9 julio 2025 11:31

No es raro encontrar referencias a innovaciones en tecnologías de la información en los videojuegos.

Ada Lovelace (la primera programadora de la historia), le dio su nombre al robot de Folsom 4, pero el famoso Creeper, el monstruo de Minecraft, también toma su nombre del primer gusano informático de la historia,del que hablaremos hoy, en este artículo.

Pero hoy También descubriremos Reaper, el software creado para eliminar las infecciones generadas por Reaper, considerado por muchos como el primer software antivirus de la historia.

La característica más importante de un virus informático es su capacidad de autorreplicarse (en cierto sentido, cualquier programa autorreplicante puede llamarse virus).

La idea de los programas autorreplicantes se remonta a 1949, cuando el matemático John von Neumann imaginó computadoras especializadas, o autómatas autorreplicantes. que podían crear copias de sí mismos y transmitir su programación a sus descendientes.

El matemático y pionero de la informática John von Neumann

Si un virus informático tiene la capacidad de autoreplicarse en una red informática, como Internet, se denomina gusano.

Se desconoce quién lo creó El primer programa autorreplicante del mundo, pero es evidente que el primer gusano del mundo (el llamado gusano Creeper) fue creado por el ingeniero de BBN, Robert (Bob) H. Thomas, alrededor de 1970.

BBN Technologies (originalmente Bolt, Beranek y Newman) fue una empresa de alta tecnología con sede en Cambridge, Massachusetts, que desempeñó un papel fundamental en el desarrollo de las redes de conmutación de paquetes (incluidas ARPANET e Internet).

Varias figuras destacadas de la informática trabajaron en BBN, como Robert Kahn, J. C. R. Licklider, Marvin Minsky, Ray Tomlinson, etc. Entre ellos se encontraba el investigador Robert H. (Bob) Thomas, quien formó parte de un pequeño grupo de programadores que desarrolló un sistema de tiempo compartido llamado TENEX, que funcionaba en una PDP-10 de Digital Equipment Corporation.

La DEC PDP-10

El primer modelo de la PDP-10 (KA10) tenía una configuración amplia: unidades de disco, impresora, cintas DEC y grandes armarios de almacenamiento con cintas de 9 pistas. Justo encima del panel de control y debajo de la unidad DECtape se encuentra el lector/perforador de cinta de papel.

Seamos claros: Creeper no era un gusano real, sino un programa experimental autorreplicante, cuyo propósito no era causar daño, sino demostrar que un programa podía replicarse a sí mismo de forma autónoma.

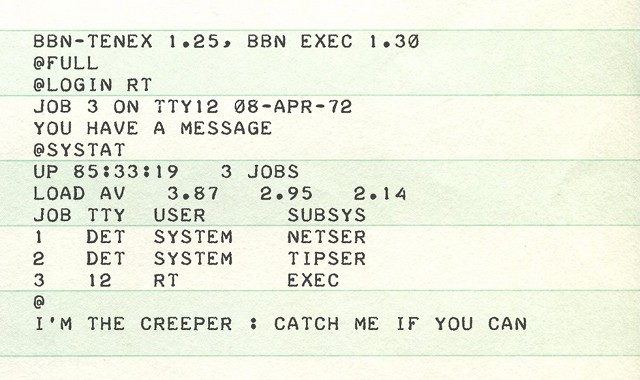

Creeper se escribió en lenguaje ensamblador PDP-10 y se ejecutaba en el antiguo sistema operativo Tenex (Tenex es el sistema operativo que incluía los primeros programas de correo electrónico, SNDMSG y READMAIL, así como… (p. ej., el uso del símbolo «@» en las direcciones de correo electrónico) y utilizaba ARPANET (el predecesor de Internet actual) para infectar otras computadoras DEC PDP-10 con TENEX.

Una vez que el Creeper había «infectado» otra computadora, escribía el siguiente mensaje: «SOY EL CREEPER: ATRÁPAME SI PUEDES»,, que significa «Soy el Creeper, atrápame si puedes».

Un formulario continuo con impresión Creeper

Inmediatamente después de mostrar el mensaje de texto, Creeper comenzaba a imprimir un archivo (como se muestra arriba), pero luego se detenía hasta encontrar otro sistema Tenex, con el que abría una nueva conexión, se transfería a la otra máquina y volvía a empezar. Así que, bastante diferente del ransomware actual, ¿verdad?

El programa rara vez se replicaba; más bien, se «movía» de un sistema a otro, intentando… Para eliminarse de sistemas anteriores a medida que se propagaba. Por lo tanto, Creeper no instaló múltiples instancias de sí mismo en diferentes objetivos y probablemente regresó a las mismas máquinas más de una vez.

Las técnicas desarrolladas en Creeper se utilizaron posteriormente en el «Sistema de Simulación Orientada a Rutas Multicomputadoras» de McROSS, un simulador de tráfico aéreo, para permitir que partes de la simulación se movieran a través de la red.

No está claro cuánto daño (si es que hubo alguno) causó Creeper. La mayoría de las fuentes dicen que el gusano fue poco más que una molestia. Algunas fuentes afirman que Creeper Se replicó tantas veces que desplazó a otros programas, pero no se especificó la magnitud del daño. Sin embargo, el problema clave —controlar estos programas maliciosos— se reveló rápidamente.

El programa Creeper dio lugar a trabajos posteriores, incluyendo una versión del colega de Thomas, Ray Tomlinson (inventor del correo electrónico), que no solo se propagaba por la red, sino que también se replicaba.

Pero para complementar este Creeper «mejorado», se creó el programa Reaper, que se propagaba por la red, se replicaba, intentaba encontrar copias activas de Creeper y luego las desconectó.

Por lo tanto, si Creeper fue el primer gusano, Reaper fue el primer software. antivirus.

Redazione

Redazione

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...