Redazione RHC : 22 septiembre 2025 18:46

Los atacantes utilizan cada vez más las capacidades de la bandeja de entrada de Microsoft Exchange para garantizar la persistencia y robar información confidencial dentro de las redes corporativas.

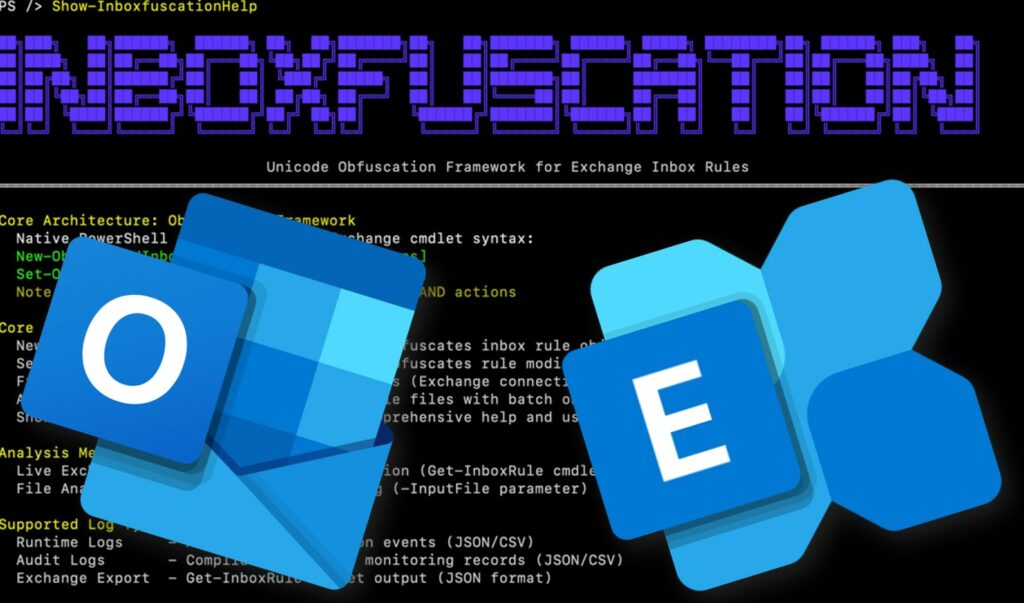

Inboxfuscation , desarrollado por Permiso, es un marco que demuestra cómo los atacantes pueden utilizar el motor de reglas de Exchange como arma, creando mecanismos de persistencia sigilosos que evaden tanto la revisión humana como la detección basada en código.

Inboxfuscation utiliza técnicas de ofuscación basadas en Unicode para generar reglas de bandeja de entrada maliciosas que eluden los sistemas de seguridad tradicionales.

Anteriormente, los patrones maliciosos en la bandeja de entrada solían ser fáciles de detectar : palabras clave obvias combinadas con acciones como eliminar o reenviar mensajes a bandejas de entrada controladas por el atacante. Las herramientas de seguridad tradicionales se basaban en la detección basada en palabras clave y expresiones regulares, estrategias eficaces contra patrones visualmente obvios.

Sin embargo, la disponibilidad de un amplio repertorio de caracteres Unicode ha abierto nuevas vías de elusión. Al reemplazar caracteres ASCII con variantes visualmente similares o al aprovechar procesos de normalización a nivel de sistema , es posible crear reglas que parecen inofensivas a simple vista, pero que funcionan de forma lógicamente diferente, evadiendo así los mecanismos de detección que se basan únicamente en la simple coincidencia de texto. Si bien aún no se han observado campañas que utilicen estas técnicas de forma generalizada, su viabilidad técnica representa un punto débil que requiere atención.

Ciertas categorías de caracteres dificultan especialmente la ofuscación. Las variantes de caracteres permiten replicar la apariencia de letras comunes; se pueden insertar caracteres de ancho cero entre letras para romper la coincidencia de patrones sin alterar la apariencia visual; los controles bidireccionales pueden invertir o reordenar la representación del texto; las variantes encerradas en círculos o dentro de ellos alteran aún más la percepción visual. La amplitud del conjunto Unicode ofrece numerosas oportunidades para el engaño visual y funcional.

Las técnicas de ofuscación se organizan en diferentes enfoques que pueden utilizarse individualmente o en combinación. La sustitución de caracteres reemplaza símbolos reconocibles con equivalentes Unicode; la inyección de ancho cero rompe patrones con caracteres invisibles; la manipulación bidireccional utiliza controles de direccionalidad para confundir la representación; las combinaciones híbridas combinan estos métodos para maximizar la evasión. Estas estrategias permiten que reglas aparentemente inocuas evadan tanto el juicio humano como la detección automatizada.

Además de los trucos de ofuscación de texto, existen técnicas funcionales que alteran el comportamiento de las reglas de correo electrónico. Los mensajes se pueden desviar automáticamente a carpetas no convencionales, haciéndolos invisibles en las vistas normales; se pueden insertar caracteres nulos o espacios para que una condición se aplique a todos los mensajes; o se puede usar la normalización de parámetros de tamaño para crear filtros que se activen en cada correo electrónico. Estas manipulaciones pueden transformar reglas aparentemente inocuas en mecanismos de persistencia u ofuscación.

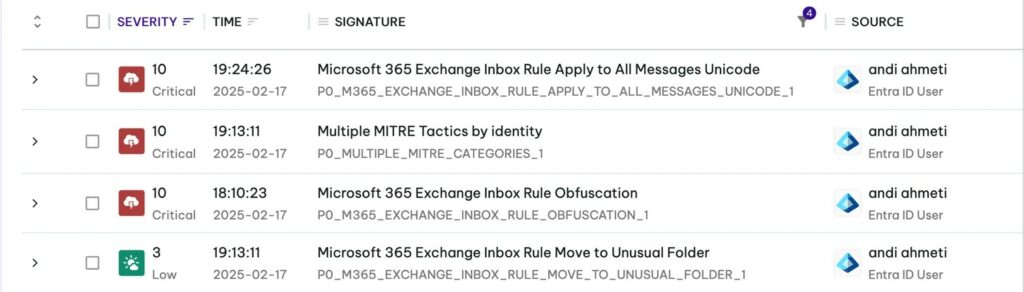

Para abordar estas amenazas , el marco de detección presentado adopta un enfoque multicapa compatible con diferentes formatos de registro de Exchange. El sistema identifica categorías Unicode sospechosas, analiza registros en diversos formatos y genera resultados estructurados para su integración con los sistemas de operaciones de seguridad . Las acciones recomendadas incluyen el análisis de buzones de correo para detectar ofuscaciones, el análisis de registros de auditoría históricos para identificar vulnerabilidades anteriores y la integración de los hallazgos en los procesos de SIEM y respuesta a incidentes. La investigación destaca las deficiencias en las defensas actuales, los riesgos de cumplimiento normativo y los desafíos forenses relacionados con la complejidad de Unicode, lo que fomenta el desarrollo de capacidades proactivas.

Redazione

Redazione

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...