Redazione RHC : 13 julio 2025 12:13

La cultura hacker, como ya hemos comentado, es un tema fascinante que ha evolucionado significativamente con el tiempo hasta llegar a nuestros días. Hablamos de sus orígenes en un vídeo dedicado al Tech Model Railroad Club, el famoso club donde se formó la primera comunidad hacker en el Instituto Tecnológico de Massachusetts.

Pero mucho más tarde, en la era de BBS e IRC, entre los años 80 y 90, se formaron una serie de grupos de hackers en todo el mundo que influyeron y moldearon la cultura y la seguridad hacker. TI de ese período histórico.

En estos grupos, los más reconocidos, no solo se hablaba de seguridad informática, sino que eran espacios donde se hablaba de política, música, arte, pero sobre todo de cómo superar límites y socavar lo considerado normal, con algo innovador y diferente.

En junio de 1984, en el matadero Farm Pac de Lubbock, Texas, un lugar popular entre los jóvenes En aquella época, fue la cuna del grupo más antiguo, respetado y famoso de todos los tiempos: el Culto de la Vaca Muerta.

El matadero era un lugar de reunión para muchos jóvenes en aquella época, aunque fue incendiado en 1996 y utilizado como casa embrujada para los Halloweens posteriores. En este místico lugar, Swamp Rat (Ratte) (también llamado el Gran Maestro), junto con Franken Ghibe (Gibe) y Sid Vicious, establecieron tres sistemas de tablones de anuncios, pero pronto se expandieron a un conjunto de tablones de anuncios por todo Estados Unidos, incluyendo Canadá.

Fue durante este período que el culto a la vaca muerta (al que llamaremos cDc) acuñó el término «31337» o «Leet», un término usado en la jerga de los tablones de anuncios para describir una habilidad o logro formidable, especialmente en juegos en línea o piratería informática.

En diciembre de 1990, uno de los miembros del grupo Drunkfux, seudónimo de Jesse Dryden, hijo del baterista de Jefferson Airplane, Spencer Dryden, y bisnieto de Charlie Chaplin, inició una conferencia de hackers llamada HoHoCon, celebrada en Houston, Texas.

Drunkfux, seudónimo de Jesse Dryden

Esta conferencia de hackers fue la primera del mundo a la que se invitó a las fuerzas del orden y a los periodistas.

Dado que el grupo tenía una gran afinidad con la música, en 1991 comenzaron a distribuir álbumes originales, grabados en casetes, por correo. Hoy en día, muchos de estos se pueden encontrar en línea, tanto que posteriormente se convirtieron en un sello discográfico.

Posteriormente, con la llegada de Usenet, CDC creó su propio canal. Fue el primer grupo de hackers en tener su propio canal, y en 1995, CDC declaró la guerra a la Iglesia de la Santidad (Cienciología) durante una controversia en Usenet, concretamente en el canal alt.religion.scientology. A partir de entonces, las ideologías del hacktivismo comenzaron a tomar forma, culminando en la declaración de hacktivismo que veremos más adelante.

El grupo lanzó numerosas herramientas de software, la más famosa de las cuales fue Back Orifice, lanzada en agosto de 1998 y presentada en DEF CON 6, que imitaba la suite Microsoft Back Office, muy popular en aquel entonces.

Se trataba de una puerta trasera para Windows que demostraba cómo se podía tomar el control de un escritorio de Microsoft. Además de Back Orifice, el grupo produjo muchas otras herramientas, como SMBRelay, un software intermediario para el protocolo Samba, NBName para realizar ataques de denegación de servicio (DoS), y muchas otras.

En febrero de 2000, el CDC fue el protagonista de un documental de 11 minutos titulado «Desinformación». También en febrero de 2000, el miembro del CDC informó al presidente Bill Clinton sobre una serie de aspectos críticos de la seguridad en Internet.

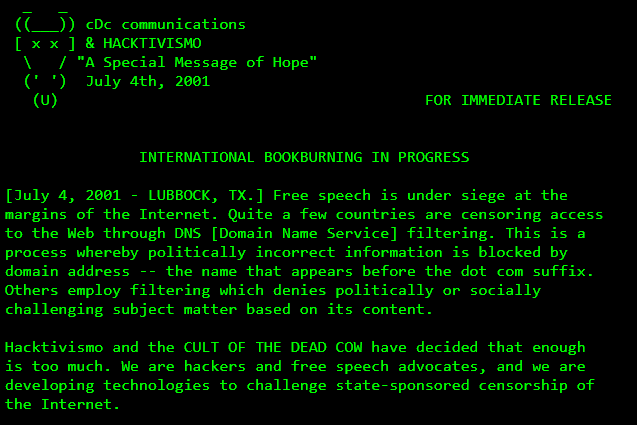

A partir de entonces, el grupo comenzó a lanzar ataques con motivaciones políticas, hasta el punto de que el 4 de julio de 2001, el grupo redactó la famosa «declaración del hacktivismo», ya vista en un vídeo anterior, un manifiesto que describe cómo la libertad de expresión en internet está bajo asedio, incluyendo «un mensaje de esperanza».

Desde sus orígenes en los albores de internet, el CDC siempre ha estado lleno de personajes peculiares: activistas, artistas e incluso futuros políticos.

El grupo ha adoptado todo tipo de acciones, desde el troleo hasta la difusión de desinformación y el hackeo, pero también ha hablado sobre ética y activismo. Muchos de estos hackers se han convertido en prominentes ejecutivos de Silicon Valley o se mueven por los pasillos de Washington.

¿Algunos ejemplos? Beto O’Rourke es un político estadounidense que se presentó a las primarias demócratas de 2020 para la presidencia de Estados Unidos, junto con Alex Stamos, director de seguridad de Facebook, y Chris Riu (Rioux), autor de Back Orifice 2000 y fundador de Veracode.

Además de capturar una parte vital de nuestra historia tecnológica, este grupo nos muestra que la ciberseguridad es más que una batalla entre hackers de sombrero negro que cometen delitos y hackers de sombrero blanco que intentan contrarrestarlos.

El CDC, a lo largo de su larga historia, además de ser un grupo complejo de Personas excéntricas y tecnológicamente avanzadas, nos enseñan que dentro de cada persona se esconde una escala de grises y ética, donde cada individuo, cada día, debe decidir de qué lado tomar.

Redazione

Redazione

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...