Redazione RHC : 11 octubre 2025 08:15

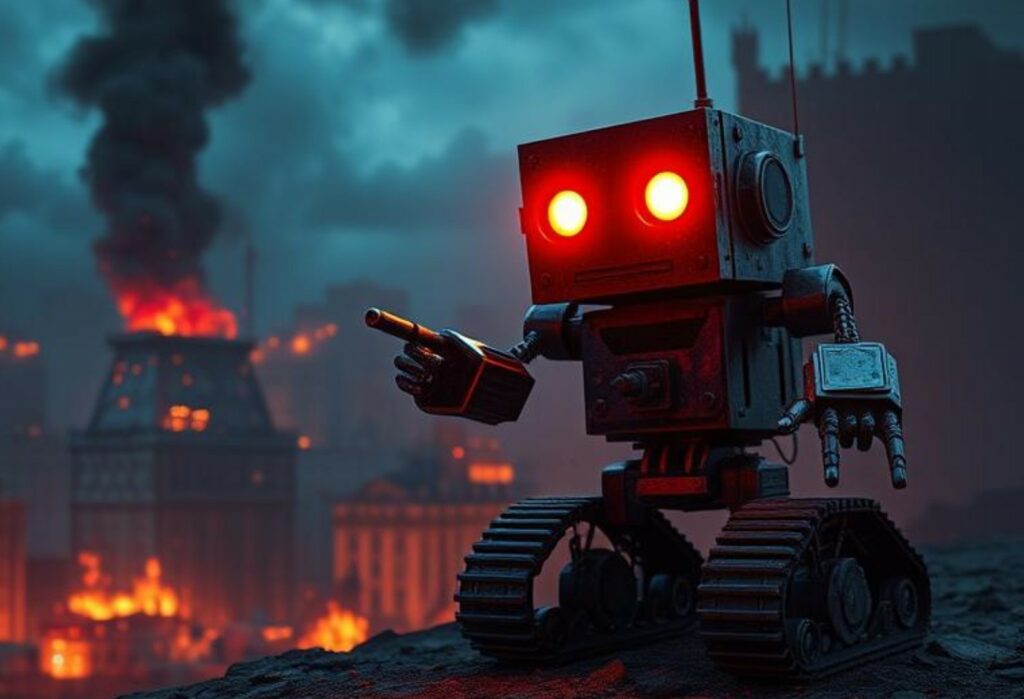

Se ha descubierto una gran botnet llamada RondoDox que explota 56 vulnerabilidades en más de 30 dispositivos diferentes, incluidos errores demostrados por primera vez durante la competición de hacking Pwn2Own.

Los atacantes apuntan a una amplia gama de dispositivos con acceso a Internet, incluidos grabadores de video digitales (DVR), grabadores de video en red (NVR), sistemas de videovigilancia y servidores web.

RondoDox utiliza una estrategia que los investigadores de Trend Micro llaman «exploit escopeta»: el malware utiliza múltiples exploits simultáneamente para maximizar el número de infecciones, a pesar de la naturaleza de alto perfil de esta actividad.

Los investigadores informan que, entre otras vulnerabilidades, RondoDox ataca CVE-2023-1389, un error en el enrutador Wi-Fi TP-Link Archer AX21, demostrado inicialmente en Pwn2Own Toronto 2022. Señalan que los desarrolladores de la botnet monitorean de cerca los exploits demostrados en Pwn2Own y luego comienzan a usarlos en la práctica.

Entre las vulnerabilidades de día n que RondoDox ya ha añadido a su arsenal se encuentran:

Los expertos afirman que las vulnerabilidades antiguas, especialmente en dispositivos que ya no tienen soporte, representan un problema grave, ya que es menos probable que reciban parches. Los problemas más recientes con hardware compatible no son menos peligrosos, ya que muchos usuarios simplemente ignoran las actualizaciones de firmware tras la configuración inicial del dispositivo.

Los analistas de Trend Micro informan que RondoDox utiliza exploits para 18 vulnerabilidades de inyección de comandos que aún no tienen asignado un identificador CVE. Estas vulnerabilidades afectan a dispositivos NAS D-Link, DVR TVT y LILIN, routers Fiberhome, ASMAX y Linksys, cámaras Brickcom y otros dispositivos no especificados.

Como ya informó FortiGuard Labs , RondoDox es capaz de lanzar ataques DDoS mediante HTTP, UDP y TCP. Para evitar ser detectado, la botnet disfraza su tráfico malicioso como juegos y plataformas populares, como Minecraft, Dark and Darker, Roblox, DayZ, Fortnite y GTA de Valve, así como herramientas como Discord, OpenVPN, WireGuard y RakNet.

Para protegerse contra los ataques RondoDox, los investigadores recomiendan instalar las últimas actualizaciones de firmware disponibles y reemplazar rápidamente el hardware obsoleto. También recomiendan segmentar la red, aislar los datos críticos de los dispositivos IoT con acceso a internet y las conexiones de invitados, así como cambiar las credenciales predeterminadas y usar contraseñas seguras.

Redazione

Redazione

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...