Redazione RHC : 7 agosto 2025 15:03

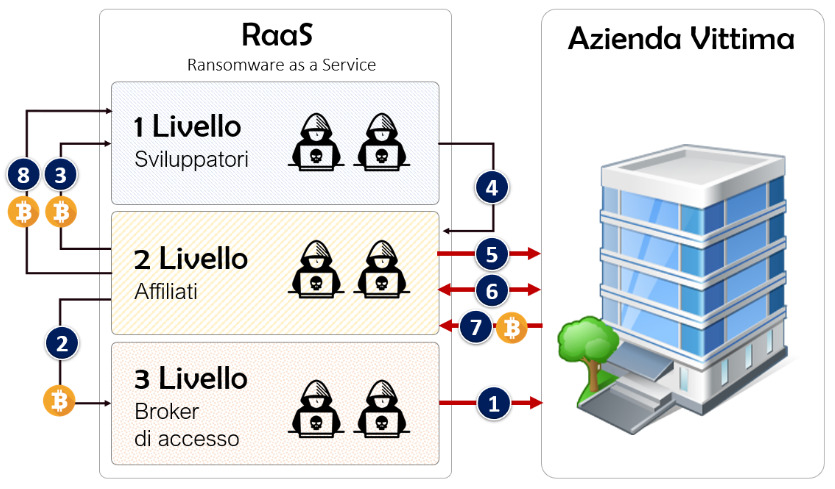

A menudo hemos hablado sobre cómo funcionan los ataques de ransomware y cómo funciona la pirámide de ransomware como servicio (RaaS), que asigna un rol a cada equipo de hackers, como se ve en el artículo «¿Qué es el ransomware?»

En el imaginario popular, se cree que el cibercrimen está vinculado a individuos con habilidades informáticas excepcionales. Pero si quieres extorsionar millones de dólares a una gran empresa, no puedes hacerlo solo; necesitas un «equipo» con habilidades informáticas diversas, avanzadas y verticales.

De hecho, la gran mayoría de los ciberdelincuentes no cuentan con las habilidades técnicas necesarias para hacerlo todo ellos mismos y luego crean malware, extorsionan y se infiltran en las empresas.

Esta es precisamente la razón por la que los ciberdelincuentes comienzan a colaborar entre sí de forma «organizada», con un único objetivo: extorsionar la mayor cantidad de dinero posible a una organización hipotética.

Una tienda web generalmente no tiene un almacén. Dispone de productos que le proporcionan una serie de proveedores y los revende solo cuando se realiza una solicitud específica.

Precisamente por eso, los ciberdelincuentes no dedican demasiado tiempo a encontrar vulnerabilidades en los sistemas para acceder a la red de una gran organización, sino que las compran a otros ciberdelincuentes que las ponen a la venta en mercados clandestinos: de ahí los intermediarios de acceso.

Los intermediarios de acceso son ciberdelincuentes con un buen conocimiento de las técnicas de pruebas de penetración. Detectan fallos de seguridad en la infraestructura informática de grandes organizaciones y, una vez descubiertos, los revenden en foros clandestinos y a otros ciberdelincuentes.

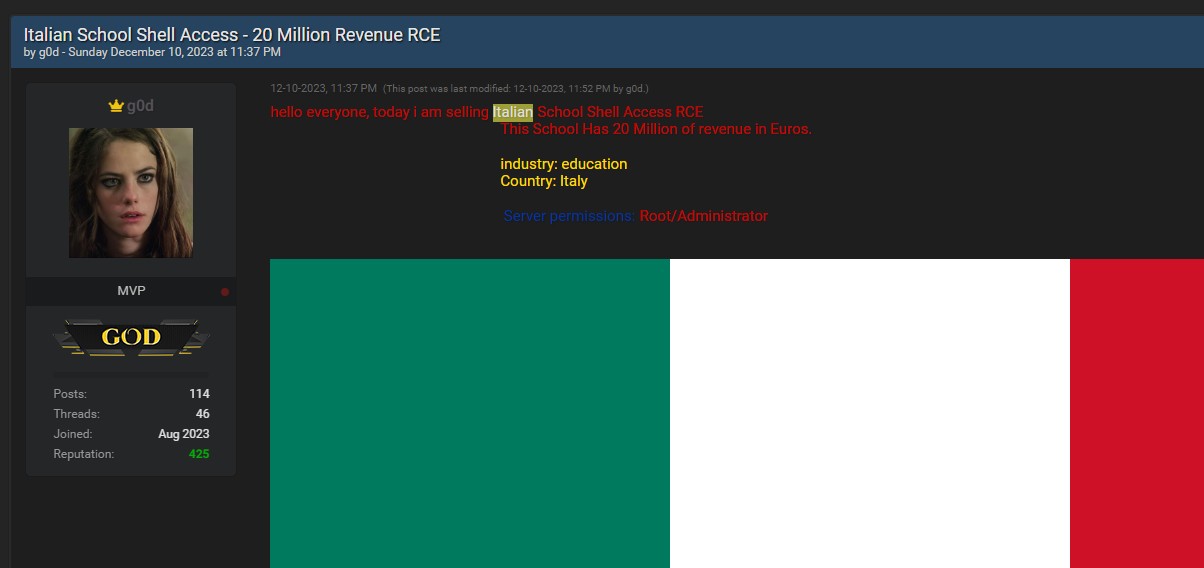

Estas vulnerabilidades, que pueden venderse, oscilan entre 500 y 20.000 € (dependiendo de los ingresos de la empresa, como vimos en un artículo anterior), y permiten a otros ciberdelincuentes acelerar sus operaciones aprovechando el trabajo ya realizado por otros ciberdelincuentes.

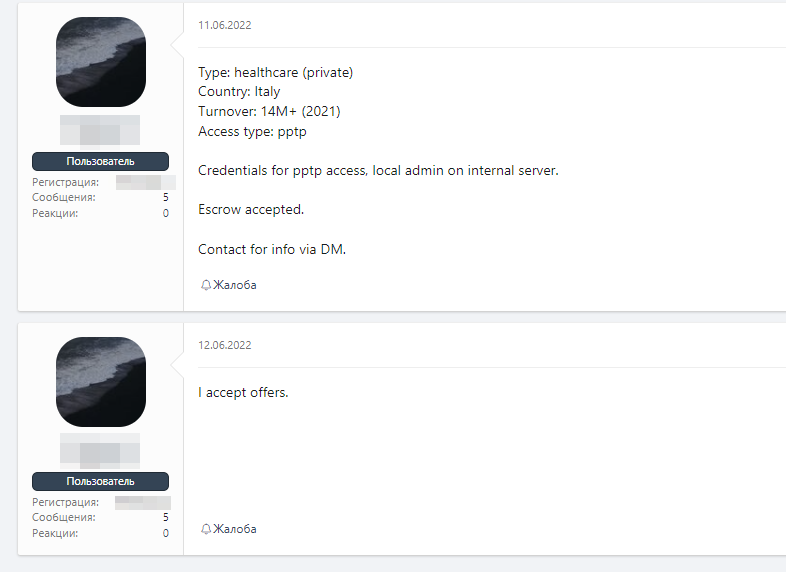

El primer ejemplo se descubrió en el infame foro XSS, que informa sobre la venta de acceso a una empresa italiana de salud. La publicación anuncia los ingresos, el tipo de acceso y los datos de contacto.

Un comprador inmediatamente inferior expresó interés y le dijo al agente que aceptara la oferta, y quién sabe cómo habría resultado.

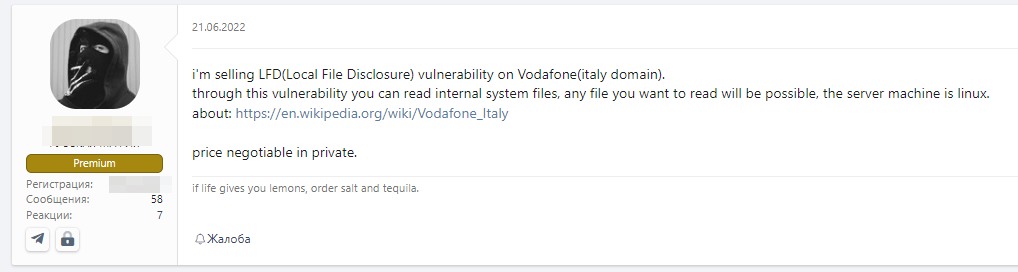

A continuación, mostramos otra publicación donde un intermediario vende un supuesto acceso a Vodafone Italia y solicita una negociación privada.

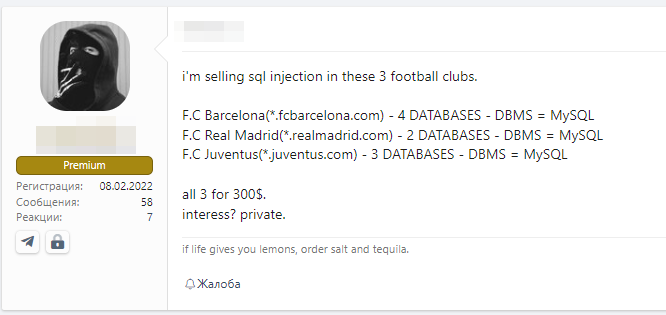

También encontramos dos publicaciones que ofrecen supuesto acceso a los sistemas de la Federación de Fútbol de la Juventus para su venta. El primero, según el hacker, implica la venta de una «carga útil» para acceder a tres bases de datos SQL.

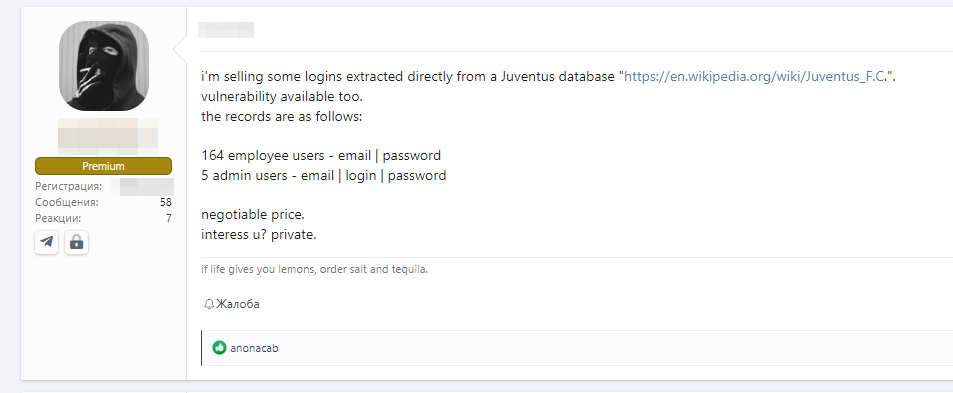

Mientras que el segundo consiste en la venta de un supuesto acceso (correo electrónico) y contraseña) de 164 empleados y 5 administradores, también de la Federación de Fútbol de la Juventus.

Obviamente, no Podemos saber con certeza si estos inicios de sesión funcionan realmente, pero normalmente, en foros clandestinos, la reventa de inicios de sesión funciona de esta manera, con pocas estafas que involucran a diversos ciberdelincuentes.

El enlace que se encuentra en las publicaciones de Wikipedia sirve para mostrar al comprador de la falla de seguridad qué empresa fue atacada y sus ingresos. Esto permite al comprador estimar con precisión la suma hipotética de dinero que podría exigirse como rescate si la infraestructura es vulnerada y cifrada por ransomware.

Todas las publicaciones anteriores son de junio de 2022. Por lo tanto, si las empresas desean más información, pueden contactarnos por correo electrónico. Personal editorial y estaremos encantados de ayudarle.

Como hemos visto, comprar vulnerabilidades de seguridad a un bróker de acceso permite acelerar un ciberataque y también ayuda a elegir el objetivo en función de los ingresos.

Así que no piense que cuando un ataque de ransomware afecta a su empresa es porque los ciberdelincuentes la han atacado. Probablemente se deba a que el acceso a su red estaba a la venta en mercados clandestinos y sus ingresos coincidían con el rescate exigido tras el cifrado del ransomware.

Este artículo también destaca un punto simple: la ventaja de ser el primero en conocer este tipo de información. Tener información actualizada sobre lo que se está discutiendo o negociando en los mercados clandestinos con respecto a sus activos es de considerable importancia estratégica.

Mientras tanto, es posible seguir la evolución de la amenaza y anticipar los movimientos de los atacantes, para así poder actuar. Por ejemplo, si se sabe que hay una negociación de acceso en curso, la empresa podría centrarse más en ciertos tipos de activos (como Linux para el intermediario que vende el acceso a Vodafone), o realizar comprobaciones de seguridad en PPTP/VPN, como en el caso de la organización sanitaria, y luego cambiar las contraseñas de administrador. O realizar restablecimientos masivos de contraseñas en el caso de la Juventus.

Esta es la importancia estratégica de la inteligencia de amenazas en el panorama actual. Trabajando de esta manera, es posible competir en igualdad de condiciones con los ciberdelincuentes y, por lo tanto, responder con prontitud a los ciberataques antes de que ocurran.

Redazione

Redazione

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...