Redazione RHC : 16 julio 2025 07:28

Por Centro de Defensa Cibernética Maticmind (Andrea Mariucci, Riccardo Michetti, Federico Savastano, Ada Spinelli)

El actor de amenazas Scattered Spider, UNC9344, apareció en 2022 con dos ataques dirigidos a los casinos Caesars y MGM. Perteneciente al grupo informal «The Com», UNC3944 es conocido por sus sofisticadas tácticas de ingeniería social y su capacidad para navegar en entornos de nube.

SCATTERED SPIDER utiliza diversas técnicas para acceder a los sistemas de las víctimas, como el robo de credenciales administrativas mediante ataques de phishing por correo electrónico, SMS, intercambio de SIM y suplantación de identidad de personal de TI o de soporte técnico, así como software legítimo como AnyDesk y ScreenConnect para mantener la persistencia.

El grupo también es conocido por usar ransomware como BlackCat/ALPHV y técnicas de «traiga su propio controlador vulnerable» (BYOVD) para evadir el software de seguridad. BlackCat, un grupo de ransomware de habla rusa, se ha asociado con Scattered Spider, lo que les ha dado acceso a su ransomware.

A pesar de algunos arrestos entre 2024 y 2025, los ataques de SCATTERED SPIDER han demostrado una notable resiliencia, gracias también a su capacidad para forjar alianzas con grupos cibercriminales pertenecientes a la galaxia rusa, un factor que contribuye a convertir al grupo en una de las amenazas más significativas del panorama actual.

Modelo Diamante

| Fase | Nombre, ID | Herramienta |

| Reconocimiento | Recopilación de información de la víctima (T1589), Suplantación de identidad (T1598) | |

| Desarrollo de recursos | Adquisición de infraestructura: Dominios (T1583.001), Creación de cuentas: Cuentas de redes sociales (T1585.001) | |

| Acceso inicial | T1621 Generación de solicitud MFA T1566 Phishing T1566.004 Spearphishing Voz T1195 Compromiso de la cadena de suministro T1111 Interceptación de autenticación multifactor T1451 Intercambio de tarjeta SIM T1656 Suplantación | Kit de phishing 0ktapus |

| Ejecución | T1204 Ejecución del usuario | |

| Persistencia | T1219 Software de acceso remoto T1098.005 Manipulación de cuentas: Registro de dispositivos | Teleport, tareas programadas de Windows Teamviewer, ScreenConnect, AnyDesk, Splashtop, Zoho Assist, FleetDeck, RustDesk |

| Escalada de privilegios | T1098.003 Manipulación de cuentas: Roles adicionales en la nube T1484.002 Modificación de la política de dominio o inquilino: Modificación de la confianza | |

| Evasión de defensa | T1562.001 | POORTRY |

| Credenciales acceso | T1003 | Mimikatz, ADExplorer |

| Descubrimiento | ||

| Movimiento lateral | T1534 Spearphishing interno, T1563.002 Secuestro de RDP, T1021.002 Recursos compartidos de administrador de SMB/Windows | RDP, SMB |

| Recopilación | T1213.005 Datos de repositorios de información: Aplicaciones de mensajería T1213.002 Datos de repositorios de información: Recopilación de correo electrónico de Sharepoint T1114 | |

| Comando y control | T1219.002 Software de Escritorio Remoto | Warzone RAT (Ave Maria), Ngrok |

| Exfiltración | T1041 Exfiltración por Canal C2 T1048 Exfiltración por Protocolo Alternativo T1572 Túnel de Protocolo | Raccoon Stealer, VIDAR, ULTRAKNOT |

| Impact | T1486 Datos Cifrados para Impact | BlackCat, Ransomhub, Qilin (Agenda) |

Scattered Spider emplea varias familias de malware con capacidades de robo de información (InfoStealer) y acceso remoto (RAT), así como ransomware como BlackCat.

| Malware | Tipo |

| BlackCat (ALPHV) | Ransomware (RaaS) |

| WarzoneRAT (Ave Maria) | Acceso remoto Troyano |

| Ladrón de mapaches | Ladrón de información |

| Ladrón de vidar | Ladrón de información |

| STONESTOP | Cargador |

| POORTRY | Controlador malicioso |

| EIGHTBAIT | Kit de phishing |

Scattered Spider explota con frecuencia software de código abierto o legítimo, como herramientas de administración remota presentes en el entorno de la víctima o instaladas después de iniciar sesión, como parte de ataques de tipo Vivir de la Tierra (LotL).

| Herramientas utilizadas | Función |

| Impacket | Movimiento lateral scripts |

| LaZagne | Recolección de credenciales |

| Mimikatz | Volcado de contraseñas |

| Ngrok | Túnel para comunicación C2 |

| Fleetdeck.io | Acceso remoto / implementación en la nube |

| Level.io | Administración remota de TI |

| Pulseway | RMM (monitoreo y gestión remotos) |

| ScreenConnect | Soporte remoto herramienta |

| Splashtop | Herramienta de escritorio remoto |

| Tactical RMM | Administración remota del sistema |

| Tailscale | Túnel VPN |

| TeamViewer | Software de escritorio remoto |

El cargador de STONESTOP ha sido Utilizado por el grupo SCATTERED SPIDER desde al menos agosto de 2022. Se trata de una utilidad de Windows que opera en modo de usuario y sirve como cargador e instalador de POORTRY. POORTRY es un controlador en modo kernel de Windows que se utiliza para finalizar procesos relacionados con sistemas de seguridad, como EDR (Endpoint Detection and Response) y antivirus.

Estas herramientas se utilizan junto con SCATTERED SPIDER, pero también se han observado en ataques de otros actores, lo que sugiere que el kit de herramientas malicioso circula a través de canales clandestinos de ciberdelincuencia. Los controladores se firmaron con certificados de Microsoft a través del Programa para Desarrolladores de Hardware de Microsoft Windows.

El abuso de estos certificados llevó a la empresa a cerrar las cuentas involucradas en la firma y a revocar los propios certificados. Según la investigación de Mandiant, se trató de una operación de «Firma de Controladores Maliciosos como Servicio», lo que indica que los certificados podrían haberse obtenido a través de servicios ilegales que proporcionan firmas digitales para software malicioso.

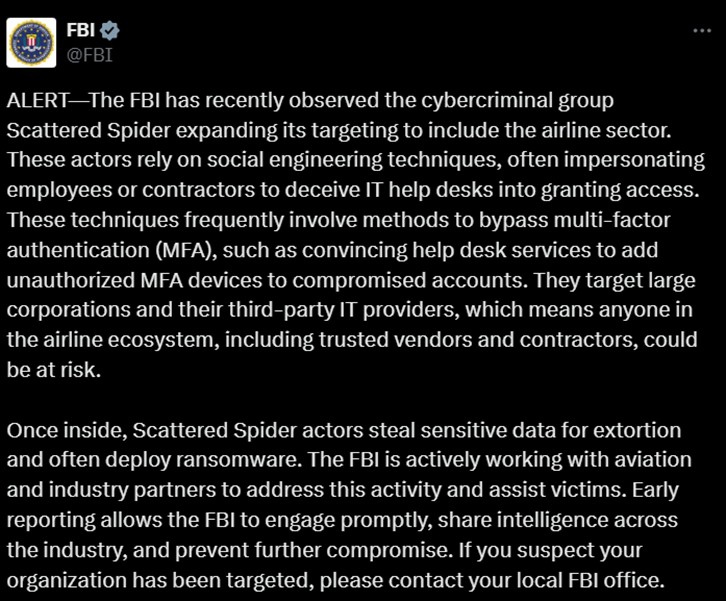

En una nota publicada en X el 28/06/2025, el FBI comunicó que Scattered Spider había cambiado su enfoque hacia la industria aérea. La agencia estadounidense también advirtió a los operadores de la industria sobre las técnicas de ingeniería social que suele utilizar para evadir los sistemas de autenticación. En las semanas siguientes, tres aerolíneas occidentales sufrieron ciberataques con tácticas y procedimientos similares a los de Scattered Spider. Por el momento, sin embargo, no existen atribuciones oficiales al actor.

Con base en la evidencia presentada en el informe, se formulan algunas recomendaciones Contramedidas útiles para minimizar o contener el daño proveniente del actor descrito aquí o de cualquier grupo emulador.

| Amenaza o Vector | Contramedida clave | Impacto esperado |

| BYOVD | Actualizaciones y parches constantes de controladores, creación de reglas personalizadas para la detección de controladores maliciosos conocidos, implementación de la «lista negra de controladores vulnerables» disponible por Microsoft. | El actor no podrá desactivar EDR a través del controlador comprometido. |

| Comunicación C2 | Cortafuegos e inspección profunda de paquetes | Interrupción de las comunicaciones con C2 |

| Ingeniería social, omisión de MFA | Capacitación del personal, cultura de concientización e higiene cibernética. Fortalecimiento de la resiliencia ante las técnicas de omisión de MFA mediante la concientización y educación del personal sobre la técnica de suplantación de identidad empleada por el actor. | Reducción de la capacidad del actor de amenazas para explotar la ruta de acceso representada por la ingeniería social. Mayor concienciación del personal y capacidad para informar con prontitud sobre cualquier problema crítico o actividad sospechosa. |

| InfoStealer, Ransomware | EDR, Segmentación de red, Aplicación de parches de vulnerabilidad, Políticas de control de acceso, Cifrado de datos, DLP, Implementación de honeypot de engaño |

Redazione

Redazione

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...