Antonio Piovesan : 7 agosto 2025 14:58

Desde hace algunos años se habla mucho sobre la deep web y la dark web, y muchos se preguntan: ¿pero qué significa esto exactamente?

La dark web a menudo se asocia con actividades sospechosas y delictivas que se llevan a cabo o transitan por Internet. Esto no siempre es cierto, pero para entender cómo entrar en la dark web, primero debemos conocerla y entender su historia y motivaciones.

En este artículo, entenderemos a fondo qué es la deep web y la dark web y, a continuación, explicaremos cómo acceder a esta última de forma segura.

Todos estamos acostumbrados a iniciar nuestra navegación en Internet desde el buscador. Independientemente de cuál sea el preferido, el funcionamiento siempre es más o menos el mismo: hacemos una pregunta (en forma de clave de búsqueda) y el portal responde mostrándonos una serie de resultados que cree que pueden estar relacionados con lo que buscamos. Pero, ¿te has preguntado alguna vez qué hay más allá de los resultados que nos ofrece el motor?

Por supuesto, Internet no comienza ni termina con esas sugerencias, pero hay mucho, mucho más que eso. Pensemos que se estima que Google, el motor de búsqueda más potente y más utilizado, es capaz de indexar (y, por lo tanto, revelar) menos del uno por ciento de todo el contenido de la World Wide Web. Todo lo que Google no ve, por lo tanto, no es inexistente: es simplemente invisible, a menudo intencionalmente.

Ya hablamos de ello hace un tiempo en un vídeo en el canal de YouTube de RedHotCyber, pero hoy queremos contaros, además de qué es la Deep Web, cómo acceder a ella de forma segura.

Antes de entrar en detalle y explicar qué se entiende por Dark Web y Darknets, debemos recordar que este término surgió en la era Arpanet, precisamente en 1970, para identificar todas aquellas redes paralelas a la red Arpanet, ahora Internet, que no podían ser indexadas por los motores de búsqueda y, por lo tanto, estaban ocultas y no eran de dominio público.

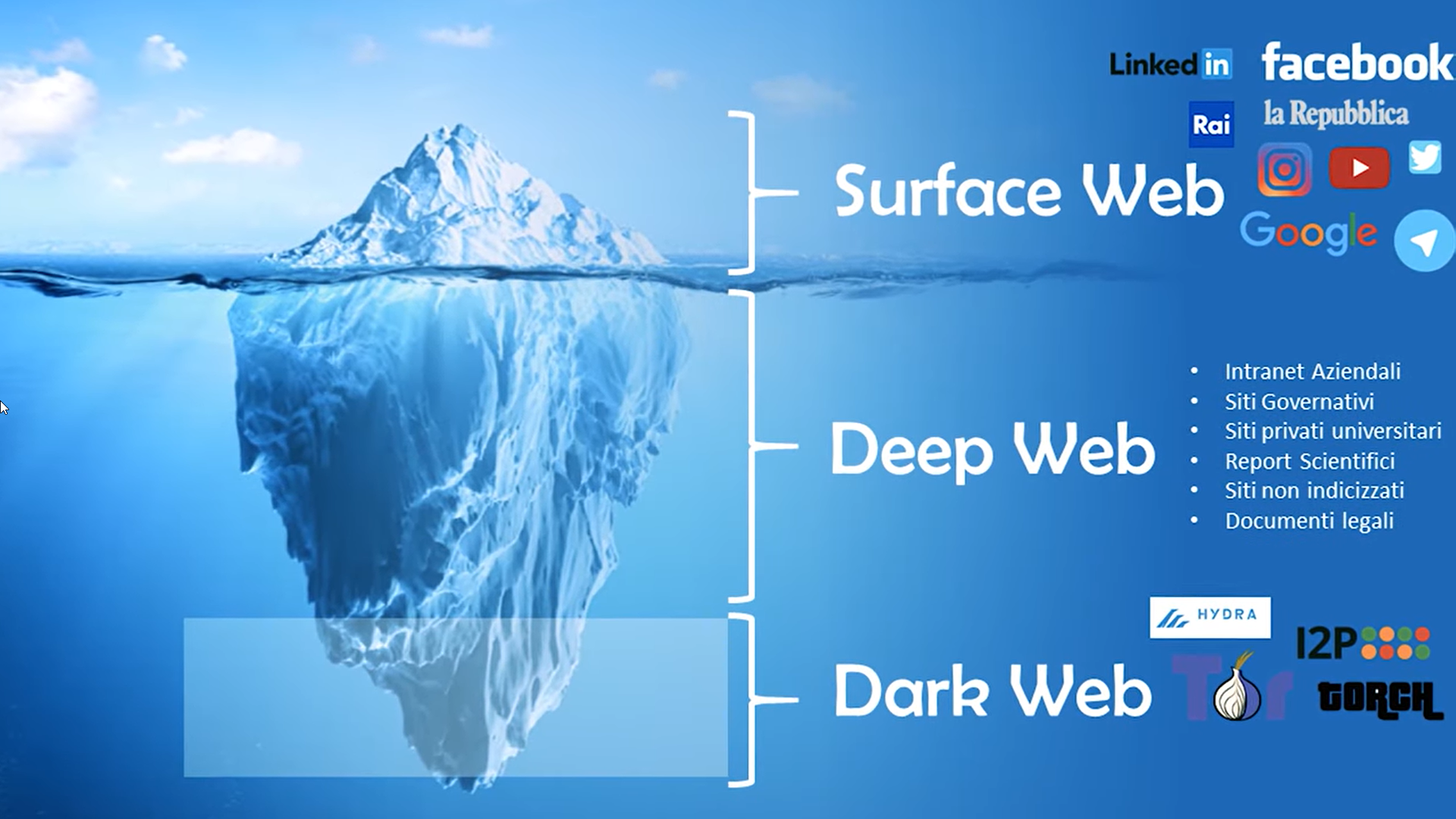

Internet se divide, de hecho, en 3 niveles de profundidad, y esta representación a menudo se representa como un iceberg a la deriva, que podemos clasificar de la siguiente manera:

Volviendo al concepto de iceberg: la punta, la que emerge del agua y sabemos que es la parte visible pero más pequeña, es la «clear web» normal, a la que todos podemos llegar con una conexión sin requisitos particulares y que consultamos a través de buscadores. Por lo tanto, hablamos de páginas «indexadas».

Justo debajo de la superficie del agua hay una parte de la web invisible, que es precisamente la deep web: se trata de sitios web a menudo perfectamente legítimos, pero que, debido a sus peculiaridades de creación y contenido, no son detectados por los motores de búsqueda, y por lo tanto se dice que están «no indexados». Como hemos dicho, este caso incluye intranets de empresas, sistemas de redes privadas de empresas y universidades, y sitios web nuevos que aún no están indexados por los motores de búsqueda.

Obviamente, entre estos también hay sitios cuyo contenido se considera ilegal y, por lo tanto, se excluye de los resultados de búsqueda del motor de búsqueda, o recursos que no quieren ser indexados por sus legítimos propietarios, pero en este último caso, basta con conocer la dirección y estos sitios normalmente son accesibles, sin ninguna precaución. Detalles.

La deep web, en definitiva, es el internet que escapa a Google y sus asociados por elección propia o por limitación técnica. Puede significar que hay algo que ocultar, pero no necesariamente.

La última parte del iceberg, la más inaccesible, es la dark web.Los contenidos que viajan por la dark web, además de no ser indexados por los buscadores normales, ni siquiera se puede acceder directamente conociendo sus direcciones. Para acceder a ella, es necesario pasar por programas que actúan como «puente» entre el internet limpio y la dark web.

A través de estos puentes se puede acceder a redes particulares llamadas darknets, la más famosa de las cuales es la red Onion accesible con el navegador Tor, donde se encuentran los sitios web oscuros.

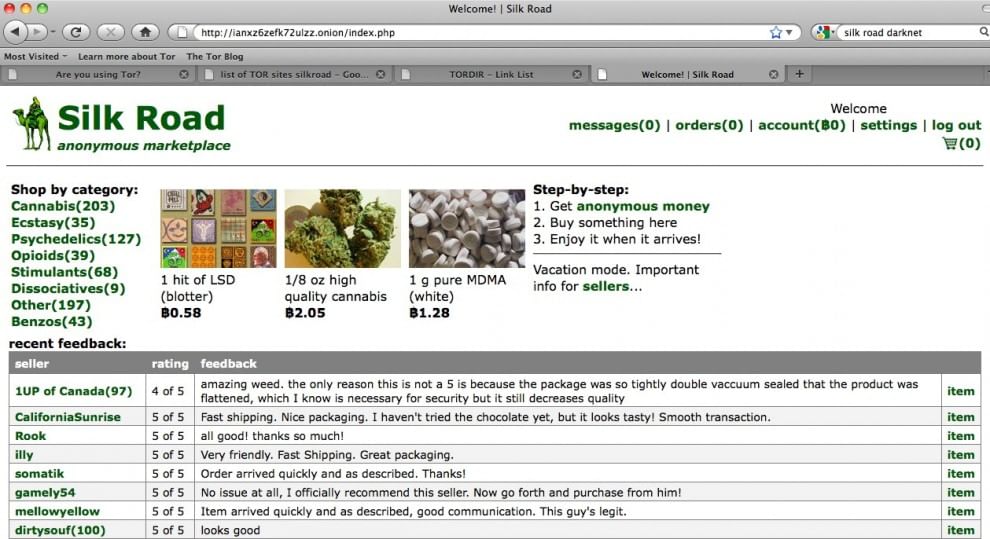

Cuando hablamos de sitios ilegales, esencialmente nos referimos a la dark web. Aquí se realizan todo tipo de compraventa (desde drogas y armas hasta seres humanos u órganos), de forma completamente anónima pagando en bitcoins. Al hablar de la dark web, se suele citar el emblemático caso SilkRoad. SilkRoad era un foro en la dark web donde se podía comprar absolutamente cualquier cosa, tanto que se ganó el apodo de «Amazon de las drogas».

Su propiedad se remonta al apodo de Dread Pirate Roberts y el FBI arrestó a la persona que se cree que operaba bajo este seudónimo. Poco después, Dread Pirate Roberts reapareció, lo que sugiere que había más de una identidad al frente de Silk Road.

Cómo se veía la página de inicio de Silk Road

El último «pirata» fue identificado como Ross Ulbricht, un brillante estudiante universitario de Texas. Como director de SilkRoad, Ulbricht creía estar por encima de la ley y quedar impune. Además, aprovechó su popularidad para teorizar sobre un nuevo sistema económico y social más libre, libre de violencia y agresión, haciendo proselitismo entre los usuarios. Sin embargo, su identidad fue descubierta, y algunos de estos mismos usuarios comenzaron a chantajearlo, amenazando con revelarla. El FBI logró arrestarlo cuando intentó contratar sicarios para matar a sus chantajistas; posteriormente fue juzgado y condenado a cadena perpetua. Las redes oscuras que conforman la web oscura incluyen pequeñas redes peer-to-peer y de amigos, así como grandes redes populares como Tor, Freenet, I2P (Proyecto de Internet Invisible) y Riffle, gestionadas por organizaciones públicas y particulares. Los usuarios de la web oscura se refieren a la web normal como «Clearnet» debido a su naturaleza no cifrada. La red oscura de Tor, o territorio cebolla, utiliza la técnica de anonimización del tráfico denominada enrutamiento cebolla, bajo el sufijo de dominio de nivel superior de la red «.onion».

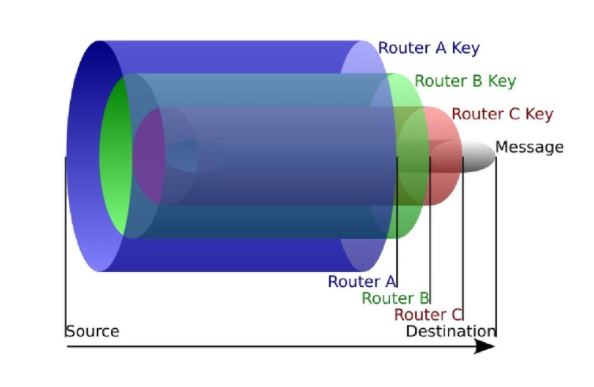

El enrutamiento cebolla es una técnica para la comunicación anónima a través de una red informática. En una red cebolla, los mensajes se encapsulan en capas de cifrado, similares a las capas de una cebolla. Los datos cifrados se transmiten a través de una serie de nodos de red llamados enrutadores cebolla, cada uno de los cuales se desprende de una capa, descubriendo el siguiente destino de los datos. Cuando se descifra la capa final, el mensaje llega a su destino. El remitente permanece anónimo porque cada intermediario (cada nodo intermedio) solo conoce la ubicación de los nodos inmediatamente anteriores y posteriores. Aunque el enrutamiento cebolla proporciona un alto nivel de seguridad y anonimato, existen métodos para romper el anonimato de esta técnica. Uno de ellos es el «análisis de tiempos».

Modelo de anonimización de la red cebolla.

Puede optar por usar la web oscura para acceder a servicios y páginas a los que no se puede acceder con navegadores estándar. Una razón para usar la web oscura podría ser mantener el anonimato, y hay muchas razones por las que podría querer mantener su identidad en línea privada. Una de ellas podría ser porque quiere ejercer su derecho a la libertad de expresión y su gobierno no lo permite. La censura política y el silenciamiento de los medios son algunas de las razones por las que las personas buscan usar la web oscura; de hecho, la web oscura también se utiliza para actividades de denuncia anónimas.

Finalmente, la web oscura se utiliza para el tráfico ilegal, como la venta de medicamentos recetados, drogas prohibidas como la cocaína y productos químicos tóxicos; los delincuentes también usan la web oscura para vender armas legales e ilegales. Al igual que las «otras esferas» de la web, usar la dark web puede ser peligroso, así que veamos algunas precauciones para protegerse al «visitar» la dark web.

De la cebolla…

Hablamos sobre el enrutamiento cebolla. El enrutamiento ajo es una variante del enrutamiento cebolla que cifra varios mensajes para dificultar el análisis de tráfico de los atacantes y aumentar la velocidad de transferencia de datos.

Michael J. Freedman, de la Universidad de Princeton, definió el «enrutamiento ajo» como una extensión del enrutamiento cebolla, en la que se agrupan varios mensajes. Denominó a cada mensaje «bulbo», mientras que I2P los llama «dientes de ajo». Todos los mensajes, cada uno con sus propias instrucciones de entrega, se exponen al endpoint. Esto permite la agrupación eficiente de un «bloque de respuesta» de enrutamiento cebolla con el mensaje original.

El «enrutamiento Garlic» es uno de los factores clave que distingue a I2P de Tor y otras redes de privacidad o cifrado.

Para obtener la máxima protección al entrar en la web oscura, debe usar una red privada virtual (VPN), lo que significa:«una red que ayuda a proteger sus datos y mantener su información privada en línea».

Al usar el navegador Tor, aún es posible monitorear tu tráfico en línea. Siempre que la otra parte (el espía) tenga suficiente tiempo, recursos y la experiencia adecuada, podrá rastrear fácilmente tu actividad en línea hasta ti.

Tu dirección IP podría incluso filtrarse, lo cual puede ser muy perjudicial. Al ejecutar una VPN en segundo plano mientras usas el navegador Tor, estos problemas se pueden evitar. Debido a que su VPN encripta su tráfico, también mantiene su dirección IP oculta de forma segura de la vigilancia del gobierno y los piratas informáticos, incluso si su tráfico se filtra en la red Tor.

Considere pagar por un servicio de red privada virtual. Los servicios de VPN gratuitos a menudo ganan dinero exponiéndolo a anuncios y vendiendo sus datos confidenciales. Esto también es cierto para una VPN paga, ya que no existe el riesgo cero, pero ciertamente tenemos un mejor punto de partida.

De hecho, una VPN gratuita nunca es realmente gratuita… Y con hackers y estafadores infiltrándose en los nodos Tor todos los días, la dark web no es el lugar para correr riesgos.

Una lista de posibles opciones:

NordVPN: Aparentemente, es la mejor VPN para Tor. Este servicio tiene una característica única: Onion sobre VPN. Ofrece todas las ventajas de un router Onion (Tor) combinadas con la seguridad adicional de un túnel VPN. Este método de conexión garantiza la protección contra el acceso no autorizado por parte de tu proveedor de servicios de internet o las autoridades. Tu proveedor de internet podría detectar que estás usando Onion sin darse cuenta. NordVPN te protege de terceros y no monitoriza tu actividad en línea: usarás internet con total privacidad. NordVPN es fácil de usar, rápido y ofrece una gran variedad de servidores en todo el mundo.

Con sede en Panamá y una política verificada de cero registros, Nord es una excelente opción por muchas razones. Gracias a NordLynx (basado en WireGuard), es la VPN más rápida del mercado y ofrece una amplia gama de funciones, incluyendo tunelización dividida en Android y Windows.

ExpressVPN cuenta con sus propios servidores DNS que garantizan tu privacidad. Este servicio nunca registra tu tráfico de internet, por lo que nadie podrá identificarte por tu dirección IP o marca de tiempo. Al realizar pagos en línea, ExpressVPN te ayuda a mantener un anonimato total. El servicio no comparte tu información con ninguna fuente gubernamental ni almacena registros de tráfico para que tus datos no caigan en malas manos. Todo esto convierte a ExpressVPN en una de las mejores VPN para el navegador Tor.

CyberGhost VPN ofrece protección contra fugas de DNS y bloqueos de conexión de emergencia. Todos los datos están cifrados con el protocolo AES-256. CyberGhost VPN oculta tu dirección IP de forma fiable y anonimiza el tráfico saliente de Internet. Lo que convierte a este proveedor en una de las mejores VPN para la Deep Web es su servidor NoSpy. Solo los especialistas de CyberGhost tienen acceso a los servidores NoSpy, pueden controlarlos y administrarlos. Esto ayuda a reducir significativamente el riesgo de acceso externo e interferencias.

Surfshark cuenta con una interfaz clara y sencilla y una amplia gama de funciones. Tiene aplicaciones y extensiones que protegen dispositivos y navegadores web populares y cuesta menos que la mayoría de sus competidores, a pesar de permitir un número ilimitado de conexiones.

Con sede en las Islas Vírgenes Británicas, con una estricta política de no registros y servidores MultiHop para mayor seguridad y privacidad, es una excelente opción, incluso para navegar en la red oscura.

Un posible criterio para elegir podría ser la posibilidad de usar una VPN con el protocolo WireGuard.

WireGuard es un protocolo de comunicaciones y software gratuito de código abierto que implementa redes privadas virtuales (VPN) cifradas. Fue diseñado para ser fácil de usar, ofrecer un alto rendimiento y una baja superficie de ataque. Su objetivo es ofrecer un mejor rendimiento y un mayor ahorro de energía que los protocolos de tunelización VPN tradicionales (IPsec y OpenVPN). El protocolo WireGuard pasa el tráfico a través de UDP.

El protocolo WireGuard utiliza lo siguiente:

El software malicioso está en todas partes, incluso en la web oscura. Una excelente manera de garantizar su seguridad al navegar en línea es instalar un programa antimalware y mantenerlo actualizado. Sin embargo, evita descargar archivos o descargas tipo torrent.

Debes tener un navegador dedicado si pretendes usar la dark web (navegador Tor para sitios .onion). Usar el navegador TOR es muy similar a usar un navegador estándar, pero la diferencia es que te permite acceder a sitios web que existen en la dark web. Al usar el navegador, la mejor manera de mantenerte seguro es revelar la menor información posible sobre ti.

Abstente de realizar búsquedas aleatorias mientras estás en línea y evita proporcionar información personal incluso cuando un sitio web la solicite. Cuando veas enlaces sospechosos, no hagas clic en ellos; estas medidas garantizarán que haya muy poca evidencia de tu presencia en la dark web.

Asegúrate de mantener tu información privada privada en todo momento. Nunca es demasiado precavido. Tomar las precauciones adecuadas antes y después de abrir el navegador Tor te hará menos vulnerable a los hackers. Antes de entrar en la dark web, cierra todas las aplicaciones que no sean esenciales, como los administradores de contraseñas.

Además, detén los servicios innecesarios que se ejecutan en tu dispositivo y cubre tu cámara web con un trozo de cinta adhesiva o papel. Es común que los hackers accedan a las cámaras web de los usuarios sin que estos se den cuenta. Recuerda también desactivar tu ubicación, ya que puede usarse para obtener tu dirección IP.

Los mejores sistemas operativos para TOR… te preguntarás qué hace que estos sistemas operativos sean diferentes y adecuados para TOR. Si quieres usar TOR, es evidente que te preocupa la privacidad. Aunque no participes en la Dark Web, TOR sigue siendo una de las mejores maneras de navegar por ella, pero no es suficiente.

Los sistemas operativos que se enumeran a continuación, a diferencia de Windows, que es básicamente una especie de «operación del sistema keylogger», no te rastrean ni te siguen. De hecho, se comprometen a eliminar cualquier rastro que pueda dejar en su sistema.

La mayoría de estos enrutan automáticamente su tráfico a través de la red Onion, convirtiéndose en el mejor aliado de Tor. En la mayoría de los casos, no es necesario «instalarlos». En su lugar, se pueden ejecutar desde un disco duro (USB/CD). Una vez que se retira el dispositivo, también se eliminan todos los rastros del uso y las actividades de su sistema operativo.

Estos también cuentan con sus propias aplicaciones que protegen la privacidad para mensajería, envío de correos electrónicos, almacenamiento de criptomonedas y más. Por lo tanto, en general, proporcionan un entorno más seguro. El aislamiento y la compartimentación son algunas de las características comunes a todos estos sistemas operativos:

Es hora de registrarse para obtener una dirección de correo electrónico irrastreable. Gmail está descartado: si necesitas una dirección de correo electrónico, aquí tienes algunas que podrías considerar:

Tenga en cuenta que estos servicios también vienen con dominios .onion, a los que debe acceder mediante el navegador TOR. Tenga en cuenta que los navegadores comunes como Chrome y Firefox no son compatibles con dominios .onion.

A continuación, se muestra una descripción general de todos los motores de búsqueda de la web oscura que se pueden usar para «orientarse» en la inmensidad de la superficie.

Acceder a la dark web no está clasificado como ilegal en la mayoría de los estados. Sin embargo, poseer ciertas cosas y participar en «ciertos comportamientos» sí lo es. Cada estado tiene diferentes leyes que rigen la actividad en la red oscura, y es recomendable familiarizarse con las leyes estatales o federales que rigen dicha actividad. Familiarizarse con la ley le permitirá evitar actividades consideradas ilegales.

Internet es un gran recurso y ofrece soluciones a diversos problemas y preguntas. Como todo lo demás, internet presenta algunos problemas que puede evitar fácilmente y de los que puede protegerse. Tener los conocimientos anteriores le ayudará a navegar por Internet de forma segura.

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...