Redazione RHC : 23 septiembre 2025 15:13

Un especialista de Zero Salarium ha presentado un método que desactiva temporalmente los procesos antivirus y los agentes EDR en Windows mediante herramientas integradas del sistema.

El artículo detalla el concepto y la herramienta operativa EDR-Freeze , una forma de matar específicamente procesos de monitoreo sin instalar controladores vulnerables adicionales , basándose en el comportamiento de los componentes nativos del sistema operativo y las condiciones de carrera entre procesos.

El truco reside en que MiniDumpWriteDump suspende forzosamente todos los subprocesos del proceso de destino mientras toma una instantánea, y el proceso asociado que activó el volcado es responsable de reanudarlo. La investigación demuestra cómo forzar la ejecución de WerFaultSecure con privilegios de proceso protegido ( PPL ) en el nivel de WinTCB e iniciar un volcado del PID deseado.

WerFaultSecure se suspende en un momento crítico. Como resultado, el proceso objetivo permanece en estado de coma porque el iniciador, que podría haberlo desbloqueado, también está bloqueado.

Para ilustrar este enfoque , el autor utiliza CreateProcessAsPPL , los parámetros de inicio de WerFaultSecure , verifica el estado del proceso y llama a NtSuspendProcess en el proceso iniciador en el momento oportuno. El mecanismo en sí no requiere exploits de controladores de terceros y se ejecuta en modo de usuario, lo que facilita la realización de pruebas rápidas y la ampliación de las capacidades de omisión de la monitorización.

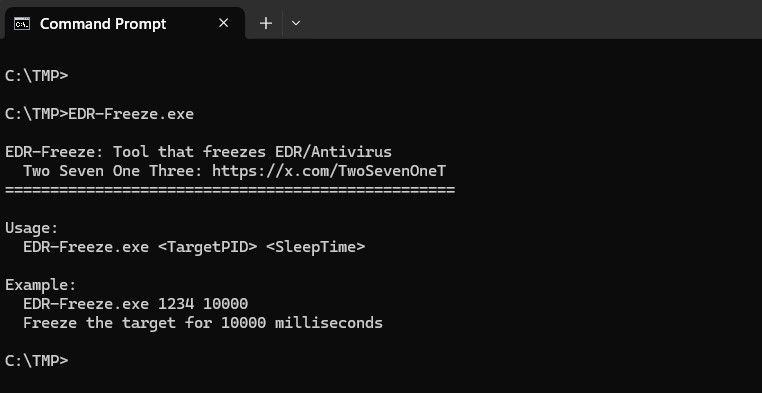

El artículo describe la herramienta EDR-Freeze con un repositorio de GitHub y ejemplos de ejecución: la utilidad toma el PID del programa de destino y el tiempo de pausa en milisegundos, ejecuta los pasos descritos y mantiene suspendido el proceso antivirus. La demostración muestra que MsMpEng.exe (un servicio de Windows Defender) en Windows 11 24H2 se suspendió correctamente durante un período específico y su estado se monitoreó mediante el Explorador de Procesos. El autor enfatiza que esta técnica sirve como alternativa a los métodos BYOVD y elimina la necesidad de transferir controladores vulnerables al equipo de prueba.

El especialista recomienda supervisar WerFaultSecure para detectar parámetros de arranque anómalos: si sus argumentos apuntan a los PID de servicios sensibles (LSASS, procesos antivirus o agentes EDR) , conviene investigarlo. Además, la protección requiere mecanismos para comprobar las cadenas de arranque de los procesos protegidos y detectar secuencias inusuales al crear volcados.

Redazione

Redazione

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...