Redazione RHC : 13 noviembre 2025 15:41

Investigadores de Google advierten que los hackers están explotando una vulnerabilidad crítica en Gladinet Triofox para ejecutar código de forma remota con privilegios de SYSTEM, eludiendo la autenticación y obteniendo el control total del sistema.

La vulnerabilidad, identificada como CVE-2025-12480 (puntuación CVSS 9.1), está relacionada con la lógica de control de acceso: se otorgan privilegios administrativos si la solicitud proviene de localhost.

Esto permite a los atacantes falsificar la cabecera HTTP Host y penetrar en el sistema sin contraseña, según expertos del Grupo de Inteligencia de Amenazas de Google (GTIG).

Tenga en cuenta que si el parámetro opcional TrustedHostIp no está configurado en web.config , la comprobación de localhost se convierte en la única barrera, dejando vulnerables las instalaciones con la configuración predeterminada.

Se incluyó un parche para CVE-2025-12480 en la versión 16.7.10368.56560 , lanzada el 26 de julio, y los expertos de Google confirmaron al fabricante que el problema se ha resuelto.

Sin embargo, los expertos informan haber detectado ya actividad maliciosa relacionada con este fallo. Por ejemplo, en agosto, un grupo de hackers identificado con el código UNC6485 atacó servidores Triofox que ejecutaban la versión obsoleta 16.4.10317.56372.

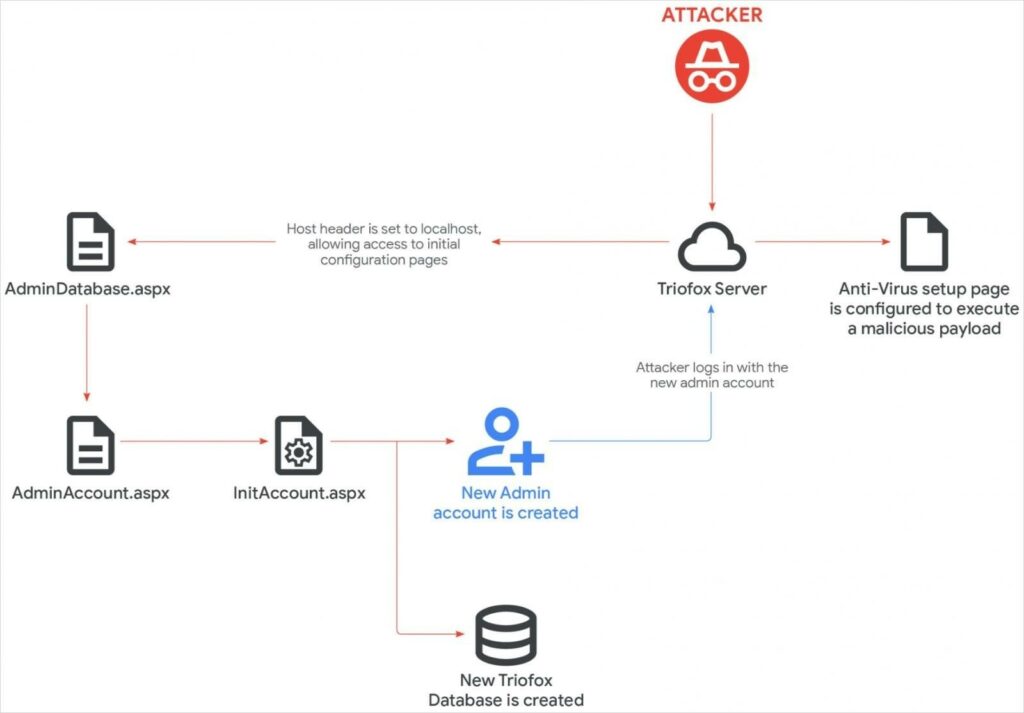

En este ataque, los atacantes explotaron el antivirus integrado de Triofox . Al enviar una solicitud GET desde localhost al referer HTTP, obtuvieron acceso a la página de configuración AdminDatabase.aspx, que se ejecuta para configurar Triofox tras la instalación. Posteriormente, crearon una nueva cuenta de administrador de clúster y cargaron un script malicioso.

Los hackers configuraron Triofox para que utilizara la ruta de este script como la ubicación de su escáner antivirus. Como resultado, el archivo heredó los permisos del proceso padre de Triofox y se ejecutó con privilegios de SYSTEM.

El script ejecutó entonces un descargador de PowerShell, que descargó el instalador de Zoho UEMS . Utilizando Zoho UEMS, los atacantes implementaron Zoho Assist y AnyDesk para el acceso remoto y el movimiento lateral, y utilizaron Plink y PuTTY para crear túneles SSH al puerto RDP del host (3389).

Los expertos aconsejan a los usuarios que actualicen Triofox a la última versión 16.10.10408.56683 (publicada el 14 de octubre) lo antes posible, que revisen las cuentas de administrador y que se aseguren de que el antivirus incorporado no ejecute ningún script no autorizado.

Redazione

Redazione

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...