Redazione RHC : 16 septiembre 2025 07:23

Editado por Luca Stivali y Olivia Terragni.

El 11 de septiembre de 2025, estalló en los medios, de forma masiva y descomunal, lo que puede definirse como la mayor filtración jamás sufrida por el Gran Cortafuegos de China (GFW), revelando sin filtros la infraestructura tecnológica que alimenta la censura y la vigilancia digital en China.

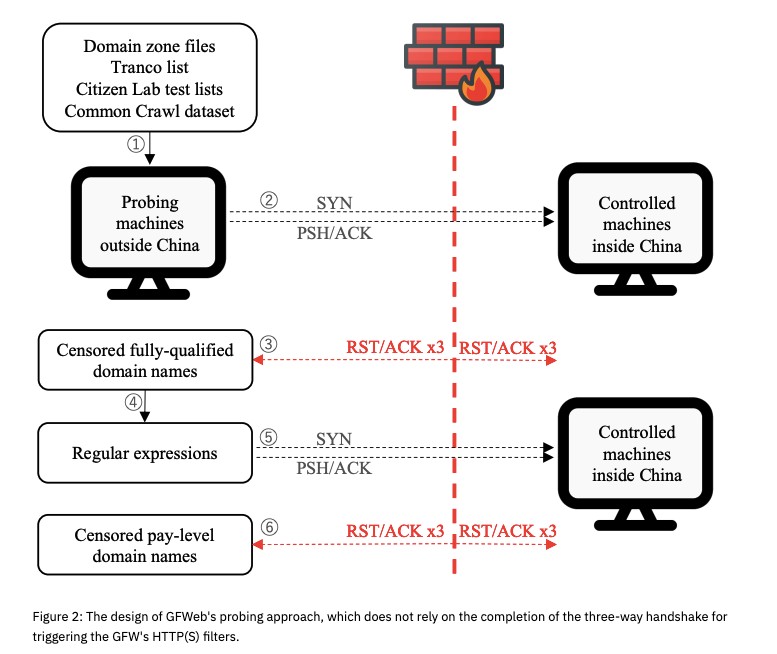

Se han puesto en línea más de 600 gigabytes de material interno -a través de la plataforma del grupo Enlace Hacktivista-: repositorios de código, logs operativos, documentación técnica y correspondencia entre equipos de desarrollo. Material que ofrece una ventana poco común al funcionamiento interno del sistema de control de red más sofisticado del mundo.

Investigadores Los periodistas trabajaron en estos archivos durante un año para analizar y verificar la información antes de publicarla: los metadatos analizados, de hecho, informan del año 2023. La reconstrucción precisa de la filtración se publicó en 2025 y concierne principalmente a Geedge Networks, una empresa que ha colaborado con las autoridades chinas durante años (y que incluye entre sus asesores al «padre de GFW» Fang Binxing), y al Laboratorio MESA (Análisis de Flujos Masivos Efectivos) del Instituto de Ingeniería de la Información, parte de la Academia China de Ciencias. Estas son dos piezas clave en esa cadena de suministro híbrida -académica, estatal e industrial- que ha transformado la censura de un proyecto nacional a un producto tecnológico escalable.

Si se elimina el barniz ideológico, lo que emerge de la filtración no es una simple colección de reglas, sino un producto completo: un sistema modular integrado, diseñado para ser operativo dentro de centros de datos de telecomunicaciones y replicable en el extranjero.

El corazón es Tiangou Secure Gateway (TSG), que no es un dispositivo simple, sino una plataforma de inspección y control de tráfico de red, que realiza Inspección profunda de paquetes (DPI), clasifica protocolos y aplicaciones en tiempo real, bloquea el código y manipula el tráfico. No lo deducimos por pista: los documentos “TSG Solution Review Description-20230208.docx” y “TSG-问题.docx” aparecen explícitamente en el volcado, junto con el archivo del servidor de empaquetado RPM (mirror/repo.tar, ~500 GB), una señal de un proceso de compilación y lanzamiento industrial.

El componente TSG está diseñado para operar en el perímetro de la red (o en los nodos del ISP), manejando grandes volúmenes de tráfico. La perspectiva de «producto» se confirma con la documentación y los materiales de marketing del proveedor: TSG se presenta como una solución completa con inspección profunda de paquetes y clasificación de contenido, justo lo que sugieren los informes de filtraciones.

La plataforma va más allá de simplemente «mantener fuera». Algunos informes, resumidos en el dossier técnico en chino, mencionan explícitamente la inyección de código en sesiones HTTP, HTTPS, TLS y QUIC. Incluso existe la posibilidad de lanzar ataques DDoS dirigidos como una extensión de la línea de censura. Esto establece la convergencia entre la censura y las herramientas ofensivas, con una única sala de control.

A partir de los resúmenes de los documentos, podemos reconstruir las funciones de monitoreo en tiempo real, rastreo de ubicación (asociación con identificadores de celdas/red), historial de acceso, perfilado y apagones selectivos por área o por evento. Estas no son solo diapositivas: son capacidades citadas consistentemente que emergen del análisis de contenido de la fuga de las plataformas Jira/Confluence/GitLab, utilizadas para soporte, documentación y desarrollo del TGS.

Por encima del motor de red hay un nivel «humano»: herramientas de panel de control e inteligencia de red, que brindan visibilidad a los operadores que no son desarrolladores: estas herramientas permiten: búsqueda, desglose por usuario/área/servicio, alertas, informes y activación de reglas. El propio Geedge anuncia dicho producto como una interfaz unificada para la visibilidad y la toma de decisiones operativas, en consonancia con lo que surge de la filtración sobre la parte de control y orquestación.

El hecho de que medio terabyte del volcado sea un espejo de paquetes RPM dice mucho: existe una cadena de suministro de compilación, control de versiones e implementación empaquetada para instalaciones masivas, tanto a nivel provincial en China como mediante copias simples (copiar y pegar) en el extranjero.

La filtración confirma lo que varios investigadores han sospechado durante mucho tiempo: China no se limita a utilizar el Gran Cortafuegos (GFW) para el control interno, sino que lo exporta activamente a otros regímenes. Documentos y contratos internos muestran despliegues en Myanmar, Pakistán, Etiopía, Kazajistán y al menos otro cliente no identificado.

En el caso de Myanmar, un informe interno muestra la monitorización simultánea de más de 80 millones de conexiones en 26 centros de datos conectados, con funciones destinadas a bloquear más de 280 VPN y 54 aplicaciones prioritarias, incluidas las aplicaciones de mensajería. La más utilizada por activistas locales.

En Pakistán, la plataforma Geedge incluso ha reemplazado al proveedor occidental Sandvine, reutilizando el mismo hardware pero reemplazando el software con uno chino, junto con componentes de Niagara Networks para la interceptación y Thales para la concesión de licencias. Este es un ejemplo emblemático de cómo Pekín logra penetrar en mercados ya saturados explotando la modularidad de sus soluciones.

Otro aspecto crucial que surgió se refiere a la convergencia entre la censura y las capacidades ofensivas. Algunos documentos describen funciones de inyección de código a través de HTTP (y potencialmente HTTPS cuando es posible la intervención de intermediarios con CA de confianza) y la posibilidad de lanzar ataques DDoS dirigidos contra objetivos específicos.

“Kazajstán (K18/K24) → Primer cliente extranjero. Lo usé para ataques TLS MITM a nivel nacional”.

Esto eleva el listón más allá de la simple represión de información: significa tener una herramienta que puede censurar, vigilar y atacar, integrando funciones que normalmente están separadas en una sola plataforma. Esto es un verdadero… “kit de herramientas de censura” que se convierte efectivamente en un arma cibernética a disposición de gobiernos autoritarios.

La filtración del Gran Cortafuegos de China fue publicada por Enlace Hacktivista, un grupo hacktivista predominantemente latinoamericano -que colabora con DDoS Secrets- conocido por haber publicado ya otras importantes filtraciones de datos como las de Cellebrite, MSAB, documentos militares, organizaciones religiosas, corrupción y datos sensibles, y decenas de terabytes de empresas que trabajan en los sectores minero y petrolero en América Latina, exponiendo así la corrupción y el ambientalismo ilícito, la corrupción, así como datos sensibles.

En el caso de la Gran Cortafuegos de China. Filtración de Firewall. Los documentos fueron subidos a su plataforma – https://enlacehacktivista.org – alojada por un proveedor islandés, conocido por proteger la privacidad y la libertad de expresión.

La primera pregunta que deberíamos hacernos es: ¿por qué un grupo mayoritario debería ¿Una empresa latinoamericana compromete la reputación internacional de China al publicar información sensible y crítica, probablemente proveniente de una fuente interna vinculada a la censura digital china? ¿Quién estaría detrás? ¿Quién se beneficia de todo esto? La filtración es estratégica y se ha movido simultáneamente en múltiples direcciones, con acciones dirigidas a diversas fuentes con impacto político.

La respuesta, en el contexto de una lucha internacional contra la censura y la vigilancia digital, parece obvia. Sin embargo, debe tenerse en cuenta que, además de activistas, opositores políticos, ONG y periodistas que buscan denunciar las violaciones de libertades e impulsar sanciones contra las empresas que proporcionan tecnología represiva, los gobiernos occidentales intentan limitar la influencia china en el mercado de la tecnología de vigilancia, a la vez que aumentan la presión geopolítica sobre Pekín. China considera la gestión de internet como una cuestión de soberanía nacional: con medidas destinadas a proteger a los ciudadanos de riesgos como el fraude, la incitación al odio, el terrorismo y el contenido que socava la unidad nacional, en consonancia con los valores socialistas. Sin embargo, el Gran Cortafuegos de China no solo controlaría internet en el país, sino que su modelo, junto con la tecnología, ya se habría exportado al extranjero, inspirando a regímenes y gobiernos autoritarios en diversas regiones, como Asia, África y, finalmente, América Latina, donde la censura, la represión digital y el control de la información están cada vez más extendidos.

Todo esto, sin embargo, está sucediendo en un clima en el que los gobiernos de varios países, desde Nepal hasta Japón, pasando por Indonesia, Bangladesh, Sri Lanka y Pakistán, se enfrentan a fuertes tensiones sociales, que han llevado a una inestabilidad desencadenada por medidas como restricciones a las redes sociales o protestas populares. Un caso emblemático es lo ocurrido en Nepal en los últimos días, y un caso relacionado es el de Japón, donde el cambio de liderazgo se encamina hacia una actitud proestadounidense.

La filtración del Gran Cortafuegos —símbolo del control estatal y la soberanía tecnológica china— iría más allá, afectando la esencia misma del contrato social entre el PCCh y los ciudadanos chinos, con implicaciones para la privacidad y la seguridad nacional, y amenazando así los ambiciosos planes de China de convertir al país en un centro global de innovación tecnológica. Huawei, Xiaomi, BYD y NIO son solo algunas de las empresas que lideran este objetivo estratégico, cuyo objetivo es exportar tecnologías de vanguardia en sectores clave como la inteligencia artificial, los vehículos eléctricos, las energías renovables, los semiconductores, el 5G, la industria aeroespacial y la biotecnología. Bueno, no se trata solo de libertad de expresión, ya que el firewall protege el mercado digital chino de la competencia externa. Además, una filtración expondría las vulnerabilidades tecnológicas del sistema, socavando su reputación o haciéndolo vulnerable. Y de hecho la filtración habría sido parte del trabajo, no solo de desacralizar la invulnerabilidad tecnológica de China, sino de socavar la confianza interna.

Por otro lado, hoy, 15 de septiembre, incluso el anuncio de la investigación antimonopolio china sobre Nvidia -por supuestas violaciones de la ley antimonopolio en relación con la adquisición de la empresa israelí Mellanox Technologies- podría representar un daño al poder blando estadounidense en el sector de la tecnología y la inteligencia artificial.

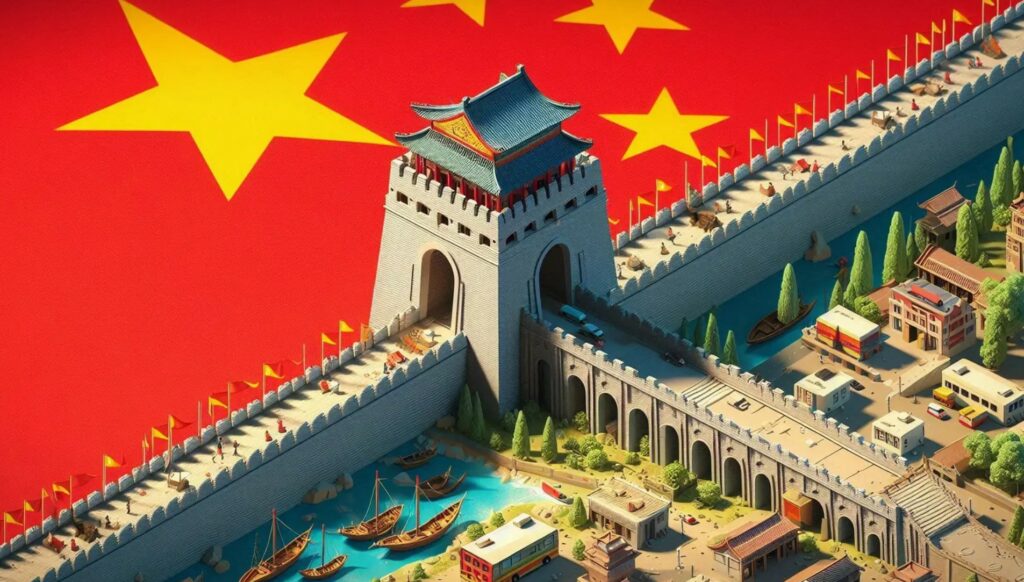

Las reacciones oficiales y mediáticas de China confirman la situación: las comunicaciones se gestionan con la máxima confidencialidad. Precaución: con una fuerte censura en redes sociales e inteligencia artificial generativa para limitar la difusión de información con la ayuda de especialistas en OSINT y redes como «Spamouflage». La respuesta era probable. El siguiente paso podría ser el daño a las relaciones internacionales, posibles sanciones y un mayor escrutinio de la tecnología china. Además, algunas empresas de telecomunicaciones examinadas en el informe, incluida Frontiir de Myanmar, negaron utilizar tecnología de vigilancia china o minimizaron su uso, alegando que la utilizaban con fines de seguridad legítimos y comunes, con el apoyo de sus inversores internacionales. Un estudio de 2024 publicado por USENIX, «Medición del aparato de filtrado web multicapa del Gran Cortafuegos», ya examinó cómo el Gran Cortafuegos de China (GFW) detecta y bloquea el tráfico web cifrado. La investigación fue… realizado por un grupo internacional de investigadores universitarios e independientes, incluidos los dos autores principales, Nguyen Phong Hoang, Nick Feamster, junto con los investigadores Mingshi Wu, Jackson Sippe, Danesh Sivakumar y Jack Burg.

El objetivo era comprender los mecanismos técnicos mediante los cuales el GFW administra, inspecciona y filtra el tráfico HTTPS, DNS y TLS, especialmente para eludir tecnologías de cifrado avanzadas como Shadowsocks o VMess. El trabajo se basó en mediciones del mundo real utilizando servidores VPS en China y EE. UU. y herramientas de monitoreo para estudiar la censura y el bloqueo operados en tiempo real por el Gran Cortafuegos (GFW).

En resumen, las conclusiones establecieron que los dispositivos de filtrado DNS, HTTP y HTTPS juntos constituyen los pilares principales de la censura web del Gran Cortafuegos (GFW): más de En 20 meses, GFWeb ha probado más de mil millones de dominios calificados y ha detectado 943 000 y 55 000 dominios de pago censurados, respectivamente. Las investigaciones publicadas en 2024 y los informes sobre documentos filtrados ofrecen una cantidad sin precedentes de información privilegiada, útil para comprender en detalle la arquitectura, los procesos de desarrollo y el uso operativo diario de la tecnología. class=»wp-image-133305″/>

La filtración expone varios puntos clave:

Para quienes estudian seguridad y técnicas de evasión, esta filtración representa una mina de oro de información. El análisis de las fuentes podría revelar vulnerabilidades en algoritmos de inspección profunda de paquetes (DPI) y módulos de huellas dactilares, lo que abre el camino para el desarrollo de herramientas de evasión más eficaces. Pero está claro que el desafío se está volviendo cada vez más asimétrico: la contraparte ya no es improvisada, sino una industria tecnológica con hojas de ruta, parches y soporte al cliente.

La censura digital está en el corazón de las relaciones de poder entre los Estados, y la lucha por el libre acceso a la información es un problema global y de múltiples niveles.

Redazione

Redazione

Google ha emitido un aviso urgente sobre una vulnerabilidad crítica en Android que permite a los atacantes ejecutar código arbitrario en el dispositivo sin interacción del usuario. La vulnerabilida...

El 29 de octubre, Microsoft publicó un fondo de pantalla para conmemorar el undécimo aniversario del programa Windows Insider , y se especula que fue creado utilizando macOS. Recordemos que Windows ...

Los ladrones entraron por una ventana del segundo piso del Museo del Louvre, pero el museo tenía problemas que iban más allá de las ventanas sin asegurar, según un informe de auditoría de ciberse...

Reuters informó que Trump declaró a la prensa durante una entrevista pregrabada para el programa «60 Minutes» de CBS y a bordo del Air Force One durante el vuelo de regreso: «No vamos a permitir ...

Un informe de FortiGuard correspondiente al primer semestre de 2025 muestra que los atacantes motivados por intereses económicos están evitando cada vez más las vulnerabilidades y el malware sofist...