Redazione RHC : 25 noviembre 2025 11:38

Las actualizaciones falsas de Windows han entrado en una nueva ronda de campañas de ClickFix, según informa Huntress. Los atacantes reemplazan cada vez más los controles de los bots con ventanas azules de pantalla completa que simulan una actualización del sistema.

Microsoft señala que ClickFix se ha convertido en el método de penetración inicial más común y que muchos grupos con distintos niveles de experiencia han cambiado a este método.

Los ataques comienzan con una visita a un sitio web malicioso que configura el navegador en modo de pantalla completa y muestra una página que superficialmente se parece a la interfaz de Windows Update.

Se le solicita a la víctima que ejecute manualmente la actualización crítica, siguiendo un escenario típico de ClickFix : abra el cuadro de diálogo Ejecutar con Win+R, pegue el comando preparado y ejecútelo. En este punto, el usuario inicia la cadena maliciosa por sí mismo.

La línea de comandos invoca mshta.exe con una URL, donde el segundo octeto de la dirección IP siempre está codificado en hexadecimal. PowerShell descarga entonces un fragmento de código .NET que, tras el descifrado, se carga directamente en memoria y transfiere el control al siguiente componente. Este es un módulo .NET responsable de la distribución sigilosa de malware mediante esteganografía. Extrae la Donut Shell cifrada de los datos de píxeles de los archivos PNG, utilizando canales de color individuales para reconstruir la carga útil. Este enfoque ayuda a eludir los mecanismos de protección basados en firmas.

Según Huntress, del 29 de septiembre al 30 de octubre de 2025, el equipo analizó 76 incidentes que afectaron a organizaciones en las regiones de EE. UU., EMEA y APJ . Uno de los incidentes involucró tráfico a 141.98.80[.]175. En todos los casos, la cadena utilizó una URL con un segundo octeto hexadecimal que conducía a un descargador esteganográfico. Los investigadores encontraron comentarios en ruso en el código fuente de las páginas que suplantaban la actualización, pero no pudieron determinar la autoría de la campaña.

A pesar de que la Operación Endgame tuvo como objetivo la infraestructura de Rhadamanthys el 13 de noviembre, los sitios web que albergaban actualizaciones falsas continuaron funcionando hasta al menos el 19 de noviembre.

Todos los señuelos detectados hacían referencia a la misma estructura de URL con codificación hexadecimal previamente asociada con la distribución de Rhadamanthys, aunque el malware ya no se alojaba en estos sitios. Sin embargo, los investigadores advierten que la infraestructura podría cambiar rápidamente.

Ambos tipos de señuelos, disfrazados de actualizaciones de Windows, eventualmente descargaron Rhadamanthys , que roba credenciales de usuario, en los dispositivos.

Para reducir el riesgo de estos ataques, se recomienda bloquear el cuadro de diálogo Ejecutar, informar a los empleados sobre la naturaleza de los scripts de ClickFix y recordarles que ninguna actualización legítima requiere la introducción manual de comandos. Las soluciones de seguridad de nivel EDR pueden ayudar a detectar instancias en las que explorer.exe ejecuta mshta.exe, powershell.exe u otros archivos ejecutables con argumentos inusuales.

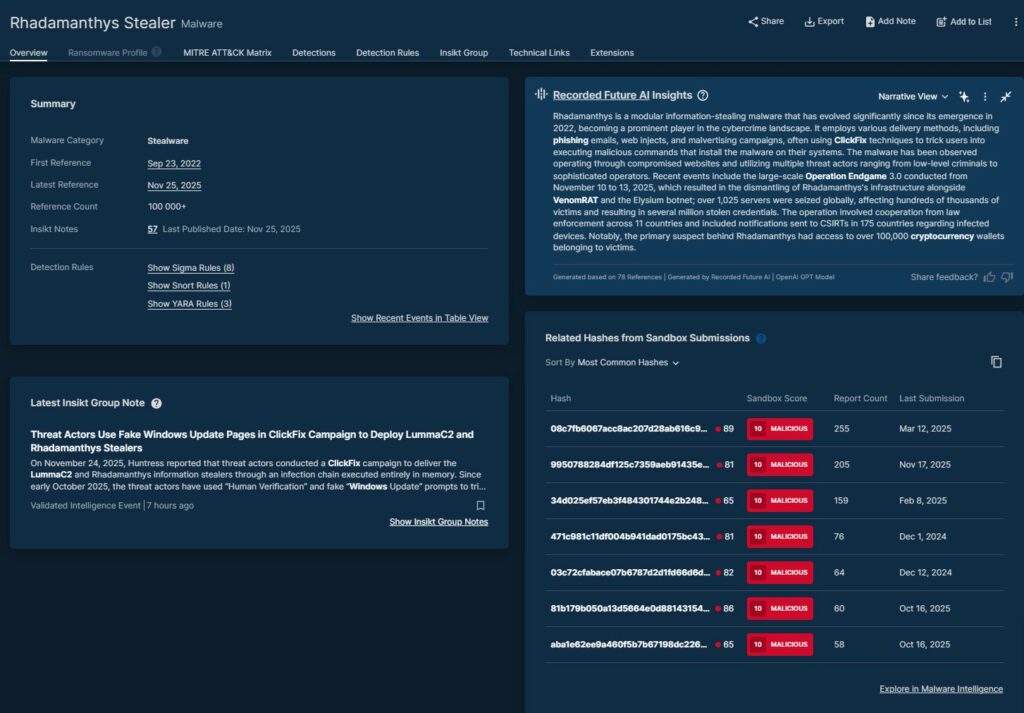

Los siguientes IoC provienen de la plataforma de inteligencia de Recorded Future , socio estratégico de Red Hot Cyber y líder mundial en inteligencia de ciberamenazas. Esta plataforma proporciona análisis avanzados para detectar y contrarrestar actividades maliciosas en el ciberespacio.

08c7fb6067acc8ac207d28ab616c9ea5bc0d394956455d6a3eecb73f8010f7a2,

9950788284df125c7359aeb91435ed24d59359fac6a74ed73774ca31561cc7ae,

34d025ef57eb3f484301744e2b2488ae0ac76f2e226585e65bb45edbbb6b7f69,

471c981c11df004b941dad0175bc435f9c901bcb968ba9582f1a2181443d9ef4,

03c72cfabace07b6787d2d1fd66d6d6d9a2fbcb74a827ca4ab7e59aba40cb306,

81b179b050a13d5664e0d88143154bd3fc127f9ac3e7a6c16444caac1d3ab13c,

aba1e62ee9a460f5b7b67198dc22612b275a1e871d56c60324190ad69323ddf0

Redazione

Redazione

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...