Redazione RHC : 13 noviembre 2025 14:00

Emotet es un malware de la categoría de troyanos , que comenzó su propagación en 2014, lo que lo llevó al podio entre las principales ciberamenazas de la década, logrando afectar a más de 1,6 millones de dispositivos.

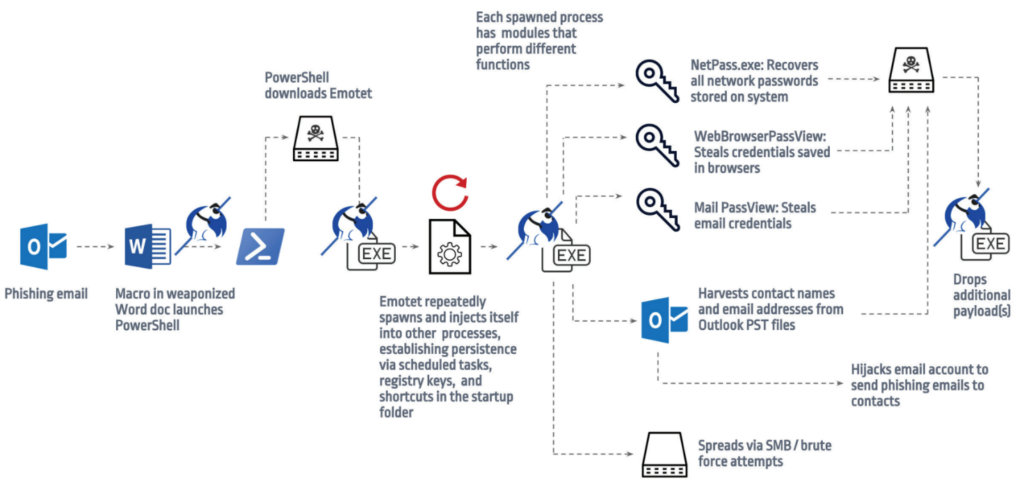

Emotet, un producto de la organización criminal MealyBug, se utilizó inicialmente para robar credenciales bancarias. Una vez instalado, el malware podía descargar diversos módulos para la exfiltración de datos.

Algunos de estos módulos utilizaban algoritmos de fuerza bruta para encontrar contraseñas en el dispositivo infectado, buscándolas entre las guardadas por el navegador y en la máquina.

Durante su evolución, dada la eficacia del troyano en su difusión, fue reconfigurado de tal manera que permitiera la descarga de diferentes cargas útiles en las máquinas infectadas , aumentando drásticamente su peligrosidad y pasando así del papel de un simple caballo de Troya al mucho más amenazante de un troyano-distribuidor modular.

Además, para aumentar los beneficios de la organización, las botnets creadas con el infame troyano comenzaron a alquilarse en la dark web, entrando así en la categoría de Malware como Servicio (MaaS) . Estas infraestructuras fueron posteriormente alquiladas a numerosas organizaciones criminales, incluyendo la banda cibernética Ryuk.

En versiones posteriores, en las que se utilizaba como dropper, el malware descargaba e instalaba otro malware dentro del dispositivo de la víctima, incluidos los infames TrickBot, Qbot y Conti.

El peligro de este malware radica principalmente en su característica clave: su polimorfismo . Esto significa que la huella digital del malware, o la secuencia de bytes que lo identifica de forma única, se modifica mediante el cifrado de su código con cada infección, lo que dificulta incluso a los programas antivirus tradicionales la detección de la intrusión.

Inicialmente, se propagaba mediante correo electrónico no deseado. Una vez instalado, buscaba contactos clasificados como familiares, amigos y compañeros de trabajo en Outlook y luego les enviaba correos electrónicos, a menudo utilizando el asunto «RE:» y el título de un correo electrónico recibido previamente.

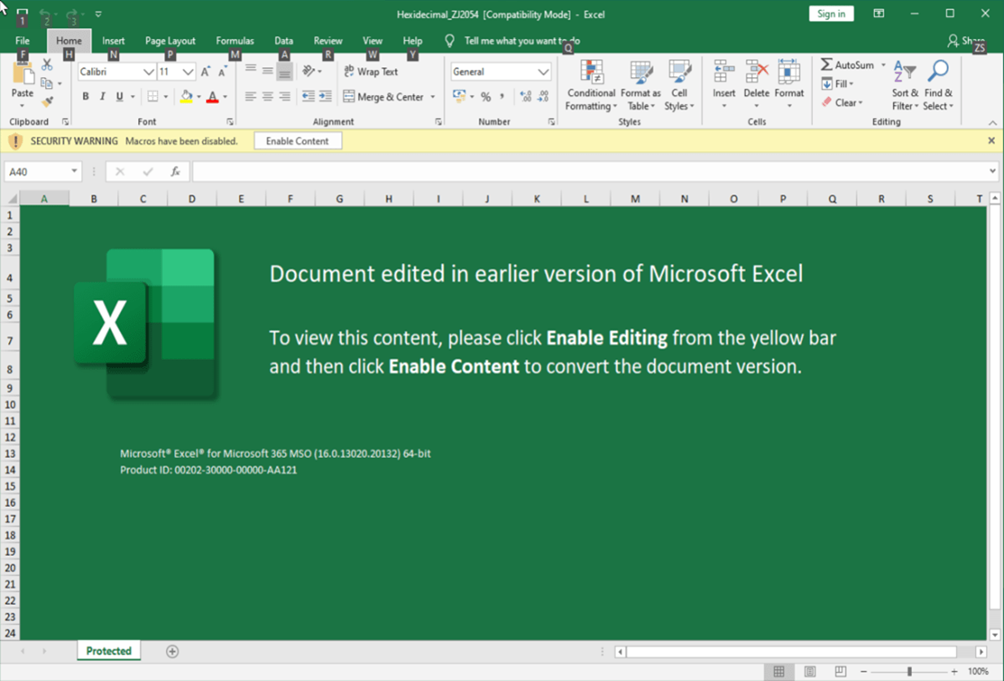

Tenga en cuenta que los correos electrónicos enviados estaban escritos para parecer auténticos y contenían un archivo de Word que, una vez descargado y abierto, solicitaba al usuario que habilitara las macros (Figura 2), de modo que el código oculto dentro del archivo se ejecutaría e instalaría en la nueva máquina.

Sin embargo, debe tenerse en cuenta que la propagación de Emotet, como suele ocurrir con otros programas maliciosos, no siempre es idéntica; de hecho, se han reportado casos de propagación a través de archivos de Excel, redes LAN, correos electrónicos , siempre mediante la ejecución de programas externos y, más generalmente, archivos con extensiones (.doc, .docx, .xls, .xlsx) o carpetas .zip comprimidas protegidas por una contraseña enviadas como archivo adjunto.

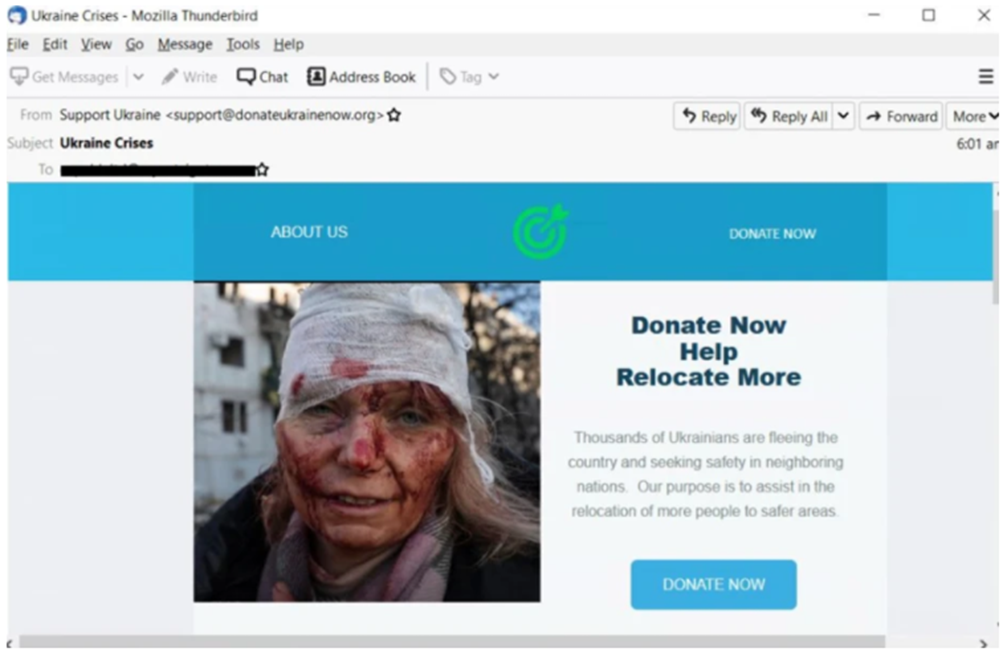

En el caso específico de Italia, se informan correos electrónicos maliciosos con referencias al Ministerio de Desarrollo Económico , spam relacionado con el coronavirus, en lugar de la reciente crisis en Ucrania (Figura 3).

Como es de imaginar, la organización criminal detrás de este malware no transmite el troyano desde su ordenador doméstico, sino que utiliza, en la mayoría de los casos, botnets : un gran grupo de dispositivos comprometidos conectados a través de Internet a infraestructuras de red bajo el control de los delincuentes.

En nuestro caso, se asocia con términos conocidos como Epoch, que se utilizan para indicar la botnet de distribución de malware y la infraestructura de gestión de red física relacionada con ella; estos términos a su vez están asociados con un número específico.

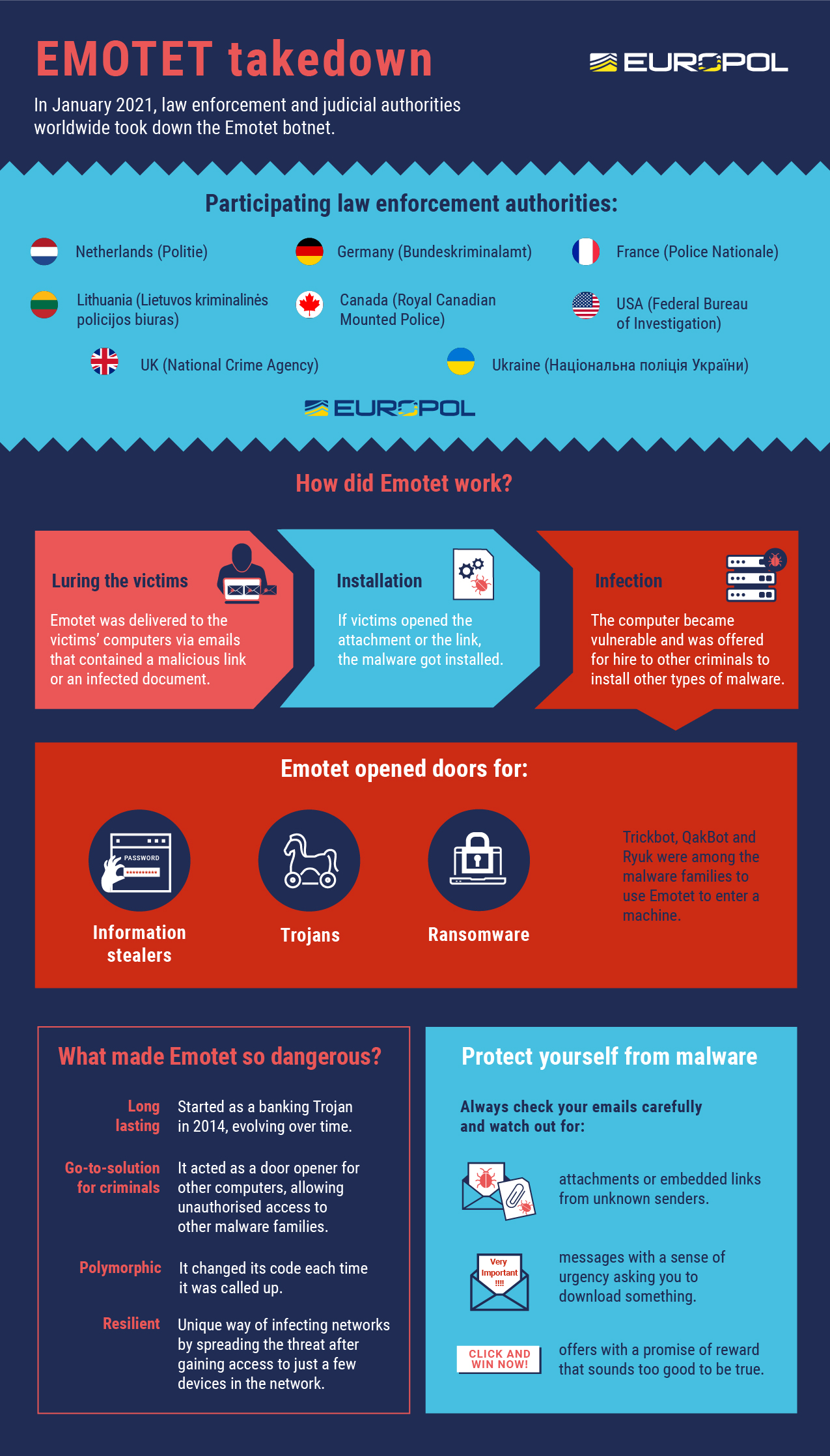

Las épocas 1, 2 y 3 son las botnets responsables de la distribución que estuvieron muy activas hasta 2021, año en el que, mediante una operación especial de las autoridades de Alemania, Países Bajos, Estados Unidos, Reino Unido, Francia, Lituania, Canadá y Ucrania, coordinada a través de Europol y Eurojust , se bloquearon y desmantelaron las infraestructuras de apoyo de las redes criminales identificadas.

Esta operación neutralizó el troyano dentro de los ordenadores infectados, haciendo que el malware ya no pudiera utilizarse para sus “tareas” , y se detuvo a un gran número de ciberdelincuentes vinculados a estas redes.

Posteriormente, la Operación LadyBird aprovechó la funcionalidad de dropper de Emotet para descargar un módulo que contenía un procedimiento de desinstalación automatizado, implementado por las fuerzas del orden, en todos los ordenadores infectados.

En noviembre de 2021 se produjo un “resurgimiento de Emotet” cuando grupos de ciberdelincuentes comenzaron a reconstruir las redes del troyano a través de nuevas campañas de correo electrónico no deseado, lo que dio lugar a las épocas 4 y 5.

La principal característica que diferencia a estas nuevas botnets de las anteriores es que, en este caso , la infección de Emotet trajo consigo la activación de una baliza de Cobalt Strike.

Cobalt Strike es una herramienta utilizada en ciberseguridad para simular actividades delictivas en una red . Mediante la instalación de una baliza, esta herramienta permite la ejecución de comandos, la exfiltración de datos, la escalada de privilegios y el movimiento lateral.

En esta nueva versión, la carga útil de Emotet, una vez instalada la baliza, intenta localizar un controlador de dominio y las credenciales de Active Directory para propagarse por todos los ordenadores de la red y así acelerar su propagación y la reconstrucción de botnets.

En este caso concreto, los administradores de red pueden recurrir en su lugar a métodos como:

Redazione

Redazione

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...