Redazione RHC : 8 agosto 2025 07:24

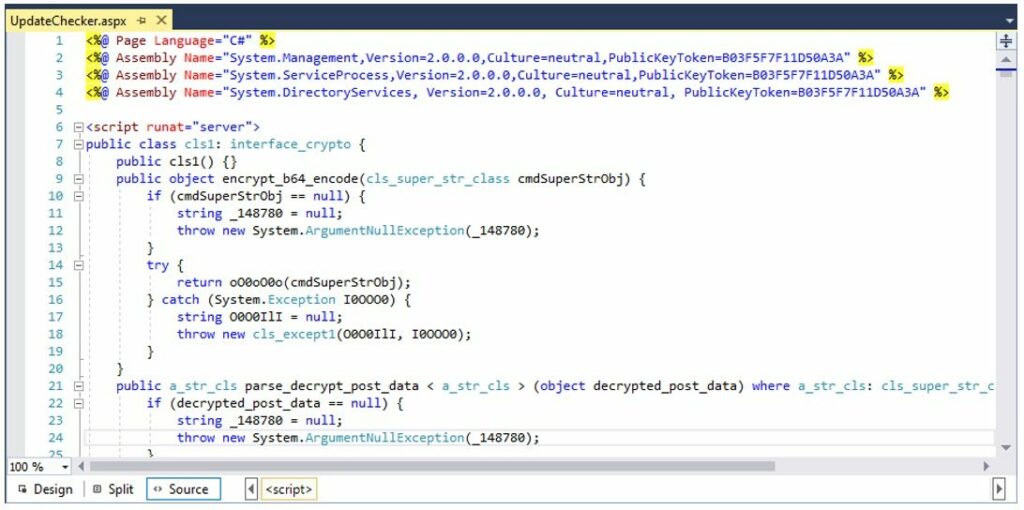

El equipo de FortiGuard Labs ha publicado un análisis detallado de un web shell altamente ofuscado utilizado para atacar infraestructuras críticas en Oriente Medio. La investigación se centra en el script UpdateChecker.aspx, que se ejecuta en la plataforma Microsoft IIS. Está implementado en C# como una página ASPX y oculta su contenido real tras una capa de código codificado y encriptado. Todos los nombres de variables y métodos de clase se generaron aleatoriamente y luego se codificaron en Unicode. Todas las constantes, incluyendo cadenas y números, fueron cifradas o alteradas.

Durante el análisis, los expertos desofuscaron el código y convirtieron nombres aleatorios en nombres legibles. La función principal, Page_Load, se ejecuta al recibir un comando del atacante. El shell se controla mediante solicitudes HTTP POST con el contenido especificado como application/octet-stream. De lo contrario, la solicitud se rechaza y se devuelve una página de error.

El cuerpo de la solicitud se codifica primero en Base64 y luego se descifra en varias etapas. Los primeros 16 bytes contienen la clave cifrada, que se decodifica para generar 15 bytes de clave y un byte de relleno. Esta clave se utiliza para descifrar el resto de los datos del comando. La respuesta del webshell también se formatea en JSON, se cifra y se recodifica en Base64.

El script admite tres módulos principales de administración del sistema. El módulo Base permite obtener información del servidor, el módulo CommandShell ejecuta comandos del sistema en el directorio de trabajo especificado y el módulo FileManager permite interactuar con archivos y directorios, incluyendo la creación, copia, movimiento y eliminación de archivos de directorio, así como la edición de metadatos y la visualización de la lista de discos y el directorio web raíz.

Para ilustrar este concepto, Fortinet desarrolló un script de Python que simula las acciones de un atacante para enviar comandos al shell web y mostrar las respuestas. Esto nos permitió demostrar las capacidades del shell, incluyendo la ejecución de comandos, el procesamiento de archivos y la recepción de información diversa del servidor.

El análisis de UpdateChecker.aspx ayudó a revelar la compleja arquitectura del webshell y a mostrar cómo los atacantes controlan el sistema de forma sigilosa y segura: el script almacena la comprobación en formato JSON, lo que facilita el envío automático de comandos y la recepción de respuestas.

Redazione

Redazione

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...