Redazione RHC : 15 agosto 2025 13:41

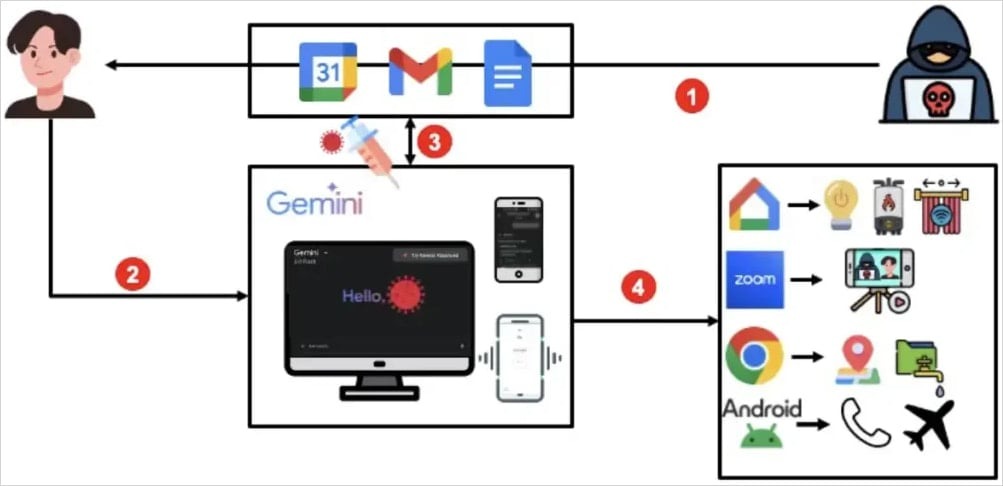

Los desarrolladores de Google han corregido un error que permitía que invitaciones maliciosas de Google Calendar tomaran el control remoto de los agentes de Gemini que se ejecutaban en el dispositivo de la víctima y robaran datos del usuario. Gemini es el Modelo de Lenguaje Grande (LLM) de Google integrado en las apps de Android.

Investigadores de SafeBreach descubrieron que, al enviar a la víctima una invitación con un mensaje de Google Calendar integrado (que podía estar oculto, por ejemplo, en el título del evento), los atacantes podían extraer contenido del correo electrónico e información del calendario, rastrear la ubicación del usuario, controlar dispositivos domésticos inteligentes a través de Google Home, abrir apps de Android e iniciar videollamadas de Zoom.

En su informe, los expertos enfatizan que tal ataque no requirió acceso a un modelo de caja blanca ni fue bloqueado por filtros rápidos ni otros mecanismos de defensa de Gemini.

El ataque comienza enviando a la víctima una invitación a un evento a través de Google Calendar, cuyo título contiene un mensaje malicioso. Una vez que la víctima interactuaba con Gemini, por ejemplo, preguntando «¿Qué eventos tengo programados hoy en mi calendario?», la IA descargaba una lista de eventos de Calendario, incluido el malicioso.

Como resultado, el mensaje malicioso se convertía en parte de la ventana de contexto de Gemini y el asistente lo percibía como parte de la conversación, sin saber que la instrucción era hostil para el usuario.

Según el mensaje utilizado, los atacantes podían ejecutar diversas herramientas o agentes para eliminar o modificar eventos de Calendario, abrir URL para determinar la dirección IP de la víctima, unirse a llamadas de Zoom, usar Google Home para controlar dispositivos y acceder a correos electrónicos, y exfiltrar datos.

Los investigadores observaron que un atacante podía enviar seis invitaciones, incluyendo el mensaje malicioso solo en la última, para garantizar que el ataque funcionara manteniendo cierto nivel de sigilo.

El problema es que Eventos del Calendario solo muestra los últimos cinco eventos, mientras que los demás se ocultan bajo el botón «Mostrar Más». Sin embargo, cuando se solicita, Gemini los analiza todos, incluido el malicioso. Al mismo tiempo, el usuario no verá el nombre malicioso a menos que expanda manualmente la lista de eventos.

Google respondió al informe de SafeBreach afirmando que la compañía está implementando continuamente nuevas defensas para Gemini para contrarrestar una amplia gama de ataques, y que muchas de las medidas están planeadas para su implementación inminente o ya están en proceso de implementación.

Redazione

Redazione

En septiembre se publicó una nueva vulnerabilidad que afecta a Notepad++. Esta vulnerabilidad, identificada como CVE-2025-56383, puede consultarse en el sitio web del NIST para obtener más informaci...

Google ha emitido un aviso urgente sobre una vulnerabilidad crítica en Android que permite a los atacantes ejecutar código arbitrario en el dispositivo sin interacción del usuario. La vulnerabilida...

El 29 de octubre, Microsoft publicó un fondo de pantalla para conmemorar el undécimo aniversario del programa Windows Insider , y se especula que fue creado utilizando macOS. Recordemos que Windows ...

Los ladrones entraron por una ventana del segundo piso del Museo del Louvre, pero el museo tenía problemas que iban más allá de las ventanas sin asegurar, según un informe de auditoría de ciberse...

Reuters informó que Trump declaró a la prensa durante una entrevista pregrabada para el programa «60 Minutes» de CBS y a bordo del Air Force One durante el vuelo de regreso: «No vamos a permitir ...