Massimiliano Brolli : 3 agosto 2025 11:14

El malware Industroyer, también conocido como Crashoverride, fue un framework desarrollado por hackers rusos, implementado en 2016 contra la red eléctrica de Ucrania. El ataque dejó a Kiev sin electricidad durante una hora.

El malware se consideró una evolución de cepas anteriores como Havex y BlackEnergy, que ya se habían utilizado contra redes eléctricas. Sin embargo, a diferencia de Havex y BlackEnergy (que eran más similares al malware genérico de Windows implementado contra sistemas que ejecutaban sistemas industriales), Industroyer contenía componentes diseñados específicamente para interactuar con los equipos de la red eléctrica de Siemens.

Seis meses después de un ataque informático que causó un apagón en Kiev, Ucrania, los investigadores de seguridad advirtieron que el malware utilizado en el ataque sería «fácil» de convertir en ataques a otras redes eléctricas de todo el mundo.

El descubrimiento del malware, denominado «Industroyer», o «Crash Override» destaca la vulnerabilidad de la infraestructura crítica, tan solo unos meses después de que el ransomware WannaCry se cobrara víctimas en todo el mundo.

Industroyer, analizado por investigadores de la empresa eslovaca ESET y la estadounidense Dragos, es tan solo el segundo caso conocido de un virus diseñado y distribuido específicamente para interrumpir los sistemas de control industrial. El primero conocido fue Stuxnet, un gusano que saboteó el programa nuclear de Irán, que se cree fue desarrollado en colaboración entre Estados Unidos e Israel, aunque no existen fuentes oficiales.

Seis meses después de un ataque informático que causó un apagón en Kiev, Ucrania, investigadores de seguridad advirtieron que el malware utilizado en el ataque sería «fácil» de convertir en infraestructura paralizante en otros países.

El descubrimiento del malware, apodado «Industroyer» y «Crash Override» Destaca la vulnerabilidad de la infraestructura crítica, tan solo unos meses después de que el ransomware WannaCry destruyera ordenadores del NHS en todo el Reino Unido.

Industroyer, analizado por investigadores de la empresa eslovaca ESET y Dragos, con sede en EE. UU., es tan solo el segundo caso conocido de un virus diseñado y distribuido específicamente para interrumpir los sistemas de control industrial. El primero fue Stuxnet, un gusano que saboteó el programa nuclear de Irán, que se cree fue desarrollado por Estados Unidos e Israel.

El virus ataca subestaciones eléctricas e interruptores automáticos mediante protocolos de comunicación industrial estandarizados en una variedad de infraestructuras críticas, desde electricidad, agua y gas hasta control de transporte.

Estos protocolos de control datan de hace décadas, mucho antes de que se estandarizaran prácticas de seguridad como el cifrado y la autenticación. Su característica única es que también pueden estar activos en redes que no están conectadas directamente a Internet (redes aisladas).

El malware Industroyer se utilizó en un ciberataque masivo en Ucrania el 17 de diciembre de 2016. El ataque, programado, tuvo como objetivo subestaciones de distribución eléctrica en Kiev y secuestró interruptores automáticos en la ICS para cortar la electricidad, lo que provocó apagones masivos que duraron varias horas. «Con esto, se unió a un club de élite de solo tres familias de malware conocidas por su uso en ataques ICS»: BlackEnergy, Stuxnet y Havex.

El incidente no debe confundirse con otro ciberataque que tuvo como objetivo Ucrania en diciembre de 2015, que también dejó sin electricidad a extensas zonas del oeste de Ucrania. Estos incidentes fueron causados por otro malware ICS llamado BlackEnergy.

Pero lo que Industroyer logró transmitir, especialmente en comparación con los apagones generalizados causados por otro ciberataque un año antes, es que todo esto podría suceder automáticamente.

Ataques anteriores, aunque más dañinos, requerían control humano para generar las interrupciones previstas. En cambio, Industroyer provocó todo esto automáticamente, provocando un apagón de una hora en una importante capital. Esto llevó a algunos a preguntarse si el ataque de Kiev fue más bien una prueba para comprobar si el malware funcionaría en la práctica, o algo similar. Pero, independientemente de esto, afirma Anton Cherepanov, investigador sénior de malware de ESET:

«Debería servir como una llamada de atención para los responsables de la seguridad de los sistemas críticos en todo el mundo».

Además de sus capacidades de ataque, Industroyer también tiene la capacidad de dañar el propio PC controlador, dejándolo inservible y, por lo tanto, potencialmente prolongando la interrupción.

El Departamento de Seguridad Nacional de EE. UU. afirmó que estaba investigando el malware. Aunque no encontró evidencia que sugiera que hubiera infectado infraestructura crítica estadounidense. No se ha confirmado la atribución específica del ataque de Kiev, pero el gobierno ucraniano ha culpado a Rusia, al igual que hizo por los ataques de 2015. Las autoridades de Moscú han negado repetidamente su responsabilidad.

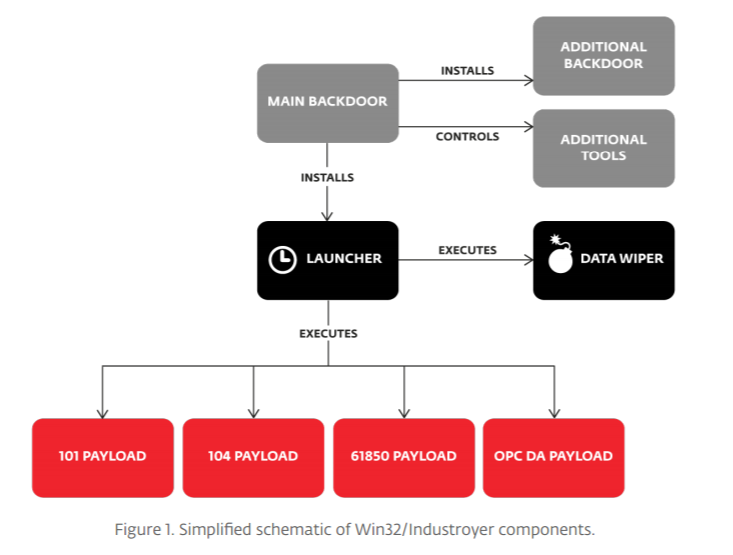

Industroyer es un malware sofisticado y modular que incluye varios componentes, como una puerta trasera, un lanzador, un eliminador de datos, al menos cuatro cargas útiles y muchas otras herramientas. Los expertos centraron su análisis en las cargas útiles (IEC 60870-5-101 (también conocida como IEC 101), IEC 60870-5-104 (también conocida como IEC 104), IEC 61850, OLE para el acceso a datos de control de procesos (OPC DA)), los principales componentes de malware en ataques que permiten el control de interruptores eléctricos. wp:paragraph –>

El componente limpiador se utiliza en la etapa final del ataque para ocultar rastros y dificultar la restauración de los sistemas objetivo. Las cargas útiles permiten al malware controlar conmutadores e implementar protocolos de comunicación industrial. Los investigadores de ESET creen que los desarrolladores del malware tenían un profundo conocimiento del funcionamiento de la red eléctrica y las comunicaciones de redes industriales para diseñar malware de este calibre.

«Además de todo esto, los autores del malware también desarrollaron una herramienta que implementa un ataque de denegación de servicio (DoS) contra una familia específica de relés de protección, específicamente la gama Siemens SIPROTEC.»

ESET declaró:

«Las capacidades de este malware son significativas. En comparación con el conjunto de herramientas utilizado por los actores de amenazas en los ataques de 2015 contra la red eléctrica ucraniana que culminaron en un apagón el 23 de diciembre de 2015 (BlackEnergy, KillDisk y otros componentes, incluido software legítimo de acceso remoto), la banda… El malware que se esconde tras Industroyer es más avanzado, ya que se han esforzado mucho para crear malware que puede controlar directamente interruptores y disyuntores.

Tanto ESET como Dragos han recopilado pruebas que sugieren que Industroyer estuvo involucrado en los apagones de 2016 en la región de Kiev, atribuidos a hackers patrocinados por el estado ruso.

Industroyer es un malware altamente personalizable. Si bien es universal, ya que puede usarse para atacar cualquier sistema de control industrial mediante algunos de los protocolos de comunicación específicos, Algunos de los componentes de las muestras analizadas fueron diseñados para atacar hardware específico.

Investigadores de Dragos, empresa especializada en seguridad de sistemas de control industrial (ICS), creen que el grupo Electrum APT está directamente relacionado con el grupo Sandworm APT. ESET destacó que, si bien no existen similitudes de código entre el malware utilizado en los ataques de 2015 y 2016 en Ucrania, algunos componentes sí están conceptualizados.

Electrum APT sigue siendo un grupo activo, aunque la evidencia sugiere que ya no se centra exclusivamente en Ucrania. La actividad continua del grupo y su conexión con el equipo Sandworm APT indican que ELECTRUM también podría causar daños en otras zonas geográficas. Áreas. Dragos considera a ELECTRUM uno de los grupos de amenazas más competentes y sofisticados que operan actualmente en el sector de los ICS.

Fuentes

https://www.welivesecurity.com/2017/06/12/industroyer-biggest-threat-industrial-control-systems-since-stuxnet

https://www.redhotcyber.com/wp-content/uploads/attachments/CrashOverride-01.pdf

Massimiliano Brolli

Massimiliano Brolli

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...