Redazione RHC : 3 noviembre 2025 22:47

Un parche revolucionario solucionó una falla de seguridad en el Servicio de actualización de Windows Server (WSUS), pero aparentemente provocó que la aplicación de parches en caliente dejara de funcionar en ciertos servidores Windows Server 2025.

Microsoft Hotpatch es una tecnología desarrollada por Microsoft que permite aplicar actualizaciones de seguridad a equipos Windows sin necesidad de reiniciar el sistema . Inicialmente se introdujo para Windows Server Azure Edition , pero Microsoft la está extendiendo gradualmente a otras versiones de Windows, incluidas las versiones de escritorio (en fase experimental).

La Agencia de Seguridad Cibernética y de Infraestructura (CISA) ha ordenado a las agencias del gobierno estadounidense que aseguren sus sistemas tras incluir esta vulnerabilidad en su catálogo KEV.

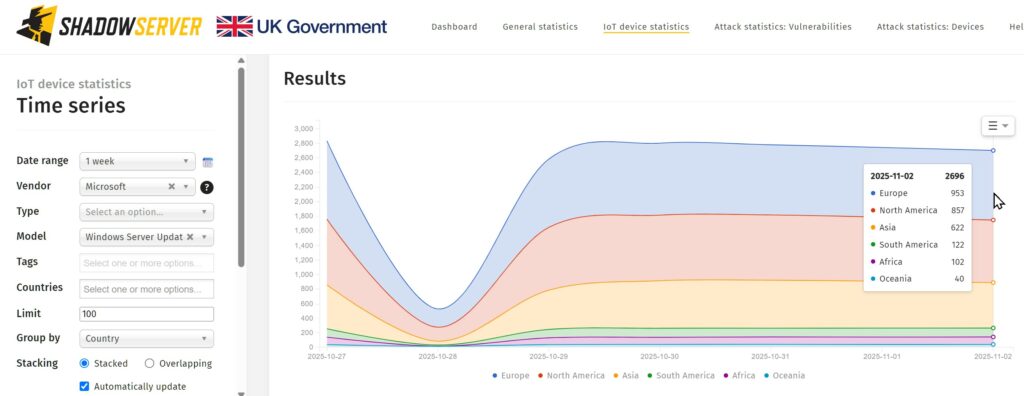

Actualmente, el grupo de monitoreo de Internet Shadowserver está rastreando más de 2600 instancias en línea de WSUS que utilizan los puertos predeterminados ( 8530/8531 ), sin embargo, no ha revelado cuántas ya están protegidas.

Desafortunadamente, la actualización de emergencia está causando este problema, y esto ocurre después de que varias empresas de ciberseguridad confirmaran que la falla de gravedad crítica CVE-2025-59287 permitía la ejecución remota de código (RCE) y que los exploits están en línea .

«Un número muy limitado de equipos registrados para recibir actualizaciones Hotpatch recibió la actualización antes de que se resolviera el problema. Ahora, la actualización solo está disponible para equipos que no están registrados para recibir actualizaciones Hotpatch», afirma Microsoft . «Este problema solo afecta a dispositivos con Windows Server 2020 y máquinas virtuales (VM) registradas para recibir actualizaciones Hotpatch».

Microsoft ha dejado de distribuir la actualización KB5070881 para los dispositivos Windows Server 2022 inscritos en el programa Hotpatch. Los usuarios que ya hayan instalado la actualización no recibirán las actualizaciones Hotpatch previstas para noviembre y diciembre.

Los administradores que hayan descargado la actualización defectuosa, pero que aún no la hayan implementado, tienen la opción de resolver el problema instalando la actualización de seguridad KB5070893.

Esta actualización, publicada un día después de KB5070881, se diseñó específicamente para solucionar la vulnerabilidad CVE-2025-59287 sin afectar la aplicación de parches en caliente. Para continuar, vaya a Configuración, luego a Windows Update y seleccione la opción Pausar actualizaciones. Los administradores deberán volver a habilitar las actualizaciones y buscar manualmente las actualizaciones disponibles para obtener la correcta.

Redazione

Redazione

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...