Redazione RHC : 17 julio 2025 08:11

Una nueva versión del malware para Android llamado Konfety se ha vuelto aún más sofisticada: los especialistas de Zimperium zLabs han descubierto una variante mejorada que utiliza archivos ZIP no estándar y carga código cifrado durante su ejecución. Estas técnicas permiten que el malware eluda eficazmente las herramientas de análisis automatizadas y pase desapercibido.

La característica principal de la versión actualizada es una ingeniosa modificación del archivo ZIP: el archivo APK tiene una bandera habilitada que hace que muchas herramientas lo perciban erróneamente como cifrado. Algunas utilidades requieren una contraseña para descomprimirlo, mientras que otras no analizan la estructura del archivo.

El método de compresión incorrecto genera más confusión: AndroidManifest.xml afirma usar BZIP, pero en realidad no realiza ninguna compresión con este método. Esto provoca un desempaquetado parcial o fallos en las herramientas de análisis, lo que complica considerablemente el trabajo con los archivos infectados.

A pesar de la naturaleza no estándar del archivo ZIP, el sistema operativo Android gestiona estos casos sin problemas e instala correctamente la aplicación maliciosa sin mostrar ninguna advertencia. Por el contrario, herramientas especializadas como APKTool y JADX pueden solicitar una contraseña inexistente o simplemente mostrar un error. Esto permite que el malware se oculte en aplicaciones aparentemente normales.

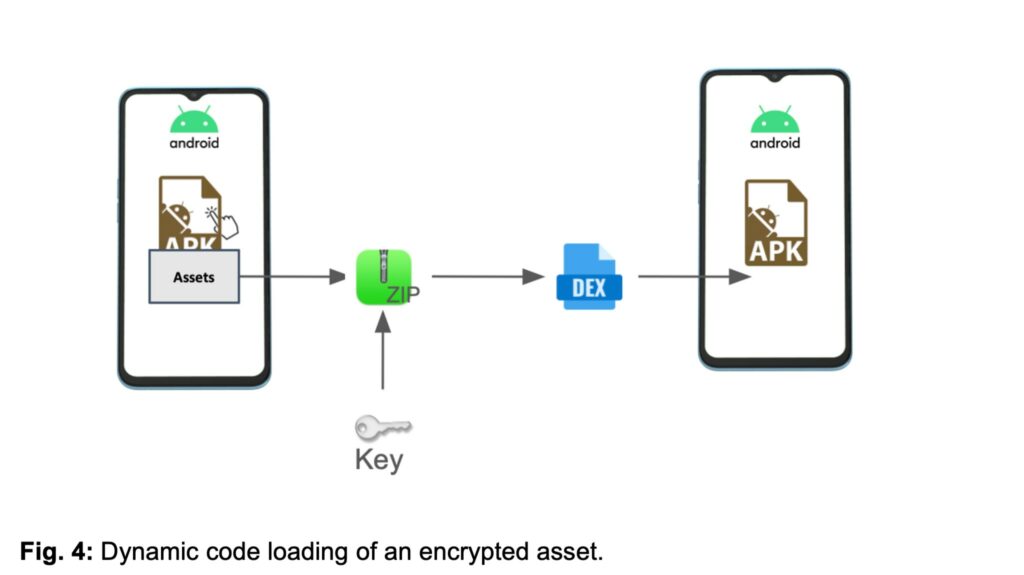

Además, la nueva versión de Konfety utiliza la carga dinámica de código ejecutable cifrado durante su funcionamiento. Esto no es visible de antemano durante el análisis estándar de APK. Dentro de la aplicación maliciosa se encuentra un archivo DEX secundario, cifrado y oculto en los recursos. Este se carga solo después de iniciar la aplicación, reemplazando los componentes faltantes declarados en el manifiesto, lo que despierta sospechas entre los analistas más atentos.

Además, el malware reutiliza mecanismos ya conocidos de ataques anteriores. En particular, el componente CaramelAds SDK, conocido por su esquema de fraude publicitario, está involucrado nuevamente. Este permite la visualización oculta de anuncios, la instalación de módulos adicionales y la comunicación con servidores remotos sin el conocimiento del usuario. Los expertos también señalan la coincidencia de expresiones regulares y una ventana emergente relacionada con un acuerdo de usuario, lo que indica una continuidad con ataques anteriores.

Para camuflarse, Konfety imita las aplicaciones reales de Google Play copiando los nombres de sus paquetes. Sin embargo, no tiene ninguna funcionalidad, y la propia aplicación a menudo oculta su nombre e icono. Al iniciarse, se solicita al usuario que acepte un acuerdo específico, tras lo cual se abre el navegador y se redirige a varios sitios web. El objetivo final es convencer a la víctima de que instale aplicaciones no deseadas o acepte notificaciones molestas.

El informe enumera los indicios de infección, así como las tácticas y técnicas de clasificación MITRE empleadas en esta campaña. La nueva versión de Konfety demuestra claramente cómo la manipulación de ZIP, aparentemente sencilla, y las técnicas de carga retardada de código pueden eludir con éxito incluso los sistemas de detección de amenazas más avanzados.

Redazione

Redazione

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...