Redazione RHC : 18 agosto 2025 08:53

Se ha descubierto una vulnerabilidad llamada MadeYouReset en varias implementaciones de HTTP/2. Esta vulnerabilidad puede explotarse para lanzar potentes ataques DDoS.

Investigadores de Imperva, Deepness Lab y la Universidad de Tel Aviv informan que la vulnerabilidad ha recibido el identificador principal CVE-2025-8671. Sin embargo, el error afecta a productos de varios proveedores, muchos de los cuales ya han publicado sus propios CVE y boletines de seguridad: Apache Tomcat (CVE-2025-48989), F5 BIG-IP (CVE-2025-54500), Netty (CVE-2025-55163), Vert.x y Varnish.

También se ha informado de vulnerabilidades en soluciones de Mozilla, Wind River, Zephyr Project, Google, IBM y Microsoft, lo que podría exponer los sistemas vulnerables a riesgos de una u otra forma.

«MadeYouReset supera el límite estándar del servidor de 100 solicitudes HTTP/2 simultáneas por conexión TCP de cliente«, explican los expertos. Este límite está diseñado para proteger contra ataques DoS al limitar el número de solicitudes simultáneas que un cliente puede enviar. Con MadeYouReset, un atacante puede enviar miles de solicitudes, creando condiciones de DoS para usuarios legítimos. En algunas implementaciones, esto puede provocar fallos y falta de memoria.

La vulnerabilidad MadeYouReset es similar a los problemas de Reinicio Rápido y Continuación de Inundación, que se han explotado en potentes ataques DDoS de día cero.

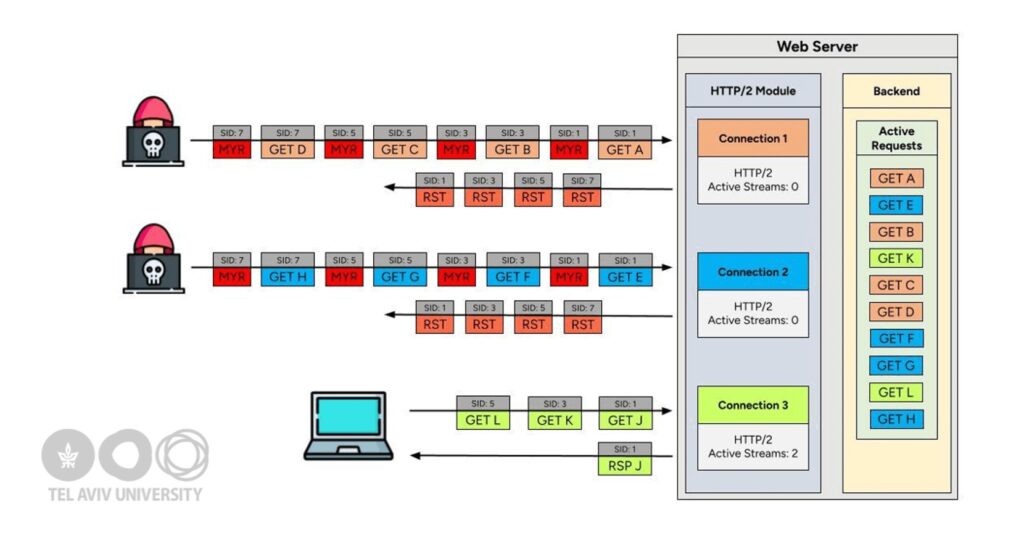

Al igual que estos dos ataques, que explotan las tramas RST_STREAM y CONTINUATION en el protocolo HTTP/2, MadeYouReset se basa en el Reinicio Rápido y elude la protección que limita el número de transmisiones que un cliente puede cancelar mediante RST_STREAM.

El ataque aprovecha el hecho de que la trama RST_STREAM se utiliza tanto para la cancelación iniciada por el cliente como para el informe de errores de flujo. MadeYouReset funciona enviando tramas especialmente diseñadas que causan violaciones de protocolo inesperadas, obligando al servidor a reiniciar el flujo mediante RST_STREAM.

«Para que MadeYouReset se active, un flujo debe comenzar con una solicitud válida que el servidor comience a procesar y luego generar un error para que el servidor recurra a RST_STREAM mientras el backend continúa procesando la respuesta«, escriben los investigadores. Al crear ciertas tramas de control no válidas o interrumpir el protocolo en el momento oportuno, podemos forzar al servidor a usar RST_STREAM en un flujo que ya contenía una solicitud válida.

Además, Imperva señala que MadeYouReset se mezcla con el tráfico normal, lo que dificulta la detección de este tipo de ataques.

Los expertos recomiendan diversas medidas para protegerse contra MadeYouReset, como usar una validación de protocolo más estricta, implementar una monitorización del estado del flujo más rigurosa para rechazar transiciones no válidas, implementar un control de velocidad a nivel de conexión e implementar sistemas de detección de anomalías y monitorización del comportamiento.

Redazione

Redazione

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...

Según informes, los servicios de inteligencia surcoreanos , incluido el Servicio Nacional de Inteligencia, creen que existe una alta probabilidad de que el presidente estadounidense Donald Trump cele...

En 2025, los usuarios siguen dependiendo en gran medida de contraseñas básicas para proteger sus cuentas. Un estudio de Comparitech, basado en un análisis de más de 2 mil millones de contraseñas ...

En unos años, Irlanda y Estados Unidos estarán conectados por un cable de comunicaciones submarino diseñado para ayudar a Amazon a mejorar sus servicios AWS . Los cables submarinos son una parte fu...