Redazione RHC : 9 septiembre 2025 09:37

Las empresas italianas que utilizan plataformas de telefonía en línea (VoIP) basadas en software de código abierto como Asterisk y Vicidial recurren a estos sistemas para contactar a diario con los ciudadanos italianos, ofreciendo diversos productos y servicios.

Paragon Sec, durante una búsqueda clandestina, identificó numerosos centros de llamadas de empresas italianas activas en diversos sectores, desde la promoción de paneles fotovoltaicos hasta el suministro de agua, electricidad y gas, pasando por productos de bienestar.

Lo que hemos descubierto Sin embargo, es alarmante: una filtración de grabaciones de audio privadas entre operadores y clientes, que se hizo pública en la web sin ninguna protección.

Las grabaciones de audio de los call center no son simples archivos técnicos; contienen las voces, los datos personales y la información cotidiana de los ciudadanos italianos. Si este contenido termina en línea sin protección, los riesgos se vuelven reales e inmediatos.

Además, la voz es un dato biométrico. Esto abre la puerta a escenarios inquietantes: estafas de banca telefónica, órdenes falsas a asistentes virtuales e incluso manipulación en el ámbito laboral o familiar.

El RGPD (Reglamento UE 2016/679) y el Código de Privacidad Italiano (Decreto Legislativo 196/2003) imponen obligaciones específicas:

La visualización de estos archivos en línea, sin autenticación, cifrado ni controles de acceso, constituye una infracción directa de la ley y puede acarrear sanciones significativas.

Si no se protegen, estas grabaciones pueden utilizarse para cometer fraudes. Phishing e ingeniería social, con riesgos inmediatos para clientes y operadores.

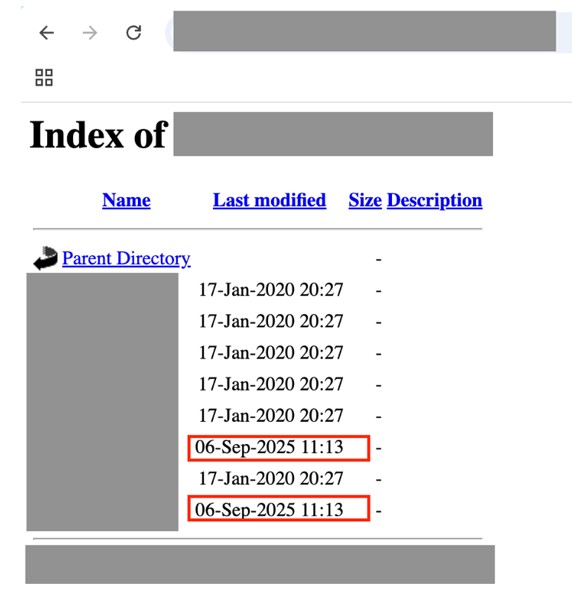

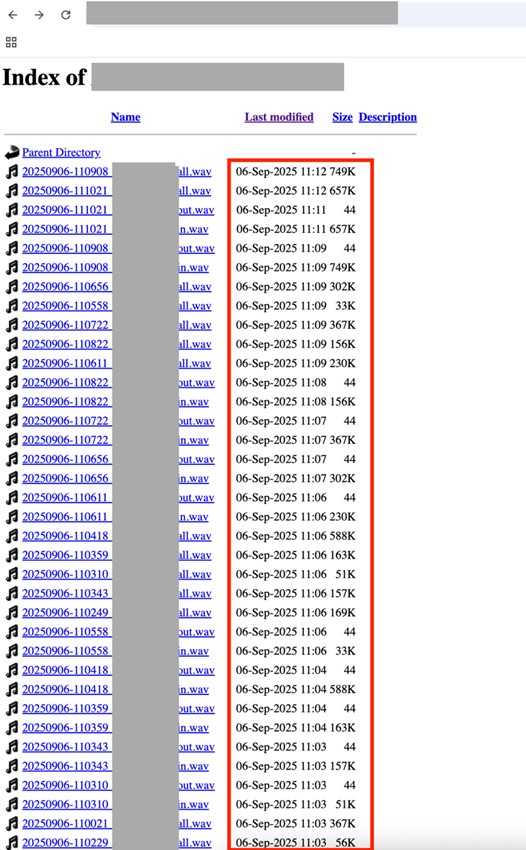

Las grabaciones no se almacenaron en archivos confidenciales o en la red oscura: simplemente estaban disponibles en línea, accesibles para cualquiera que supiera dónde buscar.

Nuestro equipo de analistas utilizó una plataforma de terceros con un motor de búsqueda que indexa dispositivos y servidores expuestos a internet. Mediante consultas específicas, fue posible identificar servidores de centros de llamadas italianos que utilizaban plataformas como Asterisk o Vicidial.

Estos sistemas, si están mal configurados, exponen carpetas que contienen archivos .wav o .mp3 de conversaciones entre operadores y clientes. Algunos servidores también mostraban directorios web que se podían explorar sin autenticación, una falla de seguridad básica que hacía que los registros fueran accesibles para cualquiera.

Muchos de estos sistemas, basados en Asterisk y Vicidial, se configuraron sin autenticación ni cifrado, lo que hacía que los registros privados fueran públicamente accesibles.

Las empresas implicadas se arriesgan a:

Las grabaciones de audio exponen no solo a las empresas, sino sobre todo a los ciudadanos italianos que reciben llamadas de los centros de atención telefónica a diario. Las conversaciones filtradas contienen información que puede tener consecuencias directas y concretas.

En un contexto donde la protección de datos es crucial para la protección de los datos personales.

El caso de las grabaciones de audio de los centros de llamadas italianos encontradas en línea no es un simple incidente técnico; Es una prueba de cómo las configuraciones incorrectas y la falta de controles básicos pueden convertirse en una amenaza concreta para empresas y ciudadanos.

Para las empresas, esto implica exponerse a multas, pérdida de confianza y daños a la reputación difíciles de recuperar. Para los ciudadanos, sin embargo, el riesgo es directo: fraude telefónico, robo de identidad, phishing selectivo e incluso el uso de la voz como datos biométricos para crear falsificaciones digitales.

Al contactar con Paragon Security, esta pone la información obtenida a disposición de las empresas de call center correspondientes.

Redazione

Redazione

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...