Antonio Piazzolla : 3 octubre 2025 07:10

En septiembre de 2025, surgió una nueva versión del infame ransomware LockBit, denominada LockBit 5.0. No se trata de una simple «actualización»: es una adaptación operativa diseñada para ser más rápida, menos ruidosa y tener un mayor impacto en las infraestructuras virtualizadas. Cabe destacar de inmediato que la versión 5.0 es multiplataforma: se han identificado muestras para Windows, Linux y VMware ESXi, lo que amplía la superficie de ataque y requiere la coordinación entre diferentes equipos (endpoints, servidores, virtualización).

La cadena de ataque sigue siendo la misma, pero LockBit 5.0 la lleva adelante más rápido y con medidas diseñadas para minimizar los rastros:

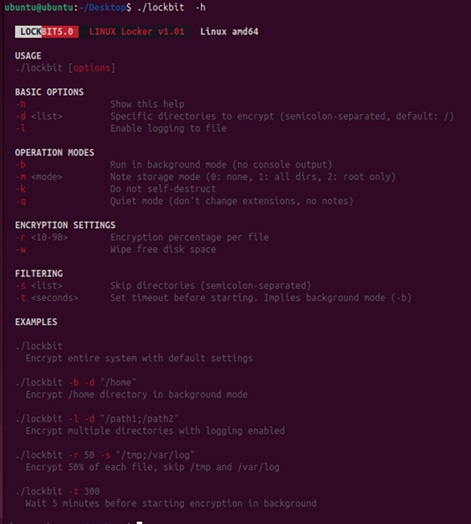

La imagen muestra los parámetros y cómo usarlos para iniciar el cifrado.

LockBit 5.0 centra la atención en la memoria y amplía el perímetro: el endpoint ya no es suficiente; los entornos que lo orquestan también deben estar protegidos. Una respuesta eficaz combina la aplicación constante de parches , el reforzamiento del host ESXi , la monitorización proactiva de registros y la protección de endpoints y redes . Las copias de seguridad aisladas, preferiblemente inmutables y probadas, siguen siendo esenciales para la recuperación. Paralelamente, es necesario reducir la superficie de ataque (desactivando las funciones no esenciales), aplicar el mínimo privilegio y monitorizar las anomalías de la red . Invertir en MDR y la búsqueda proactiva de amenazas es crucial para detectar actividades ocultas antes de que se conviertan en cifrado masivo.

El quishing es una forma emergente de ciberataque que combina el phishing tradicional con el uso de códigos QR , herramientas ya conocidas por muchos. El término « quishing » es una combinación d...

Las operaciones psicológicas, comúnmente conocidas como PsyOps, constituyen un elemento significativo y a menudo poco comprendido de la estrategia militar y de seguridad . Estas operaciones implican...

En el mundo de la ciberseguridad, los cortafuegos constituyen la primera línea de defensa contra las ciberamenazas y los ciberataques. Diariamente, empresas y usuarios domésticos se exponen a riesgo...

Fortinet ha confirmado el descubrimiento de una vulnerabilidad crítica de ruta relativa (CWE-23) en dispositivos FortiWeb, identificada como CVE-2025-64446 y registrada como número IR FG-IR-25-910 ....

Los XV Juegos Nacionales de China se inauguraron con un espectáculo que combinó deporte y tecnología. Entre los aspectos más destacados se encontraban robots capaces de tocar antiguos instrumentos...