Redazione RHC : 23 noviembre 2025 13:39

Los usuarios notaron que la semana pasada los desarrolladores de Microsoft deshabilitaron el método de activación sin conexión para Windows 11 y 10 mediante KMS38, utilizado por hackers de todo el mundo durante años. Sin embargo, las notas oficiales de la versión no mencionan estos cambios.

KMS38 fue desarrollado por entusiastas del proyecto Massgrave ( MAS, Microsoft Activation Scripts ), conocido por su repositorio de herramientas no oficiales para activar Windows y Office .

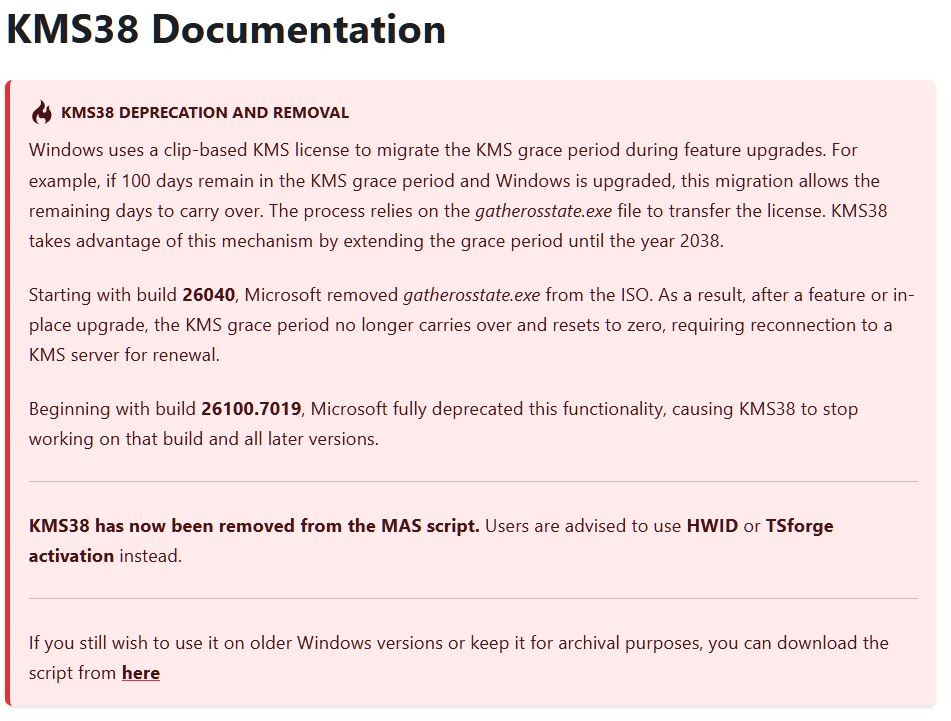

La esencia de este método de activación fue engañar al archivo de sistema GatherOSstate.exe ( una utilidad que determina si el sistema actual es elegible para una actualización ), extendiendo el período de activación del Servicio de administración de claves ( KMS ) de los 180 días habituales hasta el 19 de enero de 2038 .

El problema del año 2038 (Y2K38) impidió fijar una fecha más lejana.

La lucha contra el KMS38 comenzó hace casi dos años.

Las primeras señales aparecieron en enero de 2024, cuando gatherosstate.exe desapareció de la imagen de instalación de Windows 26040. Esto significaba que, durante actualizaciones y reinstalaciones importantes, el sistema restablecía el período de gracia de activación , obligando al usuario a reconectarse al servidor KMS.

Sin embargo, el golpe final a KMS38 llegó con la actualización opcional KB5067036 de Windows 11, lanzada en octubre de 2025. En esta actualización, Microsoft eliminó por completo la función GatherOSstate y, después del martes de parches de noviembre (KB5068861 y KB5067112) , KMS38 finalmente dejó de funcionar.

Los desarrolladores de Massgrave han confirmado que este método ya no funciona. En la última versión de MAS 3.8, la compatibilidad con KMS38 se ha eliminado por completo.

Massgrave recomienda a los usuarios utilizar métodos alternativos: HWID (ID de hardware) y TSforge, que también funcionan.

Vale la pena señalar que en 2023, se supo que los propios ingenieros de soporte de Microsoft a veces recurren a las soluciones de activación de Windows de Massgrave.

Además, se ha enfatizado repetidamente que las herramientas de Massgrave son de código abierto y que los archivos del proyecto están disponibles desde hace tiempo en GitHub de Microsoft . Sin embargo, la empresa no toma medidas contra los piratas informáticos.

Redazione

Redazione

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...