Redazione RHC : 11 julio 2025 20:27

Cuatro vulnerabilidades, denominadas PerfektBlue, afectan al paquete Bluetooth BlueSDK de OpenSynergy. Estas vulnerabilidades permiten la ejecución remota de código arbitrario y podrían contribuir al acceso a componentes críticos de vehículos de fabricantes como Mercedes-Benz AG, Volkswagen y Škoda. OpenSynergy confirmó los problemas en junio de 2024 y publicó parches en septiembre. Sin embargo, muchos fabricantes de automóviles aún no han implementado las actualizaciones de firmware.

Las vulnerabilidades fueron descubiertas por especialistas de PCA Cyber Security, empresa especializada en seguridad automotriz. Es importante destacar que la compañía participa regularmente en la competencia Pwn2Own Automotive y ha descubierto más de 50 errores en diversos sistemas automotrices desde el año pasado. Según los investigadores, los problemas de PerfektBlue afectan a millones de dispositivos en la industria automotriz y más allá. Sin embargo, los expertos estudiaron el binario compilado de BlueSDK, ya que simplemente no contaban con el código fuente.

Las vulnerabilidades varían en gravedad y pueden permitir el acceso a los componentes internos de varios vehículos a través del sistema de infoentretenimiento.

Aunque los investigadores no revelan todos los detalles técnicos, afirman que un atacante conectado a un dispositivo vulnerable tiene la capacidad de manipular el sistema, escalar privilegios y escalar a otros componentes. PerfektBlue es un ataque RCE de un solo clic, ya que el atacante solo necesita convencer al usuario para que acepte la solicitud de emparejamiento con su dispositivo. Algunos fabricantes de automóviles configuran sus sistemas para que el emparejamiento sea posible incluso sin confirmación.

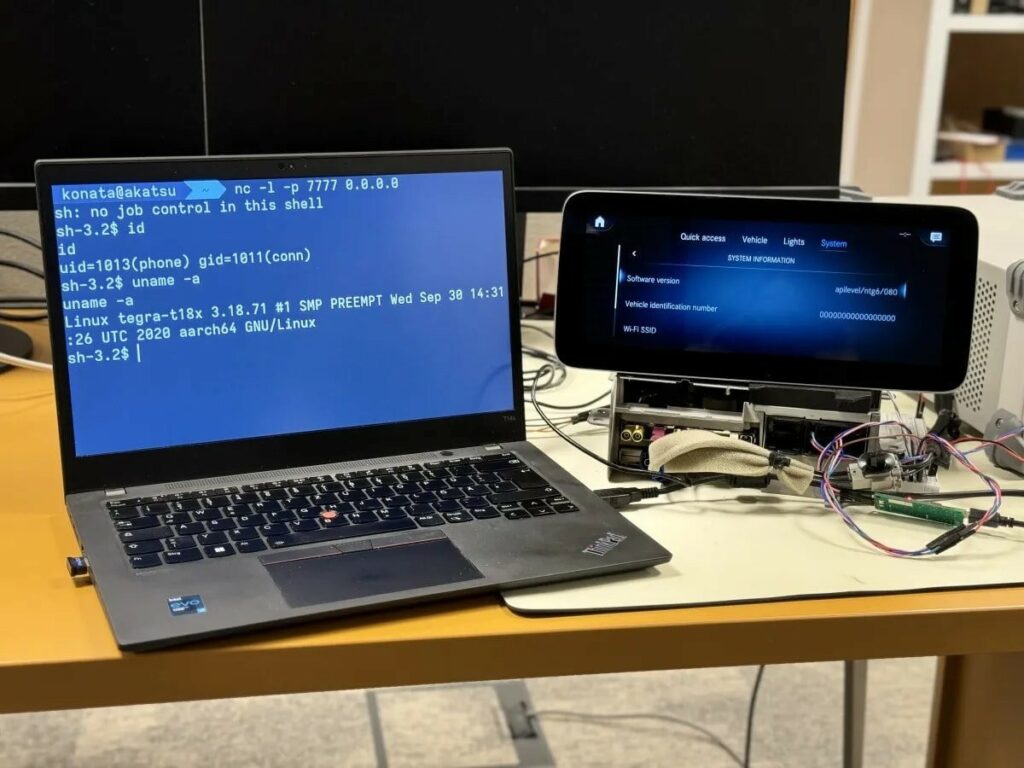

PCA Cyber Security ha demostrado que PerfektBlue funciona con las unidades principales del Volkswagen ID.4 (sistema ICSA3), Mercedes-Benz (NTG6) y Skoda Superb (MIB3).

Carcasa trasera para Mercedes-Benz NTG6

Se observa que, tras la ejecución remota de código en el contexto del sistema de infoentretenimiento del vehículo, un atacante puede rastrear coordenadas GPS, espiar conversaciones dentro del vehículo, acceder a la agenda telefónica del propietario e incluso realizar movimientos laterales y acceder a subsistemas críticos del vehículo. El BlueSDK de OpenSynergy se usa ampliamente fuera de la industria automotriz, pero es difícil identificar quién más lo usa en sus productos (debido a la personalización, el cambio de marca y la falta de transparencia).

Los investigadores informaron a Volkswagen, Mercedes-Benz y Škoda sobre los problemas detectados, dándoles tiempo suficiente para implementar soluciones. Sin embargo, los expertos nunca recibieron respuesta de los fabricantes. Los representantes de Mercedes-Benz no respondieron a las solicitudes de los periodistas, y Volkswagen afirmó haber iniciado una investigación inmediatamente después de recibir información sobre las vulnerabilidades. «La investigación ha demostrado que, bajo ciertas condiciones, es posible conectarse al sistema de infoentretenimiento del vehículo a través de Bluetooth sin autorización», declaró Volkswagen.

Sin embargo, la compañía enfatizó que el exploit solo funcionará si se cumplen ciertas condiciones:

Incluso si se cumplen estas condiciones, el atacante debe permanecer a una distancia de 5 a 7 metros del auto durante el ataque para mantener el acceso. La compañía señaló por separado que, incluso en caso de un ataque exitoso, un hacker no podrá comprometer las funciones críticas del vehículo, como la dirección, los sistemas de asistencia al conductor, el funcionamiento del motor y el sistema de frenos (que están controlados por una unidad separada con sus propios mecanismos de protección).

Redazione

Redazione

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...