Luca Stivali : 21 noviembre 2025 08:57

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionales, infiltraciones, filtraciones deliberadas y colapsos operativos.

Tras años dominados por modelos casi industriales —paneles de afiliados, sitios de filtraciones, chats públicos y marketing agresivo— están surgiendo grupos que rechazan la lógica al estilo LockBit y se decantan por un enfoque más opaco, minimalista, casi propio de un operador de inteligencia de señales (SIGINT). Discretos , técnicos y casi profesionales, adoptan estrategias de invisibilidad operativa .

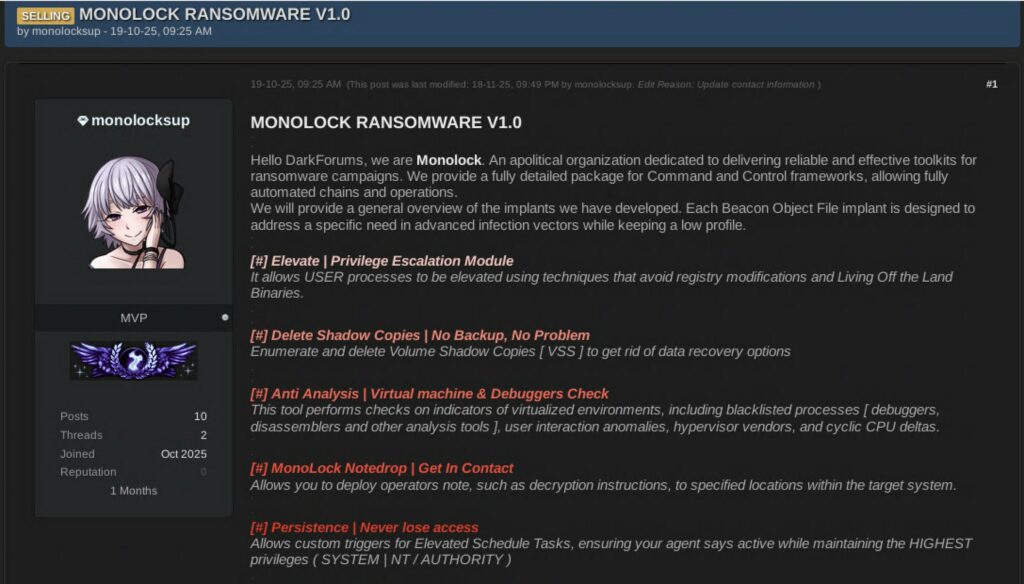

El caso más reciente es MONOLOCK , un nuevo grupo de ransomware que apareció en DarkForums el 19 de octubre de 2025 con un manifiesto que parece más propio de un equipo rojo de alto nivel que de un ciberdelincuente tradicional.

Su presentación es inusual y, sobre todo, mucho más técnica que la de un grupo emergente promedio. Los detalles que ofrecen merecen un análisis exhaustivo.

MONOLOCK se define como una organización apolítica especializada en el desarrollo de kits de herramientas para campañas de ransomware totalmente automatizadas , con una estructura modular basada en BOF (Beacon Object File) y cargas útiles cargadas directamente en la memoria.

Hasta ahora, podría parecer un grupo más. Pero el punto de inflexión llega cuando declara lo que no hará:

¿La razón? Su prioridad es la seguridad operativa, tanto la suya como la de sus afiliados. Critican abiertamente los sitios de filtraciones: según MONOLOCK, publicar los nombres de las víctimas reduce la probabilidad de pago, destruye su reputación incluso si se paga un rescate y atrae excesiva atención de las fuerzas del orden. Es una estrategia poco intuitiva y, precisamente por eso, mucho más sofisticada.

MONOLOCK incluye un conjunto completo de módulos, todos construidos como BOF (Beacon Object File) , la tecnología nativa de Cobalt Strike para ejecutar código directamente en la memoria sin necesidad de copiar archivos.

A la pregunta: «¿Tienes un sitio TOR? ¿Ya has tenido víctimas?»

Responden de la siguiente manera:

“Alojando actualizaciones sobre extorsión se añade un peso innecesario.

Queremos dar a las empresas la capacidad de recuperar sus datos y su reputación .”

Y sobre todo:

Un panel de afiliados expone a creadores, descifradores, bases de datos de afiliados y claves. El FBI, los CERT y los investigadores adoran estas infraestructuras. No queremos convertirlas en un blanco fácil.

Es casi una filosofía de la «inteligencia».

Sus publicaciones revelan una conciencia poco común: entienden por qué fracasaron las grandes empresas de RaaS. Y no quieren cometer los mismos errores.

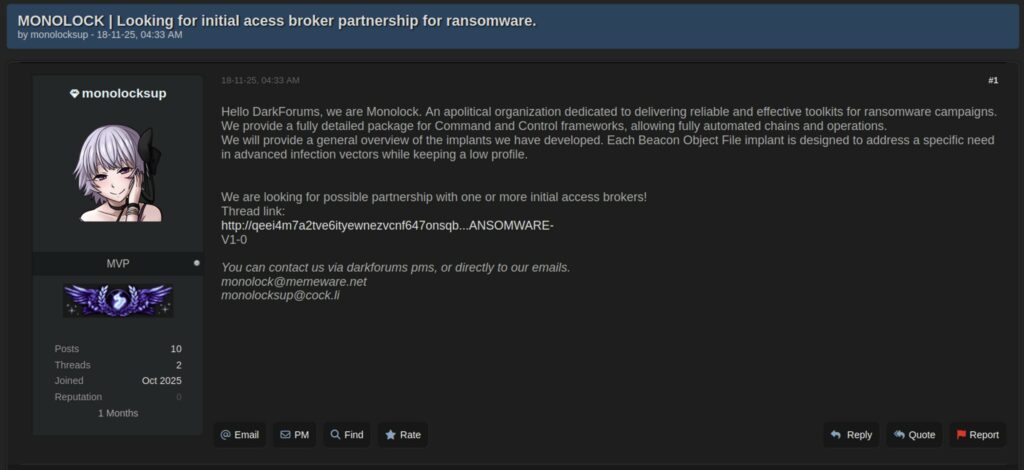

MONOLOCK busca:

Y sobre todo: “No aceptamos script kiddies”. Un mensaje diseñado para filtrar a los afiliados no preparados, una estrategia también utilizada por grupos como Muliaka y las antiguas cuentas de Team Two.

Cuota inicial: $500

Participación en los ingresos: 20% fijo

Los desarrolladores de los módulos BOF poseen habilidades avanzadas:

Es probable que el equipo provenga de:

Uno de los pasajes más interesantes —y raros— en la comunicación de MONOLOCK se refiere al tema de la evasión de los EDR .

A diferencia de muchos grupos de RaaS que se jactan de una “UD total”, MONOLOCK aborda el tema de una manera técnica, casi profesional, reconociendo las limitaciones, la cadena de ejecución y las debilidades.

En su publicación afirman:

“Nuestros implantes superan a los sistemas EDR; hemos probado la detección de endpoints de Windows Defender, SentinelOne, Crowdstrike y todos los antivirus comerciales.”

Una afirmación contundente, pero inmediatamente acompañada de una explicación inusual por su transparencia y precisión técnica.

Inmediatamente después, de hecho, especifican:

«Dado que utilizamos el formato de implante BoF, la ejecución de nuestros implantes se basa en la conexión C2, lo que significa que si se detecta el shellcode, no hay ningún canal a través del cual se carguen los implantes . Ofrecemos un cargador de shellcode […] precisamente para mitigar esto.»

Esta frase es crucial.

MONOLOCK afirma explícitamente que:

Y añaden:

“En resumen, si el C2 consigue una conexión, los implantes funcionarán pase lo que pase .”

En otras palabras: si el cargador logra pasar aunque sea una sola vez, la baliza cargará los BOF y toda la cadena de herramientas se volverá extremadamente difícil de detectar.

Y aquí viene la parte más sorprendente —y en cierto modo, profesional—. Cuando se les pregunta por qué no anuncian su conjunto de herramientas como «indetectables», responden:

“¿Por qué no mencionamos explícitamente el estado ‘UD’? Seamos claros: utilizar UD es una expresión vaga… que en última instancia se reduce a la infraestructura de cada empresa.”

En resumen:

Este nivel de autoconciencia es muy poco común en los grupos emergentes.

MONOLOCK no es un simple clon de ransomware. Es una evolución del modelo, una forma de ransomware más silenciosa, profesional, descentralizada y técnica.

Es el arquetipo del “ransomware boutique”: equipo pequeño, código avanzado, mínima visibilidad, máxima eficiencia.

Prevemos que las primeras campañas reales surgirán pronto, probablemente a través de intermediarios de acceso inicial que ya operan en el mercado occidental. Y cuando comiencen, no será fácil detectarlas.

( Perfil del actor , MITER ATT&CK, TTP previstas, COI )

Luca Stivali

Luca Stivali

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...

Dos graves vulnerabilidades en el sistema operativo AIX de IBM podrían permitir a atacantes remotos ejecutar comandos arbitrarios en los sistemas afectados, lo que ha llevado a la compañía a public...

Masimo, una empresa estadounidense que desarrolla tecnologías de monitorización médica, ha ganado otra batalla legal contra Apple . Un jurado federal le otorgó 634 millones de dólares por infring...