Redazione RHC : 25 octubre 2025 09:16

A principios de septiembre de 2025, los expertos de Kaspersky Lab descubrieron una nueva campaña del grupo BO Team dirigida a organizaciones rusas de diversos sectores. Los hacktivistas actualizaron sus herramientas y atacaron a empresas con una nueva versión de la puerta trasera BrockenDoor.

El grupo hacktivista BO Team (también conocido como Black Owl, Lifting Zmiy y Hoody Hyena) hizo su primera aparición a principios de 2024 a través de un canal de Telegram.

Se dirige principalmente a la infraestructura informática de las víctimas y, en algunos casos, cifra datos y comete extorsiones. Los investigadores advierten que se trata de una amenaza grave, cuyo objetivo es infligir el máximo daño a la organización atacada y obtener beneficios económicos . Los principales objetivos de los atacantes incluyen el sector público y las grandes corporaciones.

Para acceder a los sistemas de las víctimas, los atacantes envían correos electrónicos de phishing selectivo con archivos maliciosos. El contenido de estos correos parece estar personalizado para cada ataque específico.

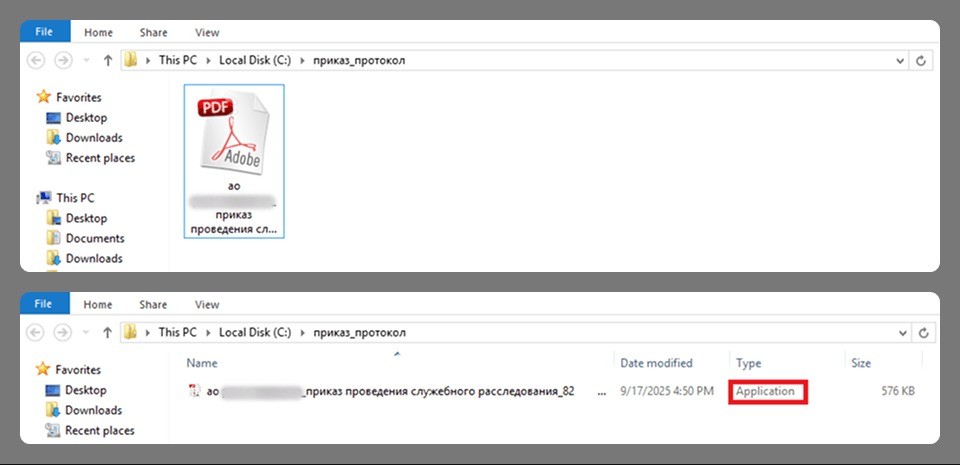

Por ejemplo, un correo electrónico afirmaba haber detectado evidencia de abuso de una póliza de seguro médico voluntario. El archivo adjunto contenía un archivo ejecutable camuflado en un documento PDF. La extensión real del archivo es .exe, y los atacantes la separaron intencionalmente del nombre del archivo con numerosos espacios para ocultar la sustitución. El archivo estaba protegido con contraseña, la cual se proporcionó en el cuerpo del correo electrónico.

Si la víctima abre el archivo, aparece un documento señuelo: un informe falso de «investigación oficial». A diferencia de campañas anteriores, el archivo malicioso no se ejecutará a menos que el sistema tenga instalado el teclado ruso. Esto significa que los ataques están dirigidos únicamente a usuarios de habla rusa.

Los analistas afirman que el código principal de la versión actualizada de la puerta trasera BrockenDoor se ha reescrito completamente en C#, lo que simplifica el proceso de programación para los atacantes. Además, existen numerosos ofuscadores y empaquetadores para C# que pueden ocultar cargas útiles maliciosas. Además, los nombres completos de los comandos se han acortado a dos o tres caracteres, lo que dificulta el análisis. Por ejemplo, el comando set_poll_interval ahora se llama spi, y el comando run_program, rp.

En general, la funcionalidad de la puerta trasera no ha cambiado significativamente. BrockenDoor contacta con el servidor de los atacantes y envía información diversa (nombre de usuario y nombre del equipo, versión del sistema operativo y una lista de archivos en el escritorio). Si los atacantes consideran que estos datos son interesantes, la puerta trasera recibe comandos para seguir desarrollando el ataque.

El informe también señala que la nueva campaña utilizó BrockenDoor para instalar una versión actualizada de otra puerta trasera, ZeronetKit, escrita en Go, también utilizada por BO Team.

Redazione

Redazione

Las operaciones psicológicas, comúnmente conocidas como PsyOps, constituyen un elemento significativo y a menudo poco comprendido de la estrategia militar y de seguridad . Estas operaciones implican...

En el mundo de la ciberseguridad, los cortafuegos constituyen la primera línea de defensa contra las ciberamenazas y los ciberataques. Diariamente, empresas y usuarios domésticos se exponen a riesgo...

Fortinet ha confirmado el descubrimiento de una vulnerabilidad crítica de ruta relativa (CWE-23) en dispositivos FortiWeb, identificada como CVE-2025-64446 y registrada como número IR FG-IR-25-910 ....

Los XV Juegos Nacionales de China se inauguraron con un espectáculo que combinó deporte y tecnología. Entre los aspectos más destacados se encontraban robots capaces de tocar antiguos instrumentos...

El panorama de la ciberseguridad nos ha acostumbrado a cambios constantes. Cada año surgen nuevas amenazas, nuevos escenarios y nuevas tácticas delictivas. Pero hoy en día, no es solo la tecnologí...