Redazione RHC : 7 agosto 2025 07:56

Se ha descubierto una falla de seguridad crítica en implementaciones híbridas de Microsoft Exchange Server. Esta vulnerabilidad (CWE-287) permite a los atacantes con acceso administrativo local escalar sus privilegios en entornos de nube.

Aunque la complejidad del ataque se considera alta, los atacantes primero deben tener acceso administrativo a un servidor Exchange. Sin embargo, una vez cumplido este requisito, la clasificación de la vulnerabilidad indica que su explotación puede afectar recursos distintos a los del componente inicialmente comprometido.

Se trata de la vulnerabilidad CVE-2025-53786, documentada oficialmente por Microsoft el 6 de agosto de 2025, tras la demostración de un investigador en la conferencia de ciberseguridad Black Hat.

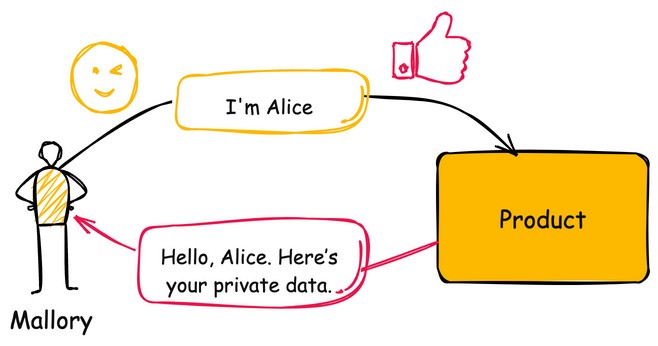

El investigador de seguridad Dirk-Jan Mollema, de Outsider Security, presentó técnicas detalladas de explotación en Black Hat 2025, demostrando cómo los atacantes pueden explotar esta configuración para cambiar las contraseñas de los usuarios, convertir a los usuarios de la nube en usuarios híbridos y suplantar la identidad de estos últimos.

La vulnerabilidad se deriva de la arquitectura de implementación híbrida de Exchange de Microsoft, que tradicionalmente utilizaba un principio de servicio compartido entre los servidores locales de Exchange y Exchange Online para la autenticación.

«Estos tokens tienen una validez de 24 horas. No se pueden revocar. Por lo tanto, si alguien los tiene, no hay absolutamente nada que se pueda hacer a modo de defensa», explicó Mollema durante su presentación.

La vulnerabilidad explota los tokens de acceso especiales utilizados para la comunicación del servidor Exchange con Microsoft 365, que no se pueden revocar una vez robados, lo que ofrece a los atacantes hasta 24 horas de acceso sin control. La Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) ha evaluado esta vulnerabilidad como de alta gravedad, con implicaciones significativas para la seguridad empresarial.

| Producto afectado | Compilación afectada |

|---|---|

| Actualización acumulativa 15 de Microsoft Exchange Server 2019 | 15.02.1748.024 |

| Actualización acumulativa 14 de Microsoft Exchange Server 2019 | 15.02.1544.025 |

| Actualización acumulativa 23 de Microsoft Exchange Server 2016 | 15.01.2507.055 |

| Microsoft Exchange Server RTM Edición de Suscripción | 15.02.2562.017 |

Según el aviso de CISA, la vulnerabilidad permite a un atacante con acceso administrativo a un servidor Microsoft Exchange obtener privilegios locales. Escalada mediante la explotación de configuraciones híbridas vulnerables. Si no se controla, esta falla podría afectar la integridad de la identidad del servicio Exchange Online de una organización. La documentación oficial de Microsoft explica que Exchange Server utilizaba anteriormente un servicio principal compartido con la misma aplicación de Exchange Online para funciones híbridas como el uso compartido de calendarios y las imágenes de perfil de usuario. Esta vulnerabilidad permite escenarios de ataque sofisticados en los que los adversarios con acceso administrativo inicial a servidores Exchange locales pueden escalar privilegios dentro de entornos de nube conectados. Esto la hace particularmente peligrosa para las organizaciones con implementaciones híbridas de Exchange, ya que un solo servidor local comprometido podría proporcionar una extensa nube. Acceso.

Microsoft declaró que no se había observado ninguna explotación de la vulnerabilidad hasta la fecha del anuncio, aunque investigadores de seguridad han demostrado ataques de prueba de concepto.

Redazione

Redazione

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...

Dos graves vulnerabilidades en el sistema operativo AIX de IBM podrían permitir a atacantes remotos ejecutar comandos arbitrarios en los sistemas afectados, lo que ha llevado a la compañía a public...

Masimo, una empresa estadounidense que desarrolla tecnologías de monitorización médica, ha ganado otra batalla legal contra Apple . Un jurado federal le otorgó 634 millones de dólares por infring...

El software espía (también conocido como aplicaciones espía) representa una de las amenazas más insidiosas y peligrosas de la era digital. Se trata de programas maliciosos diseñados para infiltra...

Google se acerca a la presentación oficial de Gemini 3.0 , el nuevo modelo de inteligencia artificial que representa uno de los pasos más significativos en la estrategia de la compañía. Según inf...