Redazione RHC : 29 julio 2025 09:52

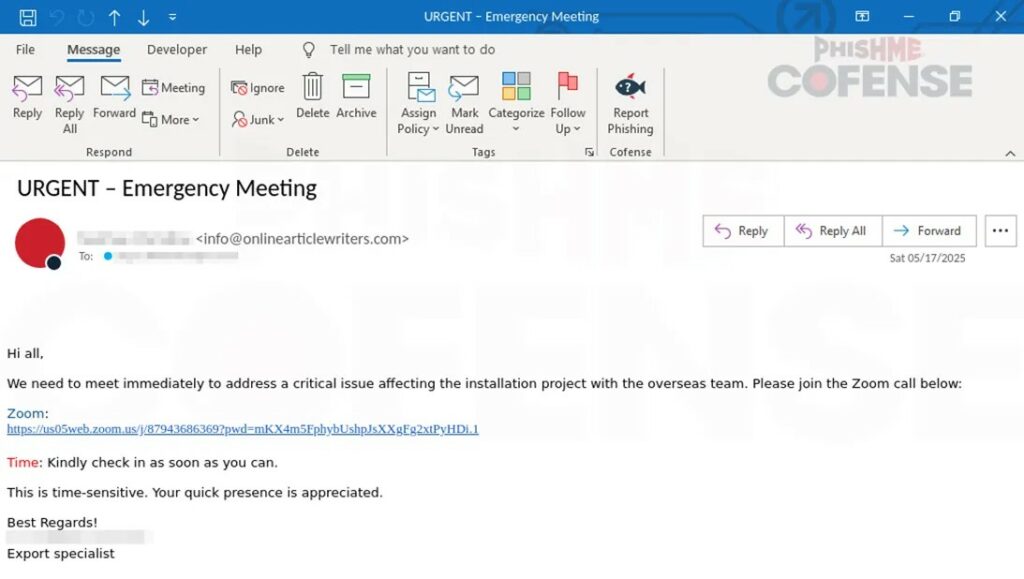

Un ataque de phishing que simula una reunión urgente de Zoom está siendo utilizado por ciberdelincuentes para robar credenciales corporativas, utilizando una interfaz falsa tan realista que es casi indistinguible de una videoconferencia real. Cofense, la empresa que descubrió la campaña, afirma que utiliza un asunto de correo electrónico alarmante, como «Situación crítica – Reunión de emergencia», para engañar a los destinatarios y que hagan clic inmediatamente en el enlace.

Tras hacer clic en el enlace, el usuario ve lo que parece ser una conexión a la reunión. Durante un rato, incluso ve una animación falsa de «unirse a la reunión» y una interfaz de video con imágenes de participantes supuestamente ya presentes: algunos saludando, otros asintiendo.

Pero entonces llega la mejor parte: aparece un mensaje de error de conexión y una solicitud para volver a unirse.

El formulario de inicio de sesión falso de Zoom Workplace completa automáticamente la dirección de correo electrónico de la empresa de la víctima, lo que aumenta aún más la apariencia de autenticidad. Los datos ingresados se reenvían inmediatamente a los atacantes.

El ataque se destacó por el uso de una técnica de ofuscación de enlaces: la cadena de redireccionamiento comienza con la dirección de la plataforma legítima de CRM Cirrus Insight, pero finalmente conduce a una página falsa de Zoom alojada en un dominio en la nube discreto.

Los creadores de este esquema esperan que la combinación de autenticidad visual, datos precargados y un sentido de urgencia reduzca las sospechas y permita una transferencia rápida de usuarios y contraseñas. Cofense enfatiza que estos ataques son particularmente efectivos cuando imitan las comunicaciones corporativas o herramientas empresariales conocidas, como Zoom, Teams, Slack y otras. La alta tasa de clics de estos correos electrónicos se debe a que se integran en los procesos cotidianos sin causar ansiedad a los destinatarios.

Se han utilizado anteriormente enfoques similares con videoconferencias o formularios de inicio de sesión falsos, pero esta campaña lleva su sofisticación a un nuevo nivel. Las animaciones, las transiciones de pantalla fluidas y los elementos visuales de la interfaz real de Zoom hacen que el ataque sea prácticamente indistinguible de una conexión de reunión legítima. Esto es particularmente peligroso en un entorno de trabajo híbrido donde Zoom se ha convertido en una parte integral de las operaciones comerciales.

Los expertos recomiendan que las organizaciones capaciten a sus empleados sobre estos escenarios, refuercen el filtrado de correo electrónico y limiten la posibilidad de redireccionamientos a recursos externos mediante políticas de seguridad internas. También es importante comprobar periódicamente la autenticidad de las URL utilizadas y, en caso de duda, abrir los enlaces manualmente en lugar de hacer clic en ellos.

Como siempre, la concienciación sobre el riesgo humano es el arma más importante que se debe desarrollar.

Redazione

Redazione

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...