Redazione RHC : 16 julio 2025 14:32

En el marco de las investigaciones llevadas a cabo por la Fiscalía de Roma y coordinadas por la Dirección Nacional Antimafia y Antiterrorista, la Policía Postal ha completado importantes actividades de investigación en la Operación Eastwood contra el grupo de hackers prorrusos conocido como «NoName057(16)», simultáneamente con actividades similares en Alemania, Estados Unidos, Países Bajos, Suiza, Suecia, Francia y España.

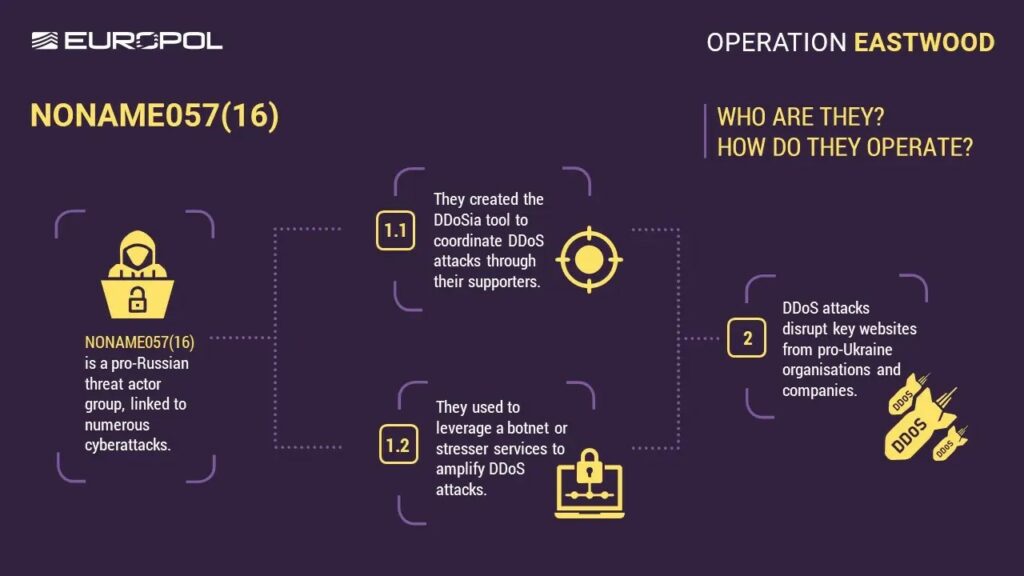

Desde marzo de 2022, el grupo NONAME ha llevado a cabo miles de ataques contra sitios web gubernamentales, sitios de la administración pública, infraestructuras de transporte público, instituciones bancarias, instituciones sanitarias y telecomunicaciones en varios países europeos.

Las investigaciones, coordinadas internacionalmente por Eurojust y Europol, han identificado a numerosos miembros del grupo, revelando la identidad de quienes están detrás de los servidores remotos, las cuentas de Telegram y los pagos en criptomonedas vinculados al grupo de hackers.

También se han emitido cinco órdenes de arresto internacionales contra cinco ciudadanos rusos, dos de los cuales se cree que son líderes de la organización. Más de 600 servidores en varios países fueron desactivados y algunos incautados, ya que constituían la infraestructura criminal desde la que se lanzaron los ataques.

NONAME reclutó simpatizantes, distribuyó listas de objetivos occidentales y luego se atribuyó la responsabilidad de los ataques a través de sus propios canales anónimos de Telegram. Con el canal del Proyecto DDosia, NONAME proporcionó software para acceder y operar dentro del grupo.

La infraestructura criminal se estructuró en un nivel central de comando y control en la Federación Rusa, servidores intermedios dedicados a la anonimización de señales y la dispersión de rastros, y miles de computadoras puestas a disposición de NONAME por sus miembros para ataques.

NONAME coordinó los ataques desde territorio ruso, recompensando a sus miembros en criptomonedas. Los ataques «DDOS» (Denegación de Servicio Distribuida), que implicaban un gran número de conexiones simultáneas desde ordenadores a los sitios web objetivo, tenían como objetivo provocar su colapso e inutilización temporal, con importantes repercusiones en la prestación de servicios públicos. En Italia, las investigaciones del CNAIPIC, junto con los Centros de Operaciones de la Policía Postal de Piamonte, Lombardía, Véneto, Friuli-Venecia Julia, Emilia-Romaña y Calabria, permitieron la identificación de cinco personas, presuntamente miembros del grupo que perpetraron ataques contra infraestructuras nacionales y europeas. La Fiscalía de Roma emitió órdenes de registro contra ellos, que fueron ejecutadas por las mismas autoridades. También se están examinando otras posturas. Se enfatiza que las personas investigadas y procesadas se presumen inocentes hasta que su culpabilidad sea legalmente establecida mediante sentencia firme.

Redazione

Redazione

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...

Dos graves vulnerabilidades en el sistema operativo AIX de IBM podrían permitir a atacantes remotos ejecutar comandos arbitrarios en los sistemas afectados, lo que ha llevado a la compañía a public...

Masimo, una empresa estadounidense que desarrolla tecnologías de monitorización médica, ha ganado otra batalla legal contra Apple . Un jurado federal le otorgó 634 millones de dólares por infring...

El software espía (también conocido como aplicaciones espía) representa una de las amenazas más insidiosas y peligrosas de la era digital. Se trata de programas maliciosos diseñados para infiltra...