Redazione RHC : 2 octubre 2025 08:24

Expertos de Palo Alto Networks han identificado un nuevo grupo de hackers vinculado al Partido Comunista Chino. Unit 42, la división de inteligencia de amenazas de la compañía con sede en California, ha publicado un informe que revela la existencia de «Phantom Taurus», una organización estatal que lleva años dedicada al ciberespionaje contra instituciones gubernamentales y diplomáticas.

Según el documento, durante los últimos tres años el grupo ha realizado operaciones encubiertas contra ministerios de Asuntos Exteriores, embajadas y empresas de telecomunicaciones en Oriente Medio, África y Asia .

La información filtrada se refiere a cuestiones geopolíticas, relaciones exteriores y actividades militares, en consonancia con las prioridades estratégicas del gobierno chino . Los ataques, a menudo sincronizados con acontecimientos internacionales o crisis regionales, confirman un objetivo claramente basado en la inteligencia.

Los analistas compararon Phantom Taurus con otros actores de amenazas conocidos como APT 27 (Iron Taurus), APT 41 (Winnti) y Mustang Panda. Si bien utiliza una infraestructura común con los hackers chinos, el grupo destaca por sus herramientas personalizadas y técnicas difíciles de detectar, logrando un nivel de sigilo más sofisticado.

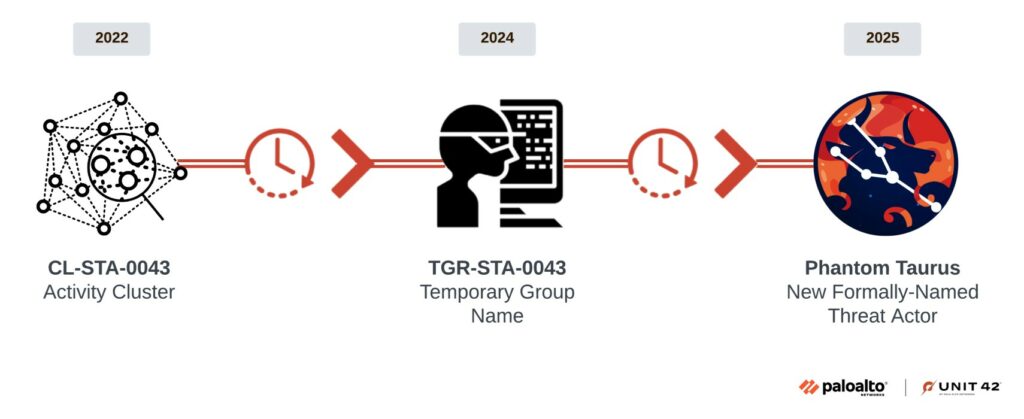

El grupo fue identificado inicialmente en 2023 con el identificador CL-STA-0043 y posteriormente asociado con la operación «Espectro Diplomático». Inicialmente centrado en el robo de correos electrónicos, desde 2025 ha ampliado sus capacidades, atacando directamente las bases de datos gubernamentales.

Utilizando un script llamado «mssq.bat», los hackers se conectaron a servidores SQL para extraer información de países como Afganistán y Pakistán , lo que marca una clara escalada de sus técnicas.

Entre los nuevos hallazgos, los investigadores han detectado el desarrollo de un nuevo kit de herramientas maliciosas, bautizado como «NET-STAR» , diseñado para comprometer los servidores Microsoft IIS, a menudo utilizados por las administraciones públicas.

Esta herramienta permite el robo de archivos, consultas a bases de datos y comunicaciones encriptadas, con funciones avanzadas para evitar la detección por sistemas de seguridad y software antivirus.

Palo Alto Networks, que compartió los resultados de la encuesta con la Cyber Threat Alliance (CTA), enfatiza la urgente necesidad de fortalecer los sistemas de seguridad, en particular la monitorización de servidores IIS y bases de datos, para prevenir intrusiones difíciles de detectar. La compañía estadounidense, fundada en 2005 en Santa Clara y ahora líder mundial en ciberseguridad, entró en la lista Fortune 500 por primera vez en 2025, en el puesto 470.

Redazione

Redazione

El software espía (también conocido como aplicaciones espía) representa una de las amenazas más insidiosas y peligrosas de la era digital. Se trata de programas maliciosos diseñados para infiltra...

Google se acerca a la presentación oficial de Gemini 3.0 , el nuevo modelo de inteligencia artificial que representa uno de los pasos más significativos en la estrategia de la compañía. Según inf...

La búsqueda de la inmortalidad es una obsesión generalizada en Silicon Valley. Asimismo, la idea de perfeccionar a los niños mediante la modificación genética es otra. Sam Altman, el hombre que p...

El quishing es una forma emergente de ciberataque que combina el phishing tradicional con el uso de códigos QR , herramientas ya conocidas por muchos. El término « quishing » es una combinación d...

Las operaciones psicológicas, comúnmente conocidas como PsyOps, constituyen un elemento significativo y a menudo poco comprendido de la estrategia militar y de seguridad . Estas operaciones implican...