Manuel Roccon : 29 octubre 2025 15:44

El panorama de la ciberseguridad se vio sacudido recientemente por el descubrimiento de una vulnerabilidad crítica de ejecución remota de código (RCE) en los servicios de actualización de Windows Server (WSUS) de Microsoft.

Identificada como CVE-2025-59287 y con una puntuación CVSS de 9.8 (Crítica) , esta vulnerabilidad supone un riesgo alto e inmediato para las organizaciones que utilizan WSUS para la gestión centralizada de actualizaciones.

Esta vulnerabilidad es particularmente peligrosa porque permite que un atacante remoto no autenticado ejecute código arbitrario con privilegios de sistema en los servidores WSUS afectados.

Después de que Microsoft publicara un parche de emergencia fuera de banda el 23 de octubre de 2025, necesario porque el parche inicial de octubre no había solucionado completamente el problema, se observó inmediatamente actividad de explotación activa en la red .

La Agencia de Ciberseguridad e Infraestructura de Seguridad Nacional de Estados Unidos (CISA) añadió rápidamente esta vulnerabilidad a su Catálogo de Vulnerabilidades Explotadas Conocidas (KEV), enfatizando la urgencia de una respuesta inmediata por parte de los administradores de sistemas.

WSUS es una herramienta fundamental en las redes corporativas, ya que sirve como fuente confiable para la distribución de parches de software.

Su naturaleza como servicio de infraestructura clave lo convierte en un objetivo de alto valor, ya que su vulneración puede proporcionar una cabeza de puente para el movimiento lateral y la vulneración generalizada de la red.

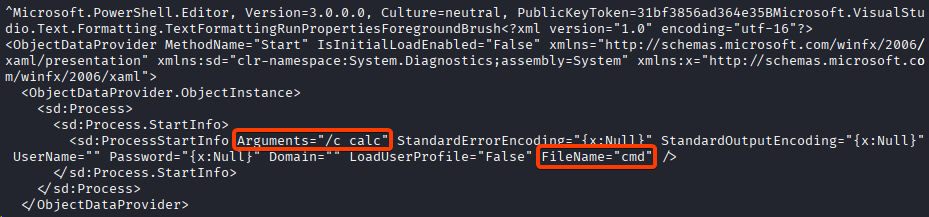

La raíz del problema radica en un caso de «deserialización insegura de datos no confiables» y es una de las causas de la ejecución remota de código (RCE) como efecto final.

Este fallo técnico puede ser explotado en varias rutas de ataque conocidas:

En ambos casos, el atacante puede engañar al sistema para que ejecute código malicioso con el máximo nivel de privilegios: Sistema

La vulnerabilidad es específica de los sistemas con el rol de servidor WSUS habilitado y Microsoft Windows Server 2012, 2012 R2, 2016, 2019, 2022 (incluida la versión 23H2) y 2025 son vulnerables.

Tras la reciente divulgación pública de una prueba de concepto (PoC) para la vulnerabilidad , realizamos una prueba de laboratorio para analizar su funcionalidad y su impacto potencial.

La prueba de concepto está disponible en el siguiente enlace: https://gist.github.com/hawktrace/76b3ea4275a5e2191e6582bdc5a0dc8b

Esto está diseñado específicamente para atacar instancias de Windows Server Update Services (WSUS) expuestas públicamente en los puertos TCP predeterminados 8530 (HTTP) y 8531 (HTTPS) .

Ejecutar la prueba de concepto es sencillo; solo necesitas ejecutar el script especificando el objetivo HTTP/HTTPS vulnerable como argumento.

Esto desencadena el lanzamiento de comandos maliciosos de PowerShell a través de procesos secundarios y utiliza el segundo modo de explotación explicado anteriormente (ReportingWebService); en este caso específico, se abre el proceso calc.exe (calculadora del sistema).

Los comandos maliciosos están presentes en formato codificado en Base64 y se ejecutan durante una fase de deserialización dentro del servicio WSUS.

Este mecanismo de deserialización representa el punto crucial donde un atacante puede inyectar cualquier otro comando para llevar a cabo actividades de reconocimiento o post-explotación.

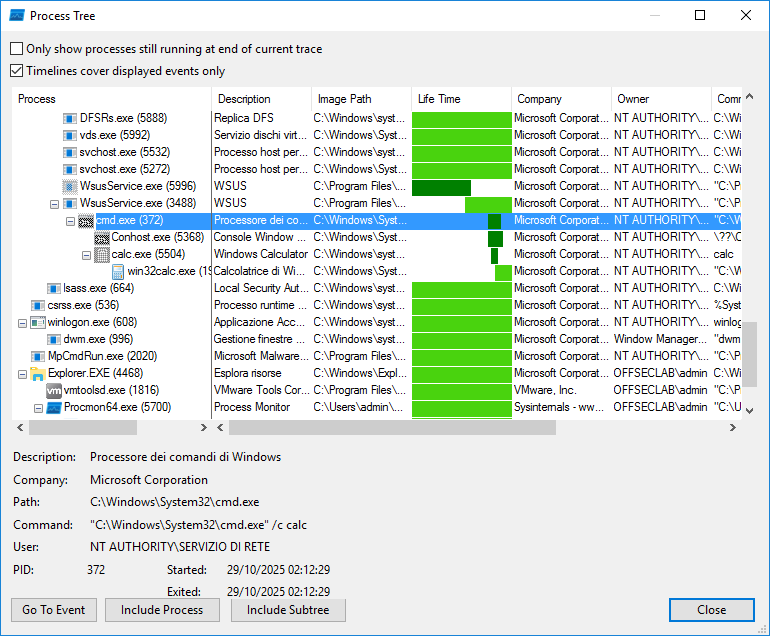

La secuencia de procesos en la prueba de laboratorio fue la siguiente:

WsusService.exe -> Cmd.exe -> Calc.exe -> win32calc.exe

Aquí están los procesos secundarios generados por los procesos legítimos de WSUS (wsusservice.exe).

(Nota: En esta prueba de concepto específica, la ejecución de calc.exe (Calculadora del sistema) sirve como prueba no destructiva de la ejecución exitosa de código remoto).

Además, el comando persiste: al reiniciar el servidor o servicio, se ejecuta la ejecución remota de código (RCE) inyectada previamente. Lo mismo ocurre al iniciar la Consola de administración de Microsoft (MMC) con el complemento WSUS, utilizado para configurar y supervisar el servicio.

Vídeo de demostración: El funcionamiento completo de esta prueba de concepto puede verse en el vídeo disponible en este enlace: https://www.youtube.com/watch?v=CH4Ped59SLY

La siguiente tabla resume los artefactos críticos que deben examinarse y sus criterios de detección para identificar una posible vulneración de esta vulnerabilidad crítica (CVE):

| Artefacto | Descripción | Enfoque en la detección |

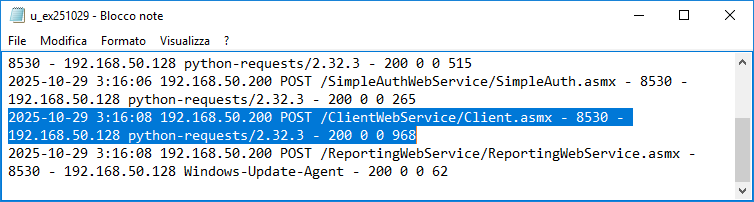

| C:inetpublogsLogFilesW3SVC*u_ex*.log | Registro del servicio HTTP | Busque solicitudes POST anómalas a puntos de conexión de WSUS como /ClientWebService/Client.asmx . Preste especial atención a las solicitudes con cargas útiles grandes o intentos de inicio de sesión repetidos . |

| Registro de creación de procesos | Registro de eventos de Windows / EDR (Detección y respuesta de endpoints) | Supervise los procesos secundarios en ejecución (p. ej., cmd.exe , powershell.exe ) generados por procesos legítimos de WSUS como wsusservice.exe o w3wp.exe (específicamente, el grupo de aplicaciones de WSUS). Este comportamiento es altamente sospechoso. |

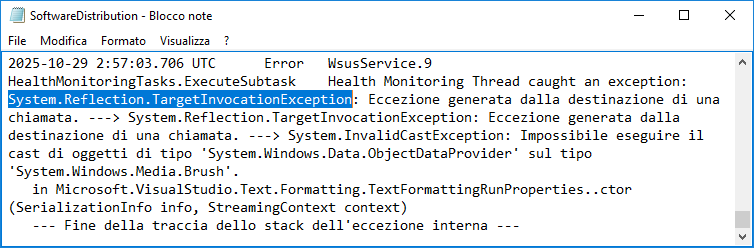

| Archivos de registro de WSUS | C:Program FilesUpdate ServicesLogfilesSoftwareDistribution.log | Compruebe si existen errores de deserialización que puedan indicar un intento de explotación, especialmente mensajes como System.Reflection.TargetInvocationException . |

Aquí tenéis un ejemplo del registro durante las pruebas.

El contenido de SoftwareDistribution.log

Y, por último, el registro de IIS también contiene un agente de usuario anómalo.

(Este registro solo es accesible si la función «Registro HTTP» está instalada en la subcategoría «Servidor web/Estado y diagnóstico del servidor»).

La superficie de ataque asociada a esta vulnerabilidad es extremadamente significativa.

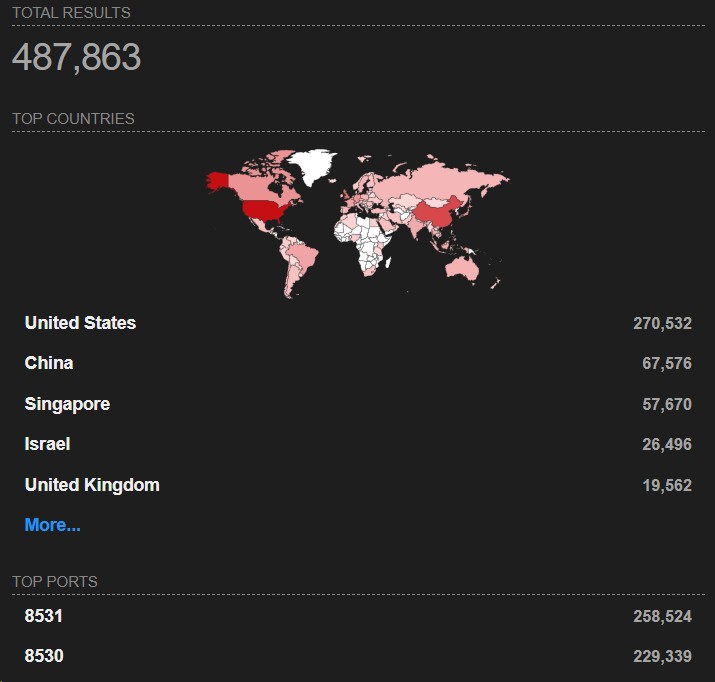

Actualmente, miles de instancias de WSUS permanecen expuestas a Internet a nivel mundial y son potencialmente vulnerables. Una búsqueda en Shodan revela más de 480 000 resultados en todo el mundo, incluyendo más de 500 solo en Italia , clasificados como servicios abiertos en los dos puertos predeterminados asociados con WSUS .

La principal recomendación es implementar de inmediato los parches de seguridad de emergencia publicados por Microsoft.

Para las organizaciones que no puedan implementar las actualizaciones de inmediato, Microsoft ha sugerido las siguientes medidas temporales para mitigar el riesgo, las cuales se conciben como soluciones provisionales:

Es fundamental que las organizaciones sigan estas directrices y realicen búsquedas de amenazas para detectar cualquier signo de vulneración o intentos de explotación anteriores.

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...

Dos graves vulnerabilidades en el sistema operativo AIX de IBM podrían permitir a atacantes remotos ejecutar comandos arbitrarios en los sistemas afectados, lo que ha llevado a la compañía a public...

Masimo, una empresa estadounidense que desarrolla tecnologías de monitorización médica, ha ganado otra batalla legal contra Apple . Un jurado federal le otorgó 634 millones de dólares por infring...

El software espía (también conocido como aplicaciones espía) representa una de las amenazas más insidiosas y peligrosas de la era digital. Se trata de programas maliciosos diseñados para infiltra...

Google se acerca a la presentación oficial de Gemini 3.0 , el nuevo modelo de inteligencia artificial que representa uno de los pasos más significativos en la estrategia de la compañía. Según inf...