Redazione RHC : 15 julio 2025 10:09

Esta herramienta está diseñada exclusivamente para fines educativos y de pruebas de penetración autorizados. El autor no asume ninguna responsabilidad por el mal uso o los daños causados por este software. Asegúrese siempre de contar con una autorización explícita por escrito antes de realizar cualquier prueba en un sistema.

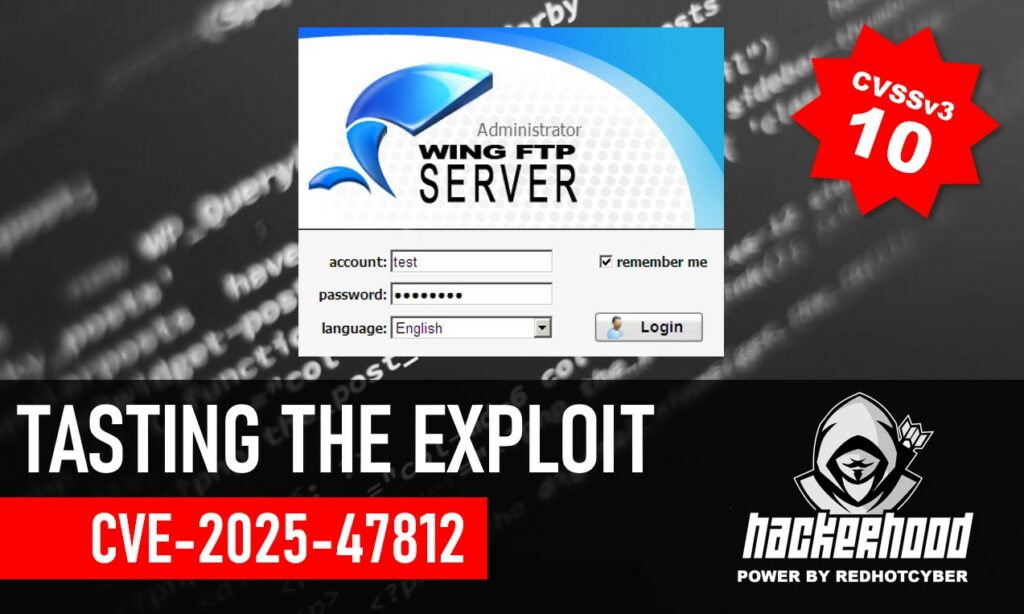

En los últimos días, se ha informado a la comunidad de seguridad informática sobre una grave vulnerabilidad de ejecución remota de código (CVE-2025-47812) en el software WingFTP Server, ampliamente utilizado para ofrecer servicios FTP, FTPS y HTTP a miles de empresas.

El exploit para esta vulnerabilidad, que implica una manipulación grave de bytes nulos y la inyección de código Lua, fue probado por Manuel Roccon, miembro del grupo HackerHood de Red Hot Cyber, quien recientemente creó un subgrupo llamado Hackerhood Pwned, donde expertos en seguridad probarán los principales exploits publicados.

La vulnerabilidad CVE-2025-47812 (con CVSSv3=10.0) implica una falla en el manejo de cadenas terminadas en NULL en loginok.html, lo que permite a un atacante no autenticado inyectar código Lua arbitrario. Este exploit resultó ser muy fácil de ejecutar (3 en una escala del 1 al 10), lo que confirma la calificación BAJA del NIST.

Esta vulnerabilidad se debe a que el servidor FTP de Wing gestiona incorrectamente los bytes nulos en el parámetro de nombre de usuario durante el proceso de autenticación. Esto permite a los atacantes inyectar código Lua directamente en los archivos de sesión. Estos archivos de sesión maliciosos se ejecutan al cargar una sesión válida, lo que provoca la ejecución de comandos arbitrarios en el servidor.

Características clave de este exploit:

La CVE-2025-47812 es una vulnerabilidad crítica que resulta Debido a múltiples vulnerabilidades en la gestión de la autenticación de usuarios y las sesiones del servidor FTP Wing:

c_CheckUser(): La función c_CheckUser(), responsable de la autenticación de usuarios, utiliza internamente strlen() el nombre de usuario proporcionado. Cuando se inyecta un byte nulo (%00) en el nombre de usuario (por ejemplo, anonymous%00...), strlen() trunca la cadena en ese punto. Esto significa que la autenticación se realiza correctamente para la parte del nombre de usuario anterior al byte NULL, omitiendo así la validación adecuada.rawset(_SESSION, "username", username) dentro de loginok.html utiliza el nombre de usuario completo, sin sanear directamente desde los parámetros GET o POST. Esto incluye el byte NULL y todos los caracteres subsiguientes.anonymous%00]]%0dlocal+h+%3d+io.popen("id")%0dlocal+r+%3d+h%3aread("*a")%0dh%3aclose()%0dprint(r)%0d--) hace que este código malicioso se escriba directamente en el archivo de sesión.SessionModule.load(), que se invoca al acceder a una funcionalidad autenticada (como /dir.html), ejecuta directamente el archivo de sesión mediante loadfile(filepath) seguido de f(). Este paso crucial activa el código Lua inyectado, lo que da lugar a la ejecución remota de código (RCE).El grupo Hackerhood/pwned replicó la misma técnica en su laboratorio, creó una demostración visual del ataque y la publicó en línea. El vídeo muestra claramente la inyección de Lua, la descarga de la carga útil y la ejecución, que abre un shell con privilegios elevados. «Así es como un atacante no autenticado puede, en segundos, obtener el control total de un servidor WingFTP.»

Medidas urgentes sugeridas a las organizaciones:

Acción Detalle Actualización inmediata Instalar la versión 7.4.4 de Wing FTP Server (disponible a partir del 14 de mayo) 2025) Deshabilitar el acceso anónimo Evitar el acceso FTP anónimo, especialmente a través de HTTP/HTTPS Monitorización activa Comprobar los archivos en session/*.luay los registros enDomains/*/*.logen busca de rastros de inyecciones de LuaReglas de red Restringir el acceso HTTP/HTTPS solo a clientes autorizados Administradores del sistema Habilitar antivirus/EDR como Microsoft Defender y soluciones de detección de anomalías

Redazione

Redazione

Google se acerca a la presentación oficial de Gemini 3.0 , el nuevo modelo de inteligencia artificial que representa uno de los pasos más significativos en la estrategia de la compañía. Según inf...

La búsqueda de la inmortalidad es una obsesión generalizada en Silicon Valley. Asimismo, la idea de perfeccionar a los niños mediante la modificación genética es otra. Sam Altman, el hombre que p...

El quishing es una forma emergente de ciberataque que combina el phishing tradicional con el uso de códigos QR , herramientas ya conocidas por muchos. El término « quishing » es una combinación d...

Las operaciones psicológicas, comúnmente conocidas como PsyOps, constituyen un elemento significativo y a menudo poco comprendido de la estrategia militar y de seguridad . Estas operaciones implican...

En el mundo de la ciberseguridad, los cortafuegos constituyen la primera línea de defensa contra las ciberamenazas y los ciberataques. Diariamente, empresas y usuarios domésticos se exponen a riesgo...