Redazione RHC : 5 agosto 2025 07:16

Los especialistas de Solar 4RAYS del Grupo Solar han descubierto un nuevo grupo de hackers, Proxy Trickster, dedicado a la minería de criptomonedas y al proxyjacking (interceptación del control de servidores para su conversión y venta). A lo largo de un año, los atacantes atacaron casi 900 servidores en 58 países. En marzo de 2025, especialistas investigaron un incidente de ciberseguridad en una empresa de TI y descubrieron la actividad de un grupo previamente desconocido llamado Proxy Trickster.

Los hackers obtienen sus principales ingresos de la minería de criptomonedas y el proxyjacking, que consiste en tomar el control de servidores legítimos explotando vulnerabilidades conocidas, convirtiéndolos en servidores proxy y luego vendiéndolos en la darknet a otros delincuentes para que puedan ocultar sus actividades y direcciones IP. Los primeros indicios de ataques de Proxy Trickster datan de mayo de 2024, y los hackers han continuado sus actividades desde entonces.

En el ataque estudiado por los expertos, el punto de entrada no se restauró, pero los analistas de Cado Security escribieron que el grupo está utilizando vulnerabilidades previamente descubiertas en Selenium Grid. En el caso estudiado por Solar 4RAYS, no se utilizó este software, por lo que se planteó la hipótesis de que el grupo atacó varios servicios públicos que ya presentaban vulnerabilidades conocidas.

Durante más de un año de actividad, se infectaron al menos 874 dispositivos en 58 países. El mayor número de servidores atacados se detectó en Estados Unidos (16 % del total de servidores infectados), Alemania (6 %), Rusia (4 %), Ucrania (4 %), Francia (4 %) y otros países. A partir de esto, los investigadores concluyen que la ubicación geográfica de los objetivos no es relevante para los hackers: atacan cualquier servidor disponible para obtener ganancias.

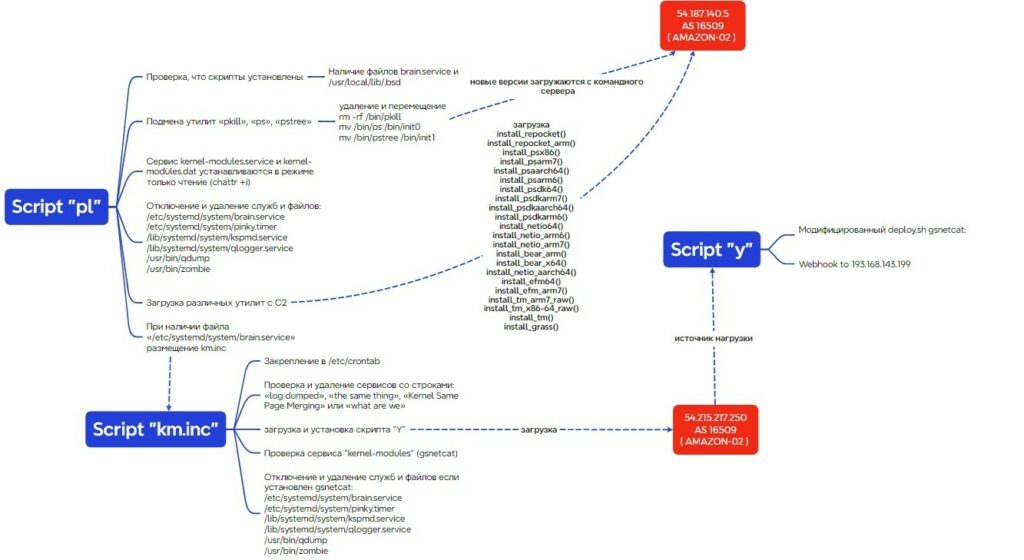

Los investigadores creen que el grupo es más bien un grupo de aficionados, que utilizan herramientas y técnicas de hackers profesionales que atacan con fines de espionaje y destrucción. Proxy Trickster reemplaza las utilidades del sistema (ps, pstree, pkill) con scripts personalizados que ocultan procesos maliciosos (por ejemplo, [kworker/u8:1-events_unbound]) a los administradores del sistema y también utiliza automatización de ataques multinivel.

Diagrama general del funcionamiento del script

Además, el grupo conserva el acceso a los servidores atacados, lo que, en teoría, permite ataques más complejos. En otras palabras, el grupo podría representar una amenaza para cientos, si no miles, de empresas.

Redazione

Redazione

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...