Redazione RHC : 20 julio 2025 10:50

El phishing como servicio (PaaS) es un tipo de servicio ofrecido por ciberdelincuentes o proveedores de servicios ilícitos que simplifica y automatiza todo el proceso de creación y distribución de ataques de phishing y, en consecuencia, campañas maliciosas.

Funciona de forma similar a muchos otros servicios basados en suscripción o modelos de afiliados, lo que facilita a los atacantes la ejecución de campañas de phishing sin necesidad de conocimientos técnicos profundos.

Así funciona el phishing como servicio:

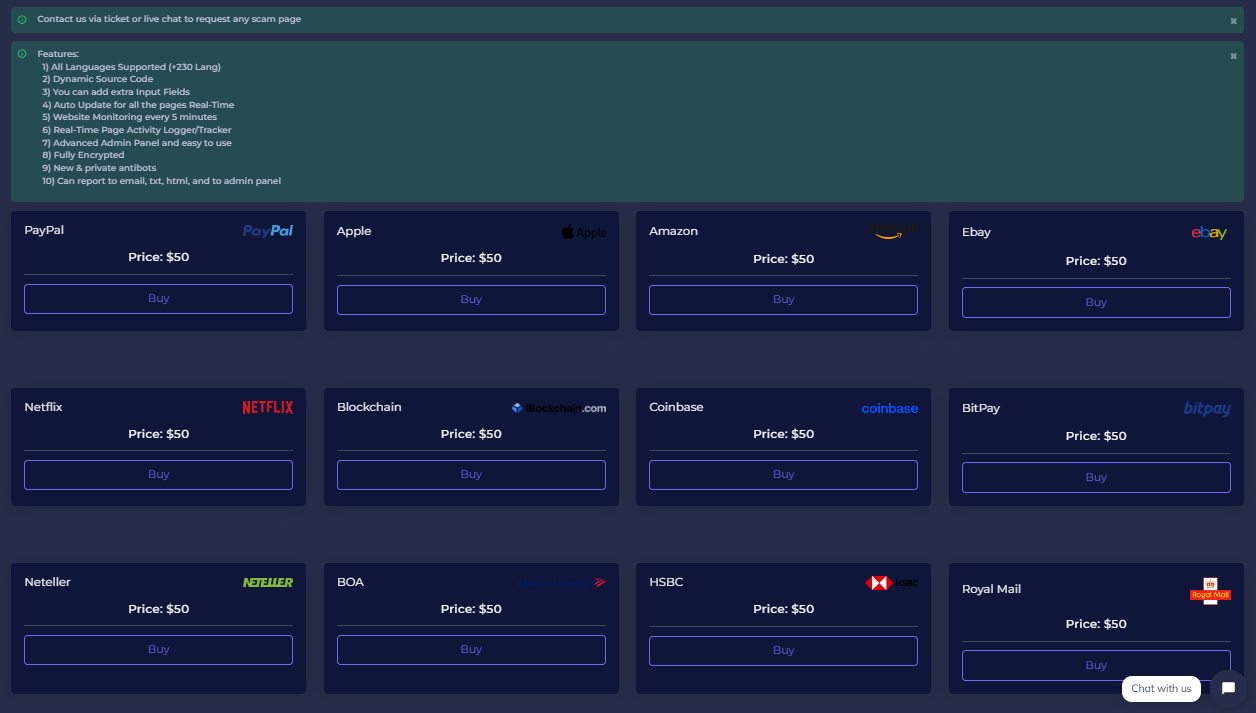

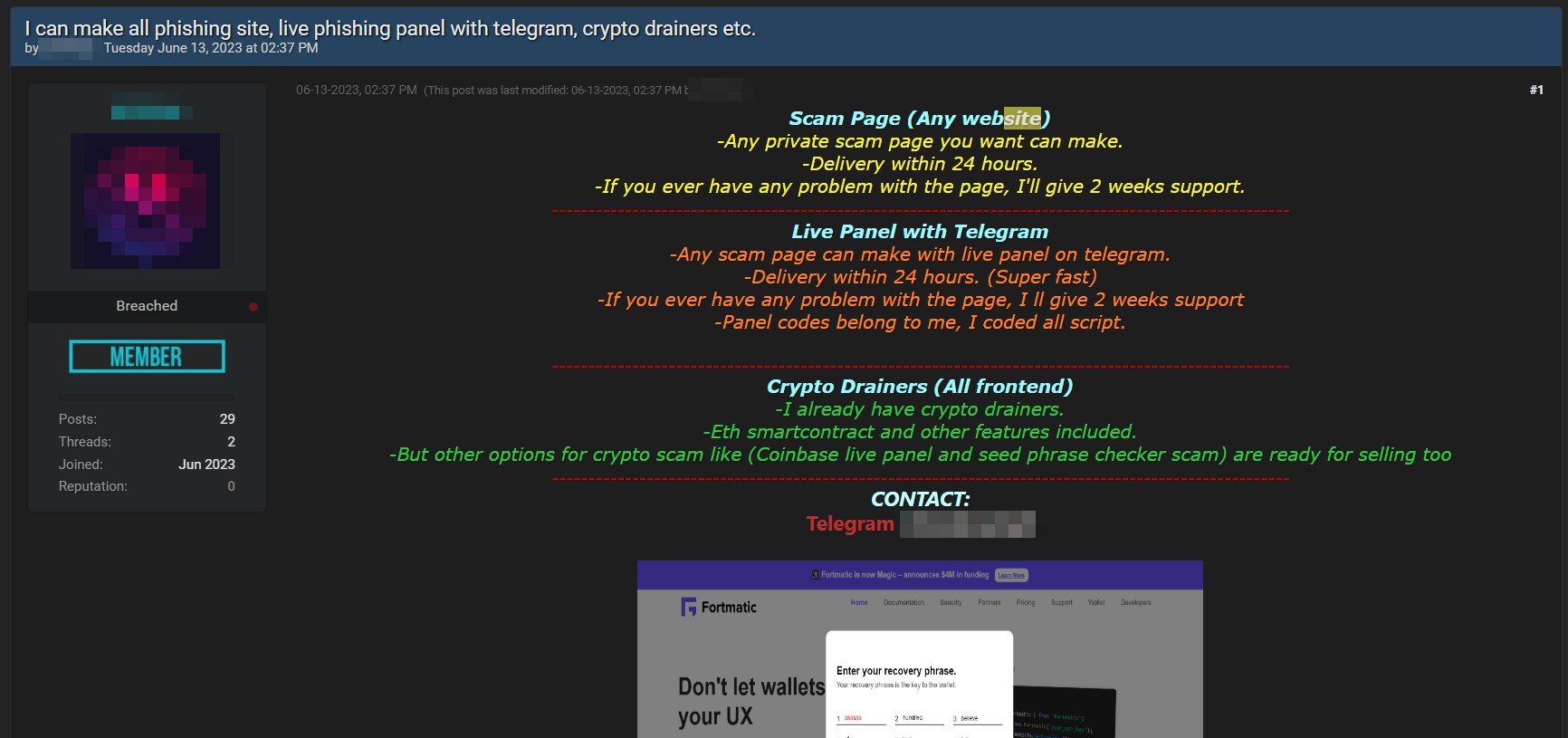

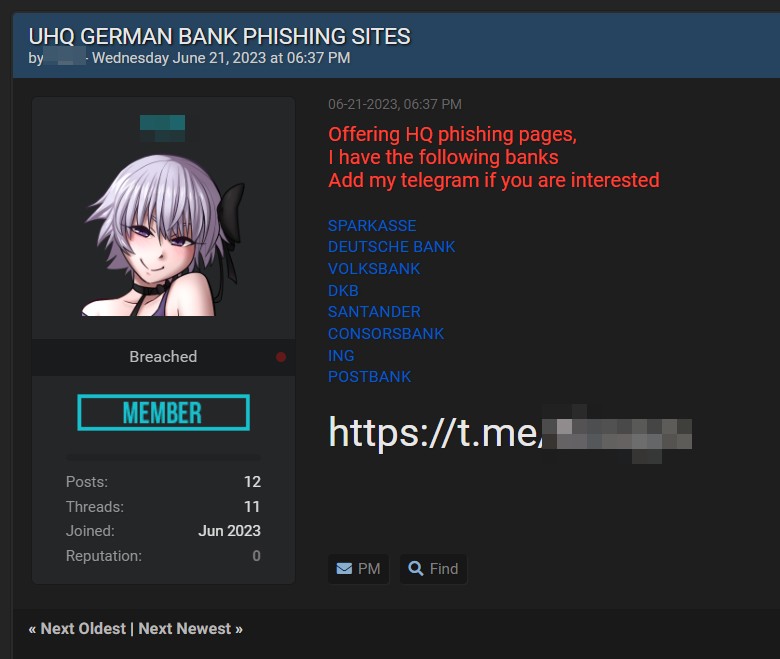

Además de los modelos PaaS que hemos visto, existen muchos ciberdelincuentes que ofrecen servicios para crear sitios web falsos que se parecen mucho a los originales. Estos servicios se publican en foros clandestinos, como se detalla en la publicación a continuación.

El phishing como servicio facilita el acceso a los ataques de phishing, ya que no requiere conocimientos técnicos avanzados por parte del atacante.

Estos servicios representan una amenaza significativa para individuos y organizaciones, y defenderse de ellos requiere una amplia concientización, educación del usuario y el uso de soluciones avanzadas de ciberseguridad para detectar y mitigar los ataques de phishing.

El acrónimo «Phishing as a Service» (PaaS) se ha adoptado de forma similar a «Software as a Service» (SaaS), y otros servicios en la nube se abrevian para mayor comodidad. Sin embargo, es importante tener en cuenta que el término «PaaS» también puede utilizarse para referirse a «Plataforma como Servicio» en el contexto de la computación en la nube.

Por lo tanto, al usar el acrónimo «PaaS» para referirse a «Phishing como servicio», es mejor especificar claramente el contexto para evitar confusiones.

La importancia de la concienciación de riesgos relacionada con los ataques de phishing es crucial para defenderse contra esta amenaza en constante crecimiento. La prevalencia de los ataques de phishing aumenta constantemente, lo que representa una gran amenaza para la ciberseguridad. Aquí hay algunas ideas clave sobre la importancia de estar al tanto de los riesgos del phishing:

Los correos electrónicos siguen siendo uno de los vectores más comunes de los ataques de phishing. Se estima que más del 90 % de los ataques de malware comienzan con un correo electrónico de phishing. La concienciación del usuario es crucial para prevenir los ataques de phishing. Capacitar a los usuarios empresariales para que reconozcan y reporten correos electrónicos sospechosos puede reducir significativamente el riesgo.

Por lo tanto, la capacitación en ciberseguridad debe ser un proceso continuo. Los atacantes están en constante evolución, creando correos electrónicos y sitios web de phishing cada vez más convincentes. Mantener a los usuarios informados sobre las últimas amenazas y tácticas de phishing es esencial para una defensa eficaz.

Tanto las empresas como los usuarios deben ser conscientes de los riesgos asociados a los ataques de phishing y tomar medidas para protegerse de esta amenaza cada vez mayor. La prevención suele ser la defensa más eficaz contra los ataques de phishing, y la concienciación de los riesgos es la clave para una prevención exitosa.

Redazione

Redazione

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...

Según informes, los servicios de inteligencia surcoreanos , incluido el Servicio Nacional de Inteligencia, creen que existe una alta probabilidad de que el presidente estadounidense Donald Trump cele...

En 2025, los usuarios siguen dependiendo en gran medida de contraseñas básicas para proteger sus cuentas. Un estudio de Comparitech, basado en un análisis de más de 2 mil millones de contraseñas ...