Redazione RHC : 20 julio 2025 10:48

En el vasto mundo de la ciberseguridad, una práctica a menudo controvertida y sumamente intrigante es la de las «falsas banderas».

Este término, originalmente utilizado en el contexto de operaciones militares e inteligencia, se refiere al acto de atribuir una acción a una fuente distinta a la real, con el fin de engañar a los observadores y manipular las percepciones.

En los últimos años, las operaciones de bandera falsa han adquirido una nueva dimensión en el ámbito de la ciberguerra y la ciberseguridad, con un uso creciente en malware y ataques perpetrados por agentes estatales nacionales.

Los orígenes de las operaciones de bandera falsa se remontan a la antigüedad, cuando las operaciones militares y la inteligencia utilizaban esta táctica para confundir y engañar al enemigo. El uso de operaciones de bandera falsa tenía como objetivo atribuir una acción a una fuente distinta a la real, generando así una serie de consecuencias estratégicas y psicológicas. A lo largo de la historia, las operaciones de bandera falsa se han utilizado en diversos contextos y con distintos fines.

Un ejemplo notable del uso de operaciones de bandera falsa se encuentra en la antigua Grecia. Durante la Guerra del Peloponeso, en el siglo V a. C., los atenienses intentaron obtener una ventaja estratégica engañando a la flota espartana. Para ello, enviaron un barco a Esparta con órdenes de desertar y una solicitud de apoyo. Sin embargo, la verdadera intención era emboscar a los espartanos. Esta ingeniosa maniobra demuestra cómo se han utilizado las operaciones de bandera falsa desde la antigüedad para obtener ventaja militar.

A lo largo de los siglos, las operaciones de bandera falsa se han empleado en diversas situaciones, incluyendo conflictos políticos y operaciones de inteligencia. Durante la Segunda Guerra Mundial, por ejemplo, ambos bandos emplearon tácticas de bandera falsa para manipular la percepción pública y lograr objetivos estratégicos. La Operación Fortitude británica es un ejemplo significativo de este período. Los británicos crearon un ejército ficticio para convencer a los nazis de que la invasión de la Europa continental tendría lugar en un lugar distinto al real, contribuyendo así al éxito del desembarco de Normandía en 1944.

Con la llegada de las tecnologías digitales y la era de la información, las operaciones de bandera falsa han adquirido una nueva dimensión en la ciberseguridad. Ciberdelincuentes, hackers y grupos activistas han comenzado a utilizar esta táctica para ocultar sus verdaderas identidades y desviar las acusaciones. En el mundo cibernético, las falsas banderas pueden dificultar la atribución de ataques y complicar la respuesta a las amenazas.

En los últimos años, ha surgido un fenómeno particularmente preocupante: el uso de falsas banderas en ciberataques perpetrados por estados nacionales, es decir, actores estatales con capacidades avanzadas de piratería informática. Estos ataques suelen ir acompañados de sofisticadas operaciones de desinformación y atribución falsa. Los estados nacionales pueden usar falsas banderas para disfrazar sus acciones atribuyéndolas a otros países o grupos de hackers, creando así confusión y engañando a las agencias de inteligencia y a los expertos en ciberseguridad.

En el mundo de la ciberdelincuencia, el uso de falsas banderas representa una amenaza insidiosa.

Los ciberdelincuentes utilizan esta sofisticada táctica para ocultar sus identidades y confundir a los gobiernos y a los expertos en seguridad. Las banderas falsas se han convertido en un medio eficaz de engaño y manipulación en el mundo digital, lo que complica las investigaciones y dificulta la atribución de los ataques. En este artículo, exploraremos algunos ejemplos de malware que utiliza banderas falsas para llevar a cabo sus actividades nefastas.

Los ciberdelincuentes utilizan técnicas sofisticadas para ocultar sus identidades y desviar las investigaciones, lo que dificulta la atribución correcta de los ataques. Sin embargo, mediante el análisis exhaustivo de la evidencia digital y el uso de métodos de inteligencia avanzados, los investigadores pueden detectar y descubrir las falsas banderas. Las principales estrategias son:

En la era de la inteligencia artificial (IA), el uso de falsas banderas plantea un desafío aún mayor para los expertos en ciberseguridad. La IA ofrece nuevas oportunidades para crear y camuflar ciberataques, lo que dificulta aún más la detección de falsas banderas.

La inteligencia artificial, con sus capacidades de aprendizaje automático y análisis de datos, ofrece nuevas perspectivas y oportunidades para los ciberdelincuentes que buscan explotar las falsas banderas. Los algoritmos de IA pueden entrenarse para reconocer patrones de comportamiento específicos, analizar grandes cantidades de datos y tomar decisiones en tiempo real. Estas capacidades permiten a los atacantes crear ataques personalizados, adaptables y difíciles de detectar, utilizando técnicas de bandera falsa para ocultar su rastro. Por ejemplo, la IA puede utilizarse para crear malware o bots que imiten el comportamiento de usuarios legítimos o para generar textos, imágenes o vídeos falsos que parezcan auténticos. Esto permite a los atacantes burlar las medidas de seguridad y obtener acceso no autorizado a sistemas o información confidencial. La IA también puede utilizarse para automatizar el proceso de enmascaramiento de identidad, por ejemplo, falsificando direcciones IP o utilizando técnicas de suplantación de identidad para que el ataque parezca provenir de otra fuente. Por otro lado, la IA también puede ser un arma poderosa para contrarrestar las falsas banderas y detectar ciberataques. Los investigadores y expertos en seguridad pueden aprovechar la IA para analizar datos de red, reconocer patrones anómalos o comportamientos sospechosos e identificar posibles falsas banderas. Los algoritmos de aprendizaje automático pueden entrenarse con grandes conjuntos de datos para detectar rastros ocultos dejados por los atacantes e identificar pistas que podrían sugerir operaciones de bandera falsa.

Además, la IA puede utilizarse para analizar el contexto y la información de diferentes fuentes, como redes sociales o sitios web, para evaluar la credibilidad de la información difundida durante una operación de bandera falsa. Esto ayuda a los investigadores a identificar campañas de desinformación y a distinguir la información veraz de la manipulada.

Detectar señales falsas en ciberdelitos requiere un análisis exhaustivo de la evidencia digital, la aplicación de tácticas de atribución de datos, el análisis del comportamiento y la colaboración entre investigadores y agencias de inteligencia.

A pesar de la complejidad de este desafío, los investigadores son capaces de identificar señales falsas y descubrir las verdaderas intenciones de los atacantes.

El intercambio continuo de información y la evolución de las técnicas de análisis son esenciales para contrarrestar el engaño y la manipulación en el mundo digital.

Redazione

Redazione

El 29 de octubre, Microsoft publicó un fondo de pantalla para conmemorar el undécimo aniversario del programa Windows Insider , y se especula que fue creado utilizando macOS. Recordemos que Windows ...

Los ladrones entraron por una ventana del segundo piso del Museo del Louvre, pero el museo tenía problemas que iban más allá de las ventanas sin asegurar, según un informe de auditoría de ciberse...

Reuters informó que Trump declaró a la prensa durante una entrevista pregrabada para el programa «60 Minutes» de CBS y a bordo del Air Force One durante el vuelo de regreso: «No vamos a permitir ...

Un informe de FortiGuard correspondiente al primer semestre de 2025 muestra que los atacantes motivados por intereses económicos están evitando cada vez más las vulnerabilidades y el malware sofist...

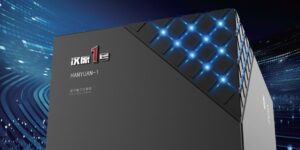

La primera computadora cuántica atómica de China ha alcanzado un importante hito comercial al registrar sus primeras ventas a clientes nacionales e internacionales, según medios estatales. El Hubei...