Redazione RHC : 7 agosto 2025 15:01

Los sitios de filtración de datos (DLS) de bandas de ransomware representan una amenaza cada vez más extendida para las empresas y las personas que utilizan Internet. Estos sitios fueron creados por bandas cibernéticas para publicar datos robados durante un ataque de ransomware, cuando el propietario de los datos se niega a pagar el rescate.

En este artículo, exploraremos qué es el ransomware, cómo funciona y cuáles son las consecuencias de los sitios de filtración de datos para las víctimas, cómo los usan las bandas cibernéticas, qué es la sección protegida, las automatizaciones, quién las desarrolla y su exposición.

El ransomware es un tipo de malware que representa una amenaza cada vez más extendida para empresas e individuos que utilizan Internet. Este tipo de malware funciona cifrando los datos en el ordenador o sistema de la víctima, haciéndolos inaccesibles. A cambio de descifrar los datos, el propietario del malware exige un rescate a la organización comprometida. En los últimos años, ha surgido una nueva forma de extorsión mediante ransomware, conocida como extorsión «doble». En esta variante del ransomware, los ciberdelincuentes no solo cifran los datos de la víctima, sino que también amenazan con publicar los datos robados en un sitio web público a menos que la víctima pague el rescate exigido. src=»https://www.redhotcyber.com/wp-content/uploads/2023/04/image-42-1024×493.jpg» alt=»» class=»wp-image-56505″/>

En la práctica, la doble extorsión aumenta la presión sobre las víctimas de ransomware, ya que la publicación de datos puede causar daños a la reputación y la privacidad, así como posibles violaciones de la ley y, por lo tanto, sanciones. Además, publicar datos robados en un sitio web público puede tener consecuencias a largo plazo, ya que la información confidencial puede permanecer en línea durante años, exponiendo a la víctima a riesgos futuros.

El ransomware se propaga a través de una variedad de técnicas, incluidos correos electrónicos de phishing, descargas de archivos infectados y explotaciones de vulnerabilidades del sistema. Una vez que el sistema está infectado, el ransomware cifra los datos del propietario y exige un rescate a cambio de descifrarlos.

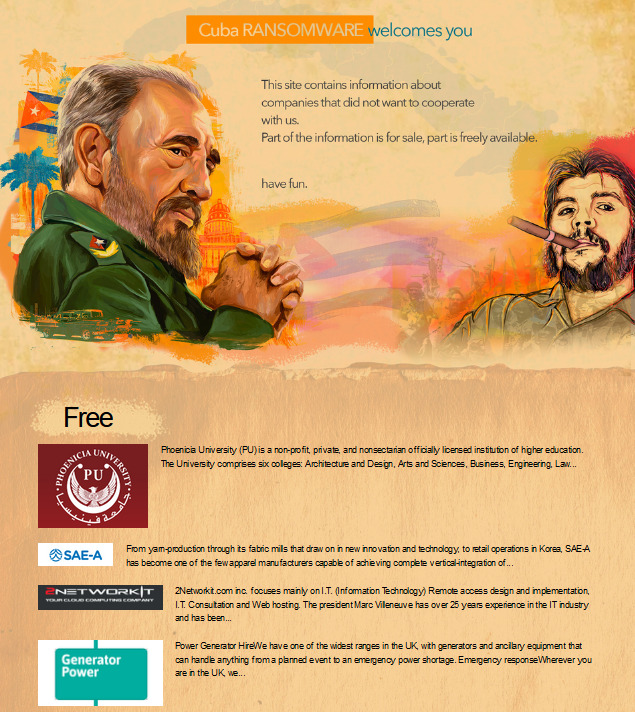

Los sitios de filtración de datos son sitios web creados por ciberdelincuentes con el propósito de alojarse y publicar información sensible y confidencial robada durante un ataque de ransomware. Estos sitios a menudo se crean para explotar la «doble» extorsión: los ciberdelincuentes amenazan con publicar los datos robados en estos sitios web a menos que la víctima pague el rescate exigido.

Los sitios de filtración de datos pueden contener información sobre una amplia gama de entidades, incluidos individuos, empresas, gobiernos y organizaciones no gubernamentales. La información robada puede incluir datos personales, como nombres, direcciones, números de teléfono e información financiera, pero también información altamente confidencial, como secretos comerciales, propiedad intelectual e información sobre actividades gubernamentales. Los ciberdelincuentes utilizan los sitios de filtración de datos como una forma de presión sobre la víctima del ransomware, haciendo pública la información robada y dañando la reputación de la persona u organización afectada.

Además, publicar la información en el sitio web también puede dar lugar a posibles infracciones legales. Los sitios de filtración de datos generalmente están ocultos y no son accesibles a través de los motores de búsqueda comunes. Los ciberdelincuentes solo los hacen accesibles mediante enlaces directos o a través de la web oscura, una parte de internet a la que no se puede acceder mediante navegadores estándar. Para acceder a sitios de filtración de datos, se necesitan herramientas especializadas como el navegador Tor.

Una vez creado el sitio de filtración de datos, las bandas cibernéticas utilizan diversas técnicas para maximizar la información robada y obtener el pago del rescate.

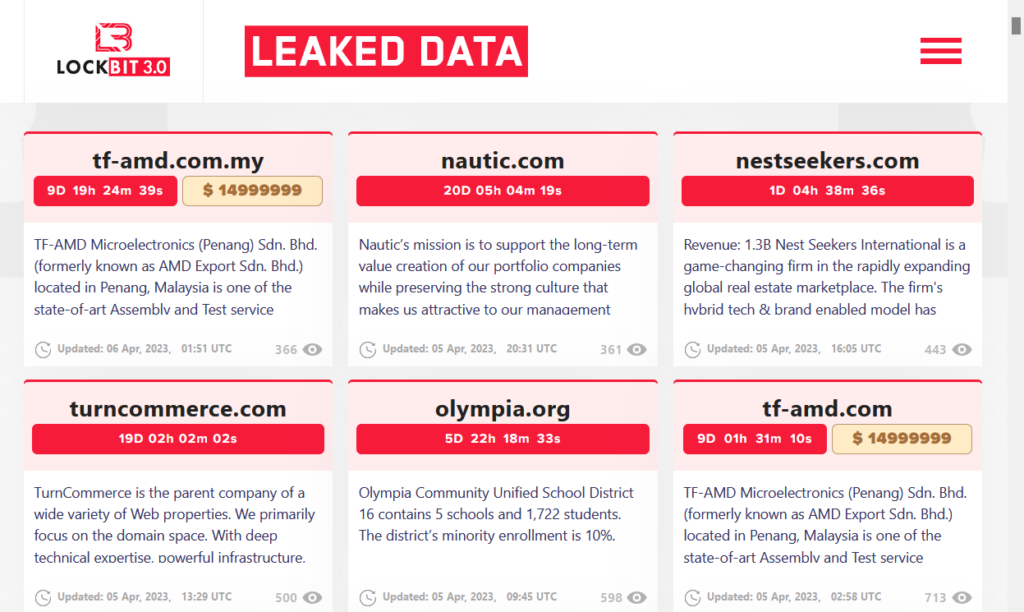

Una de las técnicas más utilizadas es la cuenta regresiva. Los ciberdelincuentes publican una cuenta regresiva en el sitio web, indicando el tiempo restante antes de que se publique la información confidencial robada. Esta técnica crea una sensación de urgencia en la víctima del ransomware, obligándola a tomar una decisión rápida y pagar el rescate exigido.

Otra técnica utilizada por las bandas cibernéticas es publicar muestras de información robada. Los ciberdelincuentes publican una pequeña parte de los datos extraídos de la infraestructura informática de la empresa, demostrando así la veracidad del ataque y su capacidad para divulgar la información confidencial robada. Esta técnica también sirve para aumentar la presión sobre las víctimas de ransomware, mostrándoles que los ciberdelincuentes han accedido a información confidencial y que la amenaza de la publicación de datos merece atención. Además, algunas bandas cibernéticas organizan subastas privadas de información robada en caso de impago del rescate. En estas subastas, los ciberdelincuentes ofrecen la información robada a compradores interesados, con el objetivo de monetizar sus esfuerzos. Muy a menudo, se ha visto a bandas cibernéticas vendiendo información confidencial robada en foros clandestinos con el fin de ofrecer información útil para llevar a cabo ataques de phishing y fraudes cibernéticos.

Los sitios de filtración de datos de bandas cibernéticas de ransomware suelen estar compuestos de dos secciones: la sección frontend, que es vista por los visitantes del sitio web, y la sección backend, a la que solo pueden acceder los ciberdelincuentes que administran el sitio.

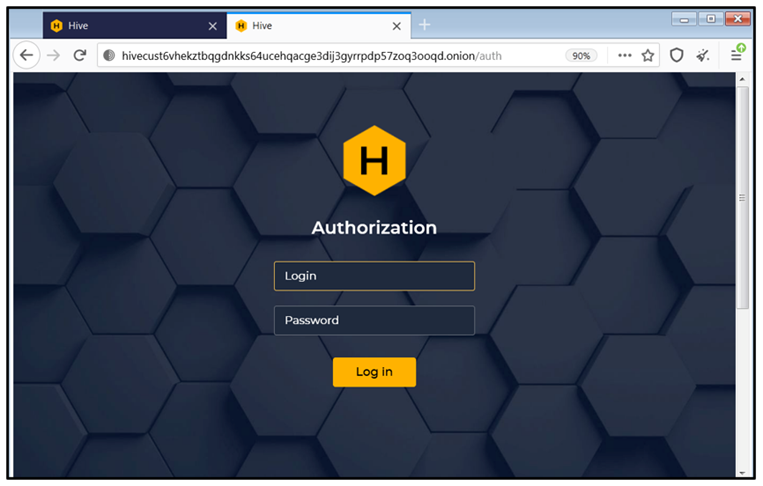

La sección backend es el área reservada donde los ciberdelincuentes administran la información robada y coordinan actividades para obtener el pago del rescate solicitado. En esta sección, los ciberdelincuentes también gestionan las comunicaciones con la víctima del ransomware, ofreciendo la posibilidad de negociar el pago del rescate.

De hecho, las notas de rescate que se dejan en las computadoras a menudo contienen información sobre la identidad de la víctima. Encriptada, hay una credencial presente para acceder al backend del sitio de filtración de datos y hablar directamente con los delincuentes para organizar el pago del rescate. En algunos casos, los ciberdelincuentes pueden usar el backend del sitio de filtración de datos para intercambiar mensajes con la víctima del ransomware y negociar el pago del rescate. De esta manera, los cibercriminales intentan convencer a la víctima de pagar el rescate ofreciendo garantías de liberación de datos o amenazando con publicar la información robada.

Sin embargo, es importante recordar que negociar con los cibercriminales no siempre es aconsejable, ya que no hay garantía de que los datos se liberen realmente después de pagar el rescate.

Además, el acceso al backend del sitio de filtración de datos es crucial para las actividades de las bandas cibernéticas de ransomware, ya que les permite administrar la información robada, controlar las comunicaciones con la víctima del ransomware y planificar la publicación de la información robada en caso de no pagar el rescate.

Las bandas cibernéticas de ransomware suelen operar con una estructura organizativa jerárquica y una vasta red de afiliados, que son individuos o grupos que colaboran con los delincuentes para llevar a cabo actividades cibercriminales. Los afiliados pueden participar en varias fases del ataque de ransomware, como la búsqueda de posibles víctimas, la distribución del malware y la exfiltración de datos robados.

La exfiltración de datos de las infraestructuras informáticas de las víctimas se produce mediante diversos mecanismos, como el uso de herramientas avanzadas de hacking, la manipulación de sistemas de copia de seguridad o ataques directos a servidores que contienen información confidencial. Una vez exfiltrados los datos, se transfieren a los sitios de fuga de datos gestionados por la banda cibernética.

Para simplificar el proceso de gestión de los sitios de fuga de datos, las bandas cibernéticas de ransomware suelen utilizar Automatizaciones que permiten a los afiliados subir datos robados directamente al sitio web. Estas automatizaciones suelen estar integradas en el backend de los sitios de filtración de datos, lo que permite a los afiliados subir archivos de forma rápida y segura.

De esta forma, las bandas de ransomware pueden gestionar grandes cantidades de datos robados de forma eficiente y automática. Sin embargo, publicar información robada en sitios de filtración de datos supone un grave riesgo para la privacidad y la seguridad de las víctimas, que pueden sufrir graves consecuencias personales y empresariales.

El mundo del cibercrimen se caracteriza por una gran diversidad de especializaciones, y no todos los delincuentes tienen las habilidades necesarias para llevar a cabo todos los aspectos de su ataque. En este contexto, la creación de un sitio de fuga de datos puede confiarse a figuras especializadas del sector.

De hecho, los desarrolladores del malware que permitió el ataque y la posterior exfiltración de datos no siempre son los mismos que crean la infraestructura del sitio de fuga de datos. En ocasiones, los autores de ransomware encargan el sitio a otros delincuentes especializados en la creación de estas herramientas.

Crear un sitio de fuga de datos requiere habilidades específicas en diversas áreas, como el diseño de servidores web, la implementación de bases de datos para gestionar los datos robados y la creación de interfaces web intuitivas para los usuarios que desean comprar los datos.

Además, el sitio debe ser capaz de resistir posibles ataques DDoS y garantizar el anonimato a los delincuentes que lo utilizan para vender los datos exfiltrados. Todo esto requiere conocimientos avanzados de ciberseguridad y tecnologías de cifrado.

En conclusión, los sitios de fuga de datos suelen ser desarrollados por ciberdelincuentes especializados, que trabajan en estrecha colaboración con los autores de malware para garantizar el éxito de toda la operación delictiva. La gran variedad de habilidades requeridas para la creación de un sitio de filtración de datos significa que esta actividad solo puede ser realizada por unos pocos expertos capaces de gestionar todas las fases de creación de dicha infraestructura.

Los sitios con fugas de datos suelen exponerse en la llamada red cebolla, una parte de Internet accesible únicamente a través del navegador Tor. Esta decisión se debe a la necesidad de garantizar el anonimato de los autores del sitio y sus clientes, quienes pueden así adquirir los datos extraídos discretamente y protegidos de posibles ataques de las fuerzas del orden.

Sin embargo, los sitios con fugas de datos no siempre son accesibles exclusivamente a través de la red cebolla. De hecho, en ocasiones, los autores del sitio también crean un dominio en la web libre, la parte de Internet accesible a través de navegadores comunes como Chrome o Firefox. Esto suele ocurrir cuando el sitio necesita ser más accesible y publicitado para atraer a más compradores.

La exposición de un sitio con fuga de datos puede suponer riesgos significativos para sus autores, quienes corren el riesgo de ser detectados por las fuerzas del orden o expertos en ciberseguridad. De hecho, los sitios con fuga de datos suelen identificarse gracias a las técnicas de análisis de dominio y servidor que utilizan los investigadores de ciberseguridad.

Además, la exposición de un sitio con fuga de datos también puede conllevar el riesgo de ser atacado por otros ciberdelincuentes, que podrían intentar robar los datos del sitio o tomar el control de este con fines ilícitos.

En conclusión, los sitios de filtración de datos representan una amenaza cada vez más extendida para empresas y usuarios comunes. El cibercrimen organizado utiliza estas plataformas para extorsionar a las víctimas de sus ataques, aprovechando la doble extorsión para poner en riesgo la privacidad y la reputación de las empresas. La complejidad de estos ataques demuestra la necesidad de invertir en una sólida estrategia de ciberseguridad, que incluya la capacitación de usuarios, la adopción de tecnologías de defensa avanzadas y la gestión activa de riesgos. Además, es esencial que las autoridades y las organizaciones internacionales se unan para combatir este fenómeno mediante la cooperación internacional y el intercambio de información. Finalmente, es importante destacar que el cibercrimen está compuesto por una multitud de actores especializados que trabajan juntos para obtener el máximo beneficio. Los desarrolladores de malware, sus afiliados, los creadores de sitios de filtración de datos y otros ciberdelincuentes colaboran entre sí, a menudo sin siquiera reunirse en persona, para llevar a cabo sus ataques.

Esta complejidad requiere una respuesta igualmente compleja, basada en la cooperación entre las fuerzas del orden, las empresas y las organizaciones internacionales.

Redazione

Redazione

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...

Según informes, los servicios de inteligencia surcoreanos , incluido el Servicio Nacional de Inteligencia, creen que existe una alta probabilidad de que el presidente estadounidense Donald Trump cele...

En 2025, los usuarios siguen dependiendo en gran medida de contraseñas básicas para proteger sus cuentas. Un estudio de Comparitech, basado en un análisis de más de 2 mil millones de contraseñas ...

En unos años, Irlanda y Estados Unidos estarán conectados por un cable de comunicaciones submarino diseñado para ayudar a Amazon a mejorar sus servicios AWS . Los cables submarinos son una parte fu...