Redazione RHC : 26 agosto 2025 08:55

Investigadores de seguridad de greyNoise detectaron una gran operación de escaneo coordinada contra los servicios del Protocolo de Escritorio Remoto (RDP) de Microsoft. En ella, los atacantes escanearon más de 30 000 direcciones IP únicas para evaluar vulnerabilidades en los portales de autenticación de Microsoft RD Web Access y RDP Web Client.

La metodología del ataque se centra en la enumeración de autenticación basada en el tiempo, una técnica que aprovecha las sutiles diferencias en los tiempos de respuesta del servidor para identificar nombres de usuario válidos sin activar los mecanismos tradicionales de detección por fuerza bruta.

Este enfoque permite a los atacantes crear listas completas de objetivos para el posterior robo de credenciales y rociado de contraseñas, manteniendo al mismo tiempo la máxima discreción operativa.

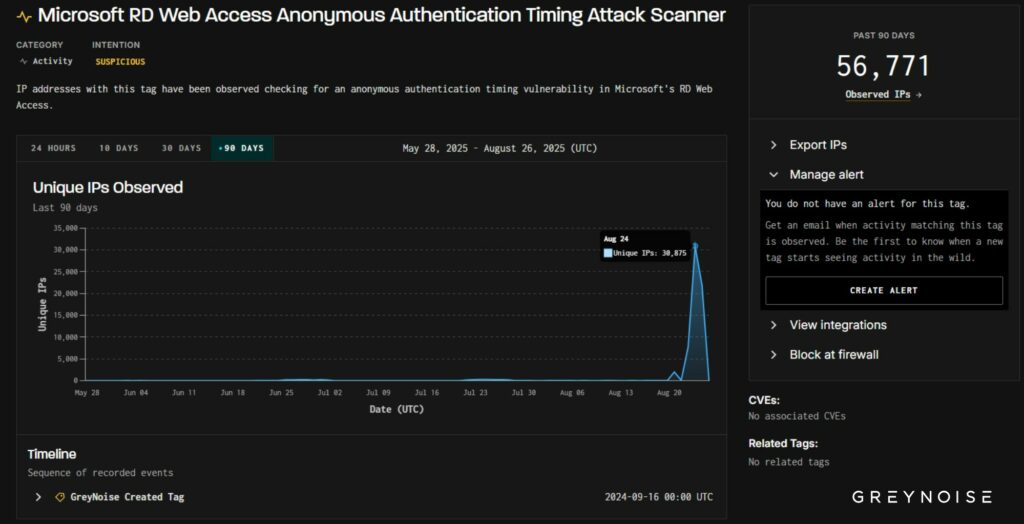

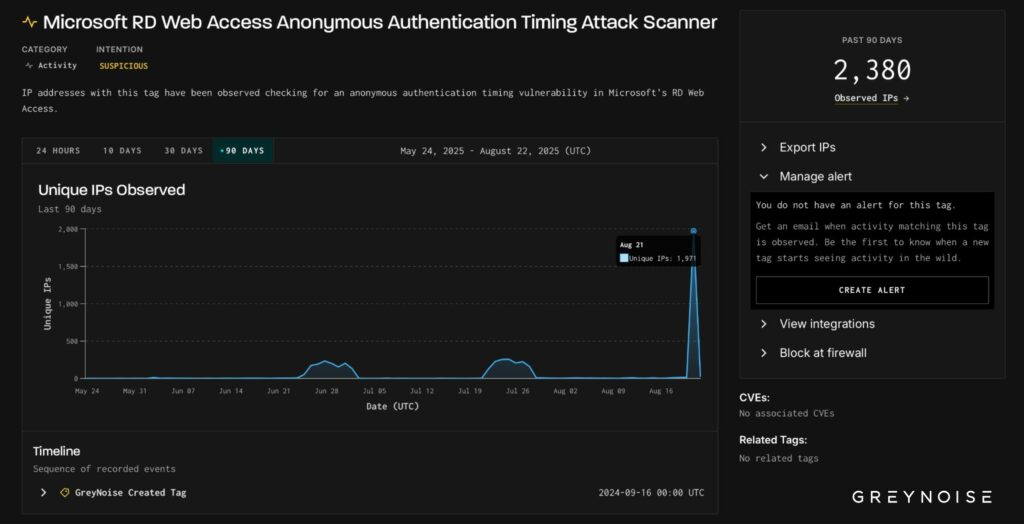

La campaña, según informan los investigadores de GrayNoise, uno de los mayores RDP coordinados. Las operaciones de reconocimiento observadas en los últimos años indican una posible preparación para ataques a gran escala basados en credenciales. La operación de escaneo comenzó con una primera oleada el 21 de agosto de 2025, atacando casi 2000 direcciones IP simultáneamente.

El momento de la campaña coincide con la vuelta al cole en Estados Unidos, cuando las instituciones educativas suelen implementar entornos de laboratorio con RDP habilitado y sistemas de acceso remoto para los nuevos estudiantes. Esta ventana de ataque es estratégicamente importante, ya que las redes educativas suelen implementar patrones de nombre de usuario predecibles (ID de estudiante, formatos de nombre.apellido) que facilitan los ataques de enumeración.

El análisis de telemetría de red revela que el 92 % de la infraestructura de escaneo consiste en direcciones IP maliciosas previamente clasificadas. El tráfico se concentró principalmente en Brasil (73 % de los orígenes observados) y se dirigió exclusivamente a endpoints RDP con sede en EE. UU.

Sin embargo, la campaña se intensificó drásticamente el 24 de agosto, cuando investigadores de seguridad detectaron más de 30 000 direcciones IP únicas que realizaban investigaciones coordinadas utilizando firmas de cliente idénticas, lo que indica una infraestructura de botnet sofisticada o la implementación coordinada de un conjunto de herramientas. La consistencia de los patrones de firmas de cliente en 1851 de los 1971 hosts de escaneo iniciales sugiere una infraestructura centralizada de comando y control, típica de las operaciones de amenazas persistentes avanzadas (APT).

Los actores de amenazas están realizando operaciones de reconocimiento en varias etapas: primero, identificando los endpoints expuestos de acceso web a Escritorio remoto y cliente web RDP, y luego, probando los flujos de trabajo de autenticación para detectar vulnerabilidades de divulgación de información. Este enfoque sistemático permite la creación de bases de datos completas de objetivos que contienen nombres de usuario válidos y endpoints accesibles para futuras campañas de explotación.

Investigadores de seguridad observaron que la misma infraestructura IP realizaba análisis paralelos de servicios proxy abiertos y operaciones de rastreo web, lo que indica un conjunto de herramientas de amenazas multipropósito diseñado para el reconocimiento integral de la red.

Redazione

Redazione

Google se acerca a la presentación oficial de Gemini 3.0 , el nuevo modelo de inteligencia artificial que representa uno de los pasos más significativos en la estrategia de la compañía. Según inf...

La búsqueda de la inmortalidad es una obsesión generalizada en Silicon Valley. Asimismo, la idea de perfeccionar a los niños mediante la modificación genética es otra. Sam Altman, el hombre que p...

El quishing es una forma emergente de ciberataque que combina el phishing tradicional con el uso de códigos QR , herramientas ya conocidas por muchos. El término « quishing » es una combinación d...

Las operaciones psicológicas, comúnmente conocidas como PsyOps, constituyen un elemento significativo y a menudo poco comprendido de la estrategia militar y de seguridad . Estas operaciones implican...

En el mundo de la ciberseguridad, los cortafuegos constituyen la primera línea de defensa contra las ciberamenazas y los ciberataques. Diariamente, empresas y usuarios domésticos se exponen a riesgo...