Michele Pinassi : 23 septiembre 2025 06:58

Desde hace unos días está circulando una noticia, que no creo que haya sido confirmada por fuentes oficiales, de un ataque de ransomware llevado a cabo a través de la función de gestión de “flota corporativa” de Samsung ( E-FOTA ).

Según una publicación de un usuario en el foro de FibraClick , publicada hace unos días, este ataque también se está extendiendo en Italia. En esencia, los ciberdelincuentes engañan a los usuarios que navegan por internet en sus smartphones Samsung para que abran un enlace especialmente diseñado como este:

intención://signin.samsung.com/key/yphxkjlx?modelName=SAMSUNG#intent;scheme=https;package=com.osp.app.signin;fin.

Esto abre una ventana emergente en el smartphone de la víctima solicitando acceso a través de su cuenta Samsung. Si la víctima aprueba el inicio de sesión, el smartphone pasa a formar parte de la » flota corporativa » del ciberdelincuente, lo que le otorga al atacante control total del dispositivo (MDM).

Obviamente, la oportunidad no se pierde: el ciberdelincuente desconecta a la víctima de su cuenta Samsung y asigna el smartphone a otra cuenta , configura el PIN de protección correspondiente y lo reporta como perdido/robado: la víctima queda prácticamente desconectada de su dispositivo. Según el artículo original que describe técnicamente este ataque, publicado en el foro de XDA-Developers (y posteriormente eliminado), « Este estado de seguridad impide eficazmente la actualización a través de Odin y provoca que aparezca el mensaje «Estado KG: BLOQUEADO (01)» en el modo de descarga».

En este punto se contacta a la víctima para solicitar un rescate , que deberá pagar en criptomonedas, a cambio del PIN de desbloqueo.

Técnicamente, se trata de un ataque de ransomware , aunque utiliza un método diferente al habitual. Los atacantes toman el control del dispositivo de forma remota, secuestrando no solo los datos del usuario, sino también el propio teléfono. Según este artículo, actualmente disponible en archive.org , los atacantes utilizan un

Grupo de Telegram y un bot automatizado para facilitar la extorsión dejando una nota de rescate en la pantalla de bloqueo del dispositivo con instrucciones sobre cómo contactarlos.

Si has sido víctima de este ataque, es fundamental que no pagues a estos estafadores. La razón es simple: aunque pagues y desbloqueen tu dispositivo, lo único que han hecho es cambiar el estado de «perdido» a «encontrado». Esto significa que el dispositivo sigue asociado a la licencia E-FOTA del ciberdelincuente y no hay intención de retirarla. El riesgo es que el atacante vuelva a bloquear tu smartphone y exija un rescate para desbloquearlo. Por lo tanto, recomiendo acudir a la Policía Postal para presentar una denuncia formal, adjuntando los datos técnicos del dispositivo (IMEI) y solicitando a Samsung Italia , preferiblemente por correo electrónico certificado, que libere el smartphone del MDM fraudulento.

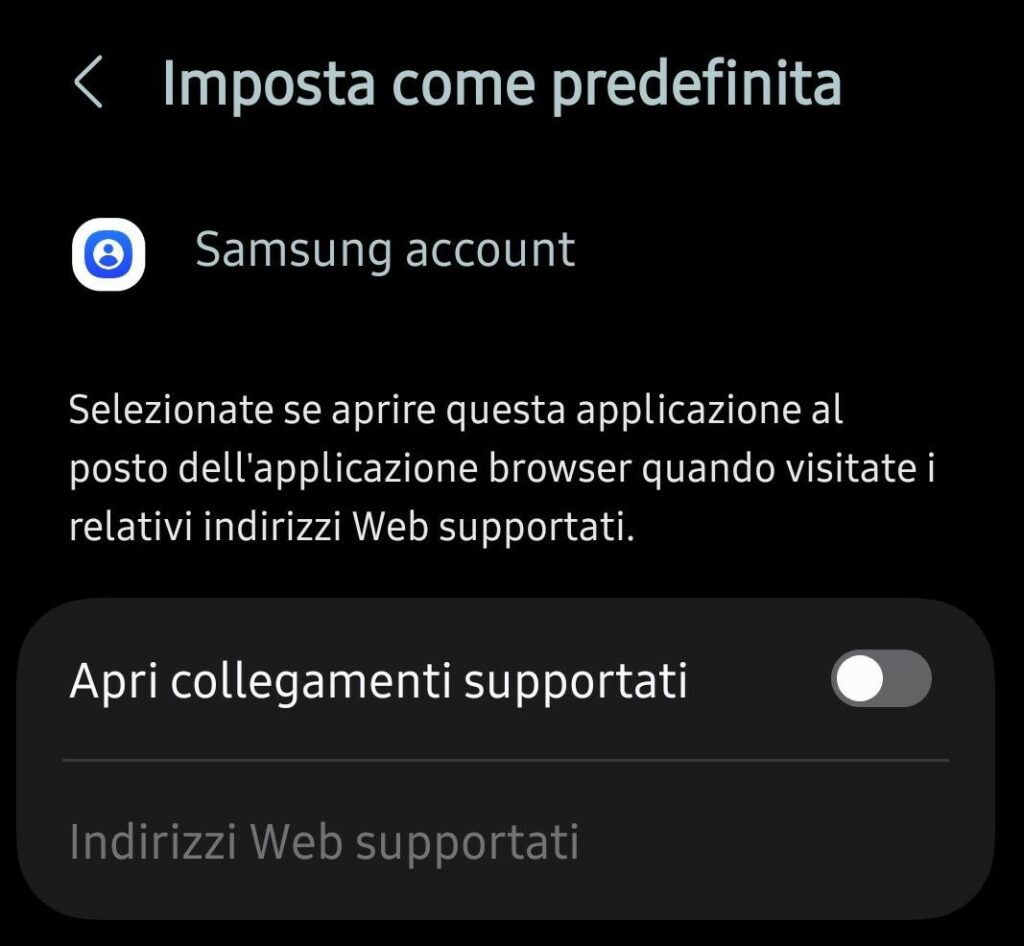

Por el momento la solución técnica más rápida para evitar ataques de este tipo en smartphones Samsung es desactivar la función » Abrir enlaces compatibles » de activada a desactivada: Ajustes -> Aplicaciones -> Cuenta Samsung -> Establecer como predeterminada -> Abrir enlaces compatibles

En cualquier caso, siempre se aplican las mismas precauciones: no uses tu smartphone para acceder a sitios web de dudosa seguridad y nunca hagas clic en enlaces sin comprobarlos detenidamente. Además, cuando te pidan iniciar sesión con tu cuenta Samsung, detente y comprueba con atención lo que se te pide.

Técnicamente hablando, la función E-FOTA de Samsung es perfectamente legítima y miles de empresas la utilizan sin problemas. Sin embargo, la facilidad con la que un atacante puede adquirir dicha licencia, que cuesta unas pocas decenas de dólares, hace que este ataque sea bastante sencillo de implementar.

Samsung podría, de ser necesario, desactivar las licencias E-FOTA emitidas a estos actores maliciosos tras una queja de las víctimas, liberando así los IMEI correspondientes y, en consecuencia, desbloqueando sus smartphones. Sin embargo, como se destaca en el artículo mencionado, « Samsung nos ha dificultado enormemente a mí y a otros contactar con ellos, ya que su equipo de soporte envía respuestas genéricas por correo electrónico sin escalar el problema a su departamento de Knox».

Reuters informó que Trump declaró a la prensa durante una entrevista pregrabada para el programa «60 Minutes» de CBS y a bordo del Air Force One durante el vuelo de regreso: «No vamos a permitir ...

Un informe de FortiGuard correspondiente al primer semestre de 2025 muestra que los atacantes motivados por intereses económicos están evitando cada vez más las vulnerabilidades y el malware sofist...

La primera computadora cuántica atómica de China ha alcanzado un importante hito comercial al registrar sus primeras ventas a clientes nacionales e internacionales, según medios estatales. El Hubei...

El director ejecutivo de NVIDIA, Jen-Hsun Huang, supervisa directamente a 36 empleados en siete áreas clave: estrategia, hardware, software, inteligencia artificial, relaciones públicas, redes y asi...

OpenAI ha presentado Aardvark, un asistente autónomo basado en el modelo GPT-5 , diseñado para encontrar y corregir automáticamente vulnerabilidades en el código de software. Esta herramienta de I...