Redazione RHC : 14 octubre 2025 12:44

Se ha descubierto que los enlaces de comunicaciones satelitales utilizados por agencias gubernamentales, militares, empresas y operadores móviles son la fuente de una fuga masiva de datos.

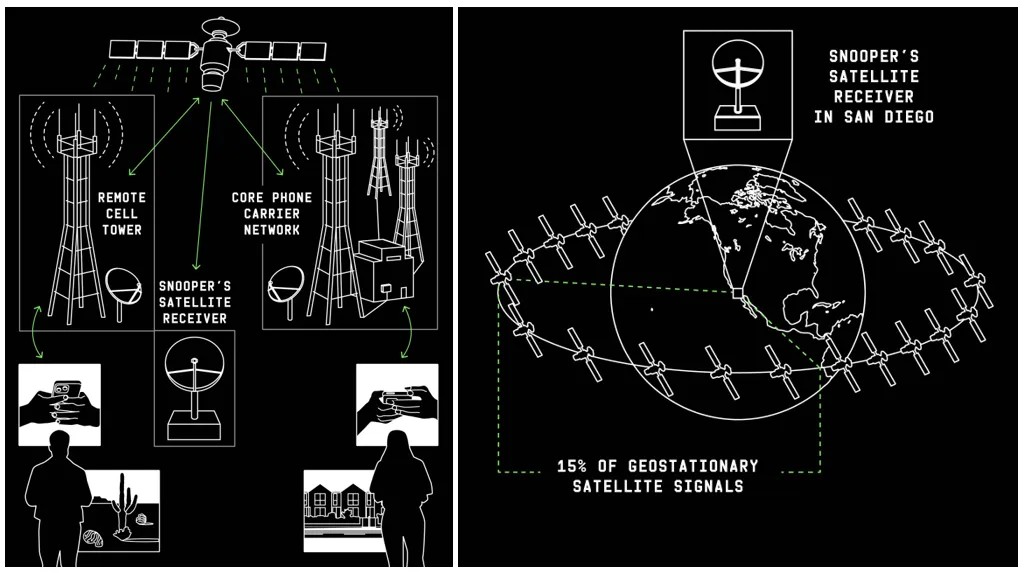

Investigadores de la Universidad de California en San Diego y de la Universidad de Maryland han descubierto que aproximadamente la mitad de todos los satélites geoestacionarios transmiten información sin ninguna protección .

A lo largo de tres años, interceptaron señales utilizando equipos que no costaban más de 800 dólares y descubrieron miles de conversaciones telefónicas y mensajes de texto de usuarios de T-Mobile, datos del ejército estadounidense y mexicano, y comunicaciones internas de empresas energéticas e industriales.

Utilizando una antena parabólica estándar en el techo de una universidad en La Jolla, el equipo apuntó un receptor a varios satélites en órbita y decodificó las señales que provenían del alcance del sur de California.

Descubrieron que las conversaciones entre suscriptores, los datos de Wi-Fi en vuelo, la telemetría de instalaciones militares, la correspondencia de los empleados de las principales cadenas minoristas y las transacciones bancarias se transmitían a través de las ondas de radio .

Entre los descubrimientos de los investigadores se encuentran mensajes de los sistemas de comunicaciones de las fuerzas de seguridad mexicanas, las coordenadas de aviones y helicópteros UH-60 Black Hawk, e información sobre plataformas de reabastecimiento de combustible y redes eléctricas.

Los investigadores prestaron especial atención a las líneas desprotegidas de los operadores de telecomunicaciones. Interceptaron el tráfico de retorno ( flujos de servicio entre estaciones base remotas y la red principal) de tres compañías: T-Mobile, AT&T México y Telmex. Durante nueve horas de registro de tráfico, T-Mobile logró recopilar los números de teléfono de más de 2700 usuarios y el contenido de sus llamadas y mensajes entrantes.

Tras notificar a los operadores, la compañía estadounidense activó rápidamente el cifrado, pero muchas líneas en México permanecieron abiertas. AT&T confirmó que la fuga de datos se debió a una configuración incorrecta de las conexiones satelitales en varias zonas remotas del país.

Los investigadores también descubrieron una enorme cantidad de datos militares e industriales. Del lado estadounidense, se registraron comunicaciones navales sin cifrar, incluyendo tráfico de internet con nombres de buques.

Sin embargo, las unidades mexicanas transmitieron comunicaciones de radio sin cifrar con los centros de mando e información de mantenimiento de aeronaves y vehículos blindados. El flujo de datos también incluía documentos internos de la CFE, la red eléctrica estatal, con información sobre fallas, direcciones de clientes e informes de seguridad.

Además de las instalaciones militares y los operadores de telecomunicaciones, los sistemas corporativos también estaban en riesgo. Los investigadores registraron paquetes sin cifrar de las redes a bordo de las aerolíneas utilizando equipos Intelsat y Panasonic , que transmitían datos de navegación de pasajeros, metadatos de servicio e incluso transmisiones de audio de las transmisiones a bordo. En algunos casos, se descubrieron correos electrónicos internos de empleados de Walmart en México, registros internos de cajeros automáticos de Santander y tráfico de los bancos Banjercito y Banorte. Tras ser notificadas, la mayoría de las organizaciones cifraron sus canales de transmisión.

Los expertos estiman que los datos resultantes cubren solo alrededor del 15% de todos los transpondedores satelitales operativos, o el sector del cielo visible desde California. Esto significa que una vigilancia similar podría implementarse fácilmente en cualquier parte del mundo utilizando el mismo equipo: una antena de $185, un soporte motorizado de $140 y un sintonizador de TV de $230. Una operación de este tipo no requiere experiencia profesional ni equipos costosos; solo requiere componentes domésticos y tiempo de instalación.

Los investigadores reconocieron que publicar abiertamente sus herramientas, llamadas «Don’t Look Up», en GitHub podría facilitar a los atacantes la recopilación de dichos datos, pero también permitiría a los operadores de telecomunicaciones y propietarios de infraestructura reconocer el alcance de la amenaza e implementar urgentemente el cifrado.

Según los expertos, una parte importante de las comunicaciones por satélite todavía está protegida por el principio «Don’t Look Up», que ya permite vigilar flujos de datos confidenciales desde el espacio, cubriendo casi todo el planeta.

Redazione

Redazione

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...