Redazione RHC : 4 julio 2025 13:55

Desde principios de 2025, los expertos en seguridad han observado un drástico aumento de ciberataques a nivel mundial, con más de 125.000 intentos de explotación en más de 70 países dirigidos a vulnerabilidades en Apache Tomcat y Apache Camel. Estas fallas de seguridad, identificadas como CVE-2025-24813 para Apache Tomcat y CVE-2025-27636 y CVE-2025-29891 para Apache Camel, permiten la ejecución remota de código, lo que representa una amenaza significativa para las organizaciones que utilizan estas plataformas Java ampliamente utilizadas.

Desde su divulgación en marzo de 2025, los atacantes han comenzado a explotar vulnerabilidades críticas en estas soluciones, poniendo en riesgo la seguridad de las organizaciones que las utilizan. Investigadores de Palo Alto Networks detectaron un drástico aumento en los intentos de explotación poco después de que se divulgaran las vulnerabilidades, con un aumento repentino de la frecuencia de los ataques.

La telemetría de la empresa de seguridad bloqueó 125.856 sondeos, análisis e intentos de explotación, incluyendo 7.859 dirigidos específicamente a la vulnerabilidad de Tomcat. Apache Tomcat, la popular plataforma de servidor web que permite aplicaciones web basadas en Java, es vulnerable a CVE-2025-24813, que afecta a las versiones 9.0.0.M1 a 9.0.98, 10.1.0-M1 a 10.1.34 y 11.0.0-M1 a 11.0.2. La falla explota la funcionalidad PUT parcial de Tomcat, combinada con las funciones de persistencia de sesión, lo que permite a los atacantes manipular archivos de sesión serializados y ejecutar código arbitrario.

Apache Camel, un framework de integración para conectar sistemas dispares, presenta dos vulnerabilidades relacionadas que permiten a los atacantes eludir los mecanismos de filtrado de encabezados mediante técnicas de manipulación de encabezados que distinguen entre mayúsculas y minúsculas.

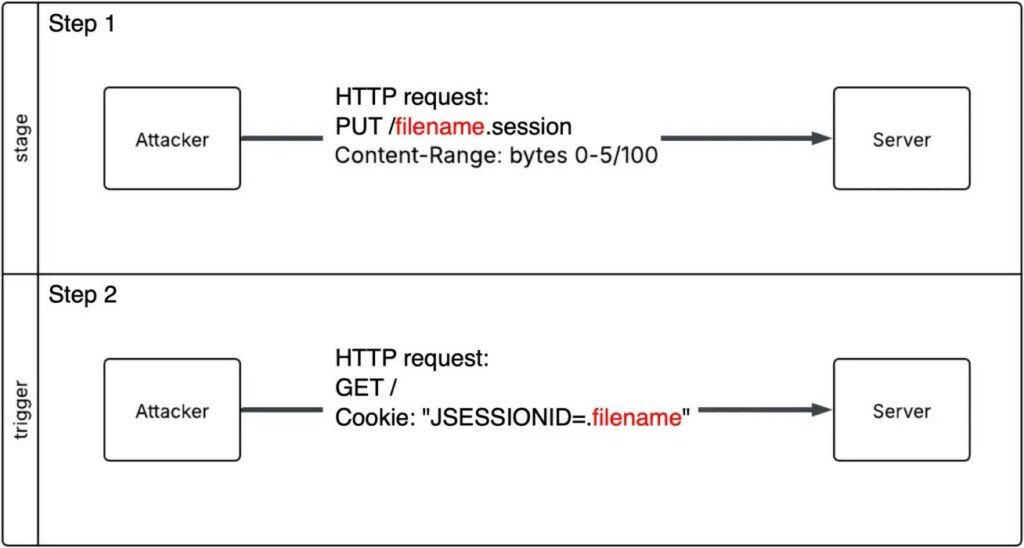

Dos fases del exploit (Fuente: Palo Alto Networks)

El análisis de los patrones de ataque revela tanto herramientas de escaneo automatizadas como intentos de explotación activos, con muchos ataques que aprovechan el framework Nuclei Scanner, disponible gratuitamente. El panorama de amenazas ha evolucionado rápidamente desde las primeras revelaciones, y los exploits de prueba de concepto se hicieron públicos poco después de que Apache lanzara los parches de seguridad.

La facilidad de explotación ha reducido la barrera para los actores de amenazas menos sofisticados, lo que hace que estas vulnerabilidades sean particularmente peligrosas para las organizaciones que no han aplicado las actualizaciones necesarias. La vulnerabilidad CVE-2025-24813 utiliza un sofisticado proceso de ataque en dos etapas que explota la gestión de Tomcat de solicitudes PUT parciales con encabezados Content-Range.

La entrega inicial de la carga útil requiere configuraciones específicas del servidor, incluyendo la desactivación de un parámetro de solo lectura y la activación de la persistencia de sesión. Cuando se cumplen estas condiciones, Tomcat guarda el código serializado del atacante en dos ubicaciones: un archivo de caché normal en el directorio webapps y un archivo temporal con un punto inicial en el directorio de trabajo. El proceso de explotación finaliza cuando el atacante envía una solicitud HTTP GET posterior que contiene un valor de cookie JSESSIONID cuidadosamente diseñado que desencadena la deserialización del código malicioso almacenado en caché.

Redazione

Redazione

El 29 de octubre, Microsoft publicó un fondo de pantalla para conmemorar el undécimo aniversario del programa Windows Insider , y se especula que fue creado utilizando macOS. Recordemos que Windows ...

Los ladrones entraron por una ventana del segundo piso del Museo del Louvre, pero el museo tenía problemas que iban más allá de las ventanas sin asegurar, según un informe de auditoría de ciberse...

Reuters informó que Trump declaró a la prensa durante una entrevista pregrabada para el programa «60 Minutes» de CBS y a bordo del Air Force One durante el vuelo de regreso: «No vamos a permitir ...

Un informe de FortiGuard correspondiente al primer semestre de 2025 muestra que los atacantes motivados por intereses económicos están evitando cada vez más las vulnerabilidades y el malware sofist...

La primera computadora cuántica atómica de China ha alcanzado un importante hito comercial al registrar sus primeras ventas a clientes nacionales e internacionales, según medios estatales. El Hubei...